Biến thể mã độc GhostCtrl mới trên Android có khả năng ẩn mình tài tình, chiếm quyền kiểm soát smartphone

Tiếp tục là một mối nguy liên quan đến loại mã độc mới mà người dùng Android cần lưu tâm khi tải ứng dụng về máy ở các nguồn khác nhau.

Mới đây, một loại mã độc mới trên Android đã bất ngờ được phát hiện, vốn là một biến thể của GhostCtrl - loại malware ngầm có thể hành động bí mật ghi lại video và audio khai thác từ thiết bị nhiễm độc, thậm chí còn chiếm quyền kiểm soát ở một số chức năng mà chủ nhân không thể nào hay biết. GhostCtrl - có liên hệ mật thiết tới loại "sâu máy tính" RETADUP từng làm loại những bệnh viện ở Israel - cũng là một thể khác của mã độc OmniRAT và được chia làm 3 phiên bản.

1 loại làm nhiệm vụ đánh cắp dữ liệu và kiểm soát một số chức năng nhỏ lẻ, loại thứ 2 sẽ tập trung nhiều hơn vào chiếm quyền điều khiển. Còn loại thứ 3 là kết hợp của cả 2, và các chuyên gia cho rằng nó sẽ càng ngày càng trở nên phức tạp và khó đối phó theo thời gian trong tương lai nếu không có biện pháp ngăn chặn lây lan.

OmniRAT được tung ra vào năm 2015 và được bán, phân phối ra ngoài như một loại dịch vụ theo yêu cầu của bất cứ ai sẵn sàng trả tiền để sử dụng nó. Một khi hoàn thành giao dịch, người mua hoàn toàn tự do vận hành và phát triển mã lập trình gốc theo ý họ, thậm chí có thể tạo ra một dự án sâu xa hơn nữa từ nền tảng mã độc OmniRAT này để trục lợi bất chính - và đó chính là những gì xảy ra để từ đó GhostCtrl ra đời.

Mỗi khi một nạn nhân nào đó tải file về với GhostCtrl được đính kèm bên trong, những thông báo cài đặt ứng dụng sẽ liên tục hiện lên, để rồi bắt buộc chủ nhận thiết bị phải reset sạch toàn bộ máy, xóa bỏ tiến trình cài đặt (bằng một cách nào đó), hoặc đành chiều lòng theo ý muốn hiện lên đó. Từ đấy, một giao diện ứng dụng sẽ tiếp tục hiện ra để người dùng tương tác, nhưng điều xảy ra ở bức màn phía sau mới là thứ nguy hiểm và cần được nhận ra. GhostCtrl sẽ kết nối đến một server khác từ xa để nhận lệnh xâm nhập, và khi đã thành công, nó có thể làm mọi thứ như đổi hình nền, chạy mã lệnh ngầm để hoàn thành ý muốn của kẻ giấu mặt, tải file trái phép. GhostCtrl cũng có thể đánh cắp gần như mọi loại dữ liệu từ máy nạn nhân, hay kể cả chặn đứng, truyền tải hay xóa bỏ tin nhắn mà nạn nhân không hề hay biết.

Các nhà nghiên cứu cho biết GhostCtrl khi đã xâm nhập thành công thường sẽ tiếp tục được điều phối từ server chủ, ngày càng trở nên nguy hiểm và phức tạp hơn qua thời gian. Nếu như nó tiến tới mức có quyền truy nhập lõi hệ thống, thì đó sẽ là lúc chỉ còn phương thức reset "trắng" firmware máy điện thoại qua các công cụ như LGNPST hay Samsung ODIN mới có thể cứu vãn tình thế. Tồi tệ hơn, biến thể nghiêm trọng và đáng gờm nhất của GhostCtrl còn có khả năng giấu mình khỏi những tác vụ máy chủ điều hành có thể bị tìm thấy và truy cập bởi chủ nhân. Điều này đồng nghĩa với việc mối nguy tiềm tàng nó trở thành lại mã độc tống tiền như Petya là có nguy cơ rất cao.

Cũng giống như những loại mã độc cần phải cài đặt vào máy, GhostCtrl sẽ đóng giả như một ứng dụng phổ biến hoặc hấp dẫn, và loại hình đội lốt thường thấy của chúng là Pokemon GO. Hiện vẫn chưa có báo cáo nào về một sự việc liên quan bắt nguồn từ một app trên Play Store nhưng khả năng vẫn là rất cao, nên hãy cẩn trọng với những gì mình download về, cũng như những quyền thực thi bạn đồng ý cấp cho ứng dụng trong phần điều khoản. Còn tất nhiên, tải dữ liệu từ nguồn bên ngoài Play Store vẫn chưa bao giờ được khuyến khích về độ bảo mật và an toàn rồi.

Tham khảo: AndroidHeadlines

NỔI BẬT TRANG CHỦ

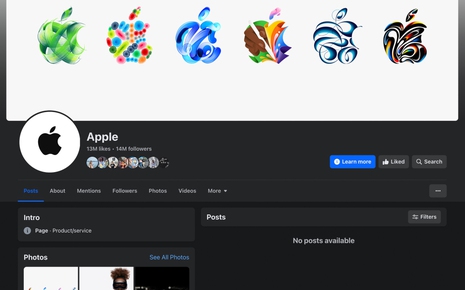

Kênh Facebook của Apple chẳng có 1 post nào, ấy vậy mà lại vừa cập nhật ảnh bìa hé lộ các điểm mới trên iPad?

Bên cạnh hình vẽ cây bút Apple Pencil ám chỉ sẽ có iPad mới cho sự kiện này, nhà Táo còn lặng lẽ "khuyến mãi" thêm 5 bức vẽ khác để fan hâm mộ đồn đoán thêm.

Chính thức: Apple ấn định ngày ra mắt iPad thế hệ mới