BugDrop - Chiến dịch ăn trộm 600GB dữ liệu tác động đến hơn 70 tổ chức trên nhiều quốc gia khác nhau

Theo kết luận của các nhà nghiên cứu, gần như phải có một chính phủ nào đó đứng đằng sau ủng hộ mới có thể thực hiện được chiến dịch này.

Các nhà nghiên cứu vừa phát hiện ra một chiến dịch dựa trên malware cao cấp để lấy trộm hơn 600 GB dữ liệu từ khoảng 70 mục tiêu khác nhau trong hàng loạt ngành công nghiệp, bao gồm cả các cơ sở hạ tầng quan trọng, các hãng thông tin truyền thông và các trung tâm nghiên cứu khoa học.

Theo một bài đăng vào tuần trước trên blog của hãng bảo mật CyberX, chiến dịch này sử dụng phần mềm độc hại để ghi âm các cuộc hội thoại, thực hiện chụp ảnh màn hình, tài liệu và mật khẩu. Các mục tiêu bị nhiễm mã độc khi sử dụng các tài liệu Microsoft Word gửi trong các email lừa đảo.

Khi bị tổn thương, các máy tính nhiễm mã độc sẽ upload file âm thanh và dữ liệu bị đánh cắp lên Dropbox, để kẻ tấn công thu hồi lại. Các nhà nghiên cứu đặt tên cho chiến dịch này là Operation BugDrop (Chiến dịch BugDrop), bởi vì nó sử dụng các microphone trên PC để khai thác mục tiêu và gửi dữ liệu âm thanh và các dữ liệu khác qua Dropbox.

“Chiến dịch BugDrop là một chiến dịch được tổ chức tốt khi thực thi malware tinh vi, và nó cho thấy chiến dịch này được thực hiện bởi một tổ chức với nguồn lực đáng kể.” Các nhà nghiên cứu CyberX cho biết trong báo cáo. “Đặc biệt, chiến dịch này đòi hỏi một cơ sở hạ tầng khổng lồ để lưu trữ, giải mã và phân tích nhiều GB dữ liệu phi cấu trúc họ lấy được từ các mục tiêu mỗi ngày. Ngoài ra cũng cần một nhóm lớn các nhà phân tích con người để sắp xếp thủ công toàn bộ dữ liệu thu giữ được và xử lý nó với các phép phân tích dữ liệu lớn.”

Dưới đây là một số ví dụ về các mục tiêu bị nhiễm mã độc do chiến dịch này:

- Một công ty thiết kế hệ thống giám sát từ xa cho các đường ống dẫn dầu và khí đốt.

- Một tổ chức quốc tế theo dõi về quyền con người, chống khủng bố, và các cuộc tấn công máy tính vào các cơ sở hạ tầng quan trọng tại Ukraina.

- Một công ty kỹ thuật chuyên thiết kế các trạm biến áp điện, đường ống phân phối gas và các nhà máy cung cấp nước.

- Một viện nghiên cứu khoa học.

- Các biên tập viên của nhiều tờ báo tại Ukraina.

Phần lớn trong số 70 tổ chức được cho là bị lây nhiễm mã độc do Chiến dịch BugDrop này nằm ở Ukraina. Vào tháng 12 năm ngoái, quốc gia này từng hứng chịu một cuộc tấn công mạng làm mất điện trên diện rộng. Trước đó một năm, vào năm 2015, một cuộc tấn công mạng khác nhằm vào hệ thống điện của Ukraina cũng làm 225.000 hộ dân lâm vào cảnh mất điện. Trong cả hai trường hợp, các nhà máy điện đều đã bị hack từ trước đó nhiều tuần hoặc nhiều tháng, để kẻ tấn công có thể thu thập mật khẩu trên máy chủ và máy trạm mục tiêu và tạo ra malware riêng cho chúng.

Các quốc gia khác cũng bị ảnh hưởng bởi chiến dịch này bao gồm Ảrập Saudi và Úc. Theo CTO và cũng là nhà đồng sáng lập của CyberX, Nir Giller cho biết, chiến dịch này lấy trộm ít nhất 600 GB dữ liệu từ các mục tiêu của mình.

Các nhà máy điện tại Ukraina từng bị tấn công mạng gây mất điện vào năm 2015 và 2016.

Liệu nó có liên quan gì đến những cuộc tấn công lớn trước đây?

Không có bằng chứng nào cho thấy những kẻ tấn công làm mất điện ở Ukraina và những người triển khai chiến dịch BugDrop là một. Tuy nhiên vẫn có những điểm quen thuộc giữa chúng. Cả hai đều nhắm mục tiêu đến một loạt các ngành công nghiệp trong cùng một khu vực địa lý. Và cả hai đều dựa vào email để gửi cho mục tiêu những file tài liệu Microsoft Word có chứa các macro độc hại.

Các nhà nghiên cứu tại CyberX cho biết Chiến dịch BugDrop cũng có nét tương đồng với chiến dịch giám sát có tên Chiến dịch Groundbait được phát hiện vào tháng Năm năm ngoái. Tuy nhiên, Chiến dịch BugDrop được cho là cao cấp hơn Groundbait, nhưng các nhà nghiên cứu của CyberX cho rằng hai chiến dịch này không liên quan gì đến nhau hoặc BugDrop được tạo ra ra sau khi Groundbait bị phát hiện.

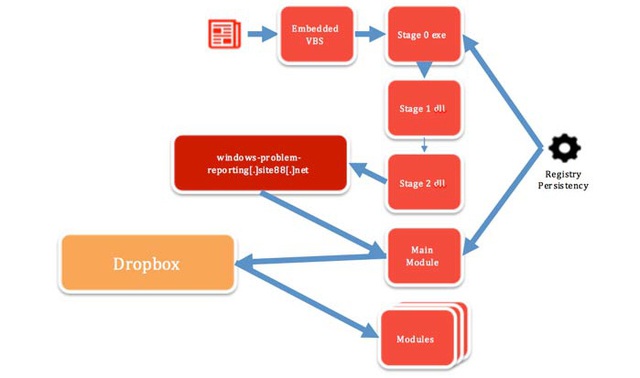

Cách thức tấn công của BugDrop.

Một số ví dụ dưới đây cho thấy, Chiến dịch BugDrop tinh vi hơn hẳn Groundbait:

- Dùng Dropbox để truyền dữ liệu. Các tổ chức thường không chặn người dùng cuối truy cập Dropbox và thường không giám sát các kết nối này. Điều này giúp cho chiến dịch giám sát trên không bị lộ diện.

- Tiêm DLL phản chiếu (Reflective DLL injection): kỹ thuật tiêm phần mềm độc hại này đã từng được sử dụng với BlackEnergy trong các cuộc tấn công gây mất điện tại Ukraina và với malware Duqu trong các cuộc tấn công Stuxnet nhắm vào các cơ sở hạt nhân của Iran. Kỹ thuật Tiêm DLL Phản chiếu sẽ load các mã độc hại mà không thông báo cho Windows API như thông thường.

- Mã hóa các file DLL giúp tránh bị những hệ thống sandbox và chống virus thông thường phát hiện ra.

- Sử dụng các trang web lưu trữ miễn phí hợp lệ để làm cơ sở hạ tầng cho việc chỉ huy và kiểm soát từ xa. Các trang hosting này thường ít đòi hỏi hoặc không cần các thông tin đăng ký, làm cho nó khó bị các nhà nghiên cứu lần ra những kẻ tấn công.

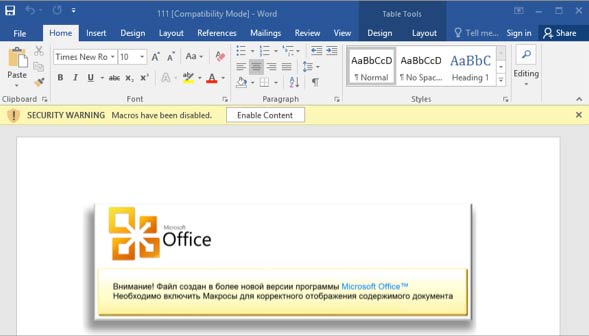

Để kích hoạt mã độc, máy tính mục tiêu phải mở file tài liệu Word độc hại đính kèm trong email và cho phép chạy macro. Để tăng khả năng mục tiêu sẽ thay đổi điều này trong thiết lập mặc định, file Word đó thường chứa một hình ảnh đồ họa giống như một thông báo chính thức của Microsoft. Nó thông báo rằng “Chú ý! File này được tạo ra trong chương trình Microsoft Office phiên bản mới hơn. Bạn phải bật macro để hiển thị chính xác nội dung của văn bản.”

Các nhà nghiên cứu CyberX không xác định được cụ thể một quốc gia nào, nhưng họ cho rằng việc triển khai Chiến dịch BugDrop gần như do một chính phủ với nguồn lực gần như không giới hạn thực hiện.

“Cần phải có các hacker có trình độ với nguồn lực tài chính đáng kể để triển khai Chiến dịch BugDrop.” Họ cho biết. “Căn cứ vào số lượng dữ liệu khổng lồ cần phân tích trong mỗi ngày, chúng tôi tin rằng BugDrop phải có rất nhiều nhân viên. Nếu nhìn vào sự tinh vi của mã code và việc thực thi chiến dịch tốt như thế nào, chúng tôi kết luận rằng những người thực hiện nó đã có nhiều kinh nghiệm thực tế trước đây.”

Theo Arstechnica

NỔI BẬT TRANG CHỦ