Đây là cách chuyên gia bảo mật chiếm quyền quản trị và cài ransomware lên Windows 10 S, được Microsoft quảng cáo là "cực kỳ an toàn"

Nhà nghiên cứu Hickey đã dùng “thủ thuật cổ điển” từ công cụ Word để xâm nhập vào Windows 10 S, nhưng Microsoft vẫn tuyên bố hệ điều hành của mình an toàn.

Tờ ZDNet đã có bài viết chi tiết miêu tả cách thức xâm nhập Windows 10 S của chuyên gia bảo mật Matthew Hickey rồi từ đó cài phần mềm mã hóa dữ liệu. Họ đã báo cáo việc này với Microsoft nhưng nhận được câu trả lời khá "bất ngờ". Chúng tôi xin được lược dịch bài viết của ZDNet dưới đây.

Chúng tôi đã mời một nhà nghiên cứu bảo mật hàng đầu để kiểm tra liệu phiên bản hệ điều hành mới nhất Windows 10 S có thật sự miễn nhiễm với tất cả các loại ransomware “đã được biết đến” như tuyên bố của Microsoft hay không.

Gã khổng lồ xứ Redmond tự tin khẳng định, không một loại ransomware nào đã được giới bảo mật tìm ra có thể chạy trên Windows 10 S, hệ điều hành theo hãng là tập trung vào tính năng bảo mật.

Đầu năm 2017, Microsoft công bố nền tảng Windows tập trung cho phân khúc giáo dục đi kèm mẫu máy tính Surface Laptop. Hãng cũng tự hào đây là nền tảng ít bị ảnh hưởng bởi các malware mã hóa nhờ thiết lập khóa an toàn, đến mức người dùng không thể chạy bất kỳ ứng dụng bên ngoài nào mà chưa được kiểm duyệt thông qua Windows Store.

Ứng dụng nếu muốn “thông quan” phải trải qua quá trình thử nghiệm nghiêm ngặt để bảo đảm tính an toàn. Đó là một trong những biện pháp nhằm hạn chế các cuộc tấn công phần mềm mã hóa trên hệ điều hành.

Chúng tôi muốn xem tuyên bố táo bạo của Microsoft liệu “đứng vững” được bao lâu.

Đầu tuần trước, chúng tôi đã có dịp “trên tay” mẫu Surface Laptop, thiết bị đầu tiên chạy Windows 10 S. Quá trình thực hiện tác vụ trên máy tính như khởi động, tạo tài khoản ngoại tuyến, cài đặt chung và cài gói bảo mật mới nhất đều diễn ra bình thường.

Chúng tôi đã hỏi Matthew Hickey, nhà nghiên cứu bảo mật và đồng sáng lập công ty an ninh mạng Hacker House: Liệu ransomware có thể được cài trên hệ điều hành này không?

Chuyên gia này đã trả lời cụ thể bằng hành động với hơn 3 giờ miệt mài tìm cách phá vỡ các lớp bảo mật khác nhau của hệ điều hành. Quan trọng là ông đã làm được.

“Tôi lấy làm ngạc nhiên vì điều đó lại dễ dàng đến thế. Lúc đầu khi mới chỉ nhìn vào thương hiệu và chiến lược marketing cho hệ điều hành mới, tôi nghĩ họ đã gia tăng bảo mật trên nền tảng. Tôi đã chờ đợi nhiều vào những quy định nghiêm ngặt trong việc cho phép vận hành các quá trình hệ thống (trên Windows 10 S) thay vì một quy trình ngắn như vậy”, chuyên gia bảo mật nhận xét sau thành tích của mình.

Windows 10 S có một vài quy tắc kiểm soát quyền vận hành. Không những giới hạn cho cho chạy ứng dụng trên Windows Store mà hệ điều hành còn không cho phép người dùng chạy bất cứ thứ gì không cần thiết.

Điều đó đồng nghĩa không có trình thông dịch dòng lệnh (command prompt), không có quyền truy cập các công cụ viết mã và không có quyền truy cập vào Power Shell, một công cụ cực mạnh được hacker thường sử dụng (và lạm dụng). Nếu người dùng cố gắng mở một ứng dụng bị cấm, Windows sẽ nhanh chóng gửi cảnh báo: “Nếu ứng dụng không có trên app store thì không thể vận hành”.

Crack Windows 10 S khó hơn chúng ta tưởng. Nhưng có một cách tấn công thông thường vẫn mang lại hiệu quả. Hickey dễ dàng tải Microsoft Word trên Windows Store về và khai thác quá trình xử lý file macro, vốn chứa các tập lệnh thực thi kịch bản công việc.

Đây là những chương trình nhỏ dựa trên script được thiết kế để tự động hóa các tác vụ và thường trở thành “chiêu bài” của giới viết mã độc.

Hãy xem cách ông ấy đã làm:

Hickey đã tạo ra bản tài liệu Word chứa mã độc bên trong macro để thực hiện tấn công dựa vào cơ chế nạp Thư viện liên kết động (dynamic link library – DLL). Ông sẽ buộc ứng dụng tải một bản sao DLL độc hại thay vì DLL chuẩn, từ đó qua mặt quy trình kiểm duyệt của app store với việc thêm code vào trình quản trị thông qua Task Manager của Windows. Đây là một quy trình đơn giản cho phép tài khoản người dùng ngoại tuyến có quyền quản trị viên. Hicky nói rằng, nếu có thêm thời gian ông hoàn toàn đủ khả năng thực hiện những hành động này một cách tự động trên quy mô lớn.

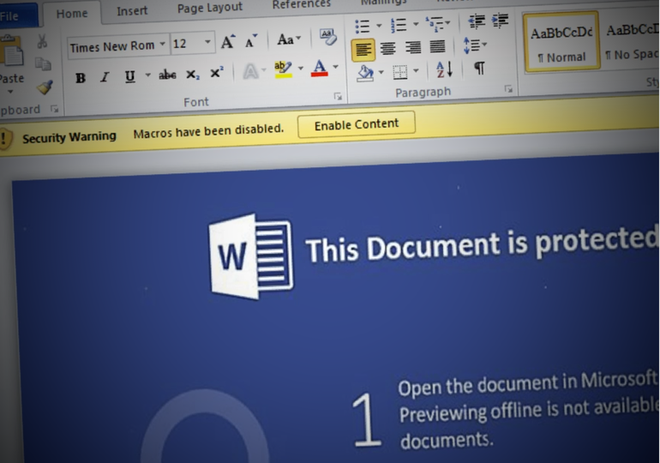

Một cơ chế bảo mật khá thú vị là trước nguy cơ liên quan tới macro, Microsoft Word có chế độ “bảo vệ xem” để chặn các file macro chạy khi được tải xuống từ internet hoặc nhận tệp đính kèm trong email.

Để qua mặt cánh cửa này, Hickey thử tải bản Word chứa mã độc từ hệ thống chia sẻ file được Windows cho là an toàn, khi đó hệ điều hành cho phép ông cấp quyền chạy macro, miễn sao ông kích hoạt nó từ thanh cảnh báo ở đầu màn hình.

Tài liệu này có thể nhắc nhở người dùng tùy chọn vô hiệu hóa chế độ bảo vệ để xem nội dung, một kỹ thuật phổ biến trong các ransomware.

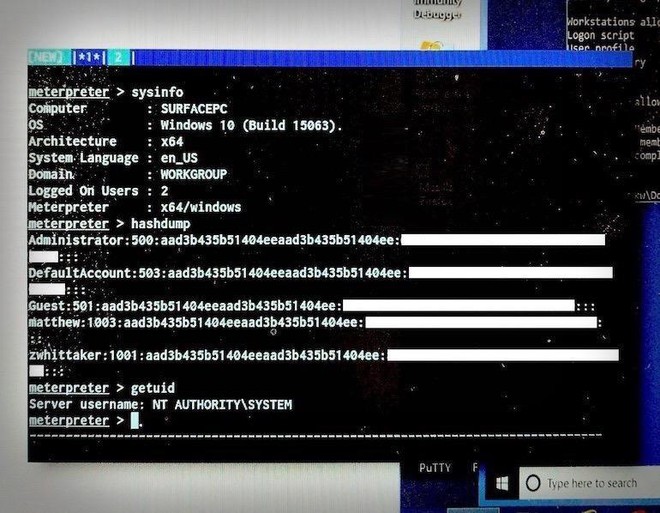

Khi đã kích hoạt macro, code sẽ chạy và cho phép ông truy cập vào trình quản trị, từ đó dễ dàng tải về trình khai thác lỗ hổng mã nguồn mở Metasploit. Phần mềm này sẽ thực hiện thử nghiệm việc xâm nhập, kết nối hệ điều hành với máy chủ từ xa giúp Hickey dễ dàng điều khiển máy tính. Lúc này, ông có thể lấy quyền truy cập cao nhất vào hệ thống, từ đó kiểm soát hoàn toàn thiết bị.

“Từ đây chúng tôi có thể tùy ý tắt hoặc kích hoạt mọi thứ, antimalware, tường lửa và cả ghi đè lên file Windows”, ông cho biết. Chỉ vài bước đơn giản, máy tính sẽ rơi vào tình trạng mất “sức đề kháng” và không thể chống chọi trước bất kỳ cuộc tấn công phần mềm độc hại nào.

“Nếu muốn, tôi có thể cài ransomware vào. Thế là mọi thứ chấm hết”, Hickey tự tin chia sẻ.

Ông còn gửi cả ảnh chụp màn hình với mật khẩu Wi-Fi dạng plaintext máy tính kết nối, điều mà chỉ có cấp truy cập hệ thống mới làm được.

“Chúng tôi có thể khiến máy tính của bạn phát đi phát lại bài “AC/DC Thunderstruck”, nhưng thôi, vì sợ rằng sẽ làm phiền mấy gã hàng xóm và phá bỉnh mấy vật nuôi trong nhà”, ông trêu đùa.

“Chúng tôi cũng có thể cài thứ gì đó giống Locky, một loại ransome dựa vào cơ chế DLL, để mã hóa toàn bộ dữ liệu rồi thay bằng hình nền bất kỳ”.

Dù được phép, nhưng Hickey đã dừng quá trình cài đặt ransomeware vì sợ gây nguy hiểm cho các thiết bị khác trên cùng mạng lưới. “Chúng tôi đã chứng minh được điều đó. Chúng tôi có thể làm bất cứ điều gì mình muốn”, ông nói.

Hickey không hề khai thác bất kỳ lỗ hổng zero-day nào và cho biết, kiểu tấn công này có thể thực hiện theo vài cách khác nhau.

ZDNet đã thông báo cho đội ngũ bảo mật của Microsoft trước khi xuất bản bài báo. Ngay sau đó, phát ngôn viên của Microsoft đưa ra tuyên bố chính thức:

“Vào đầu tháng 6, chúng tôi đã nói Windows 10 S không dễ bị tổn thương bởi các loại ransomware thông thường và với báo cáo từ ZDNet thì điều này vẫn đúng. Chúng tôi nhận thấy các cuộc tấn công và phần mềm độc hại liên tục xuất hiện. Đó là lý do chúng tôi cam kết sẽ giám sát trước các mối đe dọa và làm việc với các nhà nghiên cứu giàu trách nhiệm để đảm bảo Windows 10 cung cấp trải nghiệm an toàn nhất cho khách hàng”.

Cuối cùng, gã khổng lồ Redmond cho biết, không có ransomware nào từng được biết đến chạy trên hệ điều hành mới của mình. Nhưng như tờ ZDNet đã chứng minh, bằng việc chiếm quyền kiểm soát cấp độ “system” họ có thể kiểm soát máy tính và cài ransomeware.

NỔI BẬT TRANG CHỦ

Từ viết code đến giám sát: Một công cụ của Microsoft sẽ 'giáng cấp' dân lập trình xuống vai trò 'quản đốc', phải kiểm tra xem AI đang làm gì mỗi ngày

Nghiên cứu của Microsoft cũng chỉ ra cách AutoDev có thể làm thay đổi bộ mặt ngành phát triển phần mềm, bằng cách phân công lại trách nhiệm trong công việc.

Phát ngôn đáng suy ngẫm của Elon Musk: thay vì chĩa tên lửa vào nhau, chúng ta nên hướng chúng tới những vì sao