Để có thể sử dụng được kỹ thuật này, ta cần phải lợi dụng bản chất của một chiếc RAM, trong trường hợp này là DRAM

Thông thường, theo định nghĩa RAM (Random Acesss Memory) là bộ nhớ lưu trữ tạm thời của thiết bị. Khi điện thoại, máy tính bản, hay laptop hoạt động, chip xử lý (CPU) truy xuất dữ liệu từ ổ đĩa và lưu những dữ liệu tạm thời trên RAM. Như các ứng dụng nền hệ điều hành, trình duyệt…Điều này cũng đồng nghĩa với việc nếu thiết bị bị mất nguồn bất chợt, các thông tin lưu trữ trên RAM sẽ hoàn toàn biến mất, rất gây bất tiện cho công việc.

Vậy để có cách nào để tách được dữ liệu ra khỏi một thanh RAM sau khi nó bị tắt nhằm khôi phục quá trình làm việc không ?

Câu trả lời là có, với một kĩ thuật là tấn công khởi động lạnh (cold boot attack), được dùng trong khoa học pháp y, khôi phục dữ liệu và đồng thời là các hoạt động hack bất hợp pháp.

Để có thể sử dụng được kỹ thuật này, ta cần phải lợi dụng bản chất của một chiếc RAM, trong trường hợp này là DRAM - một loại RAM sẽ không mất dữ liệu ngay lập tức khi bị mất nguồn điện nhưng sẽ phóng điện ra từ từ theo thời gian.

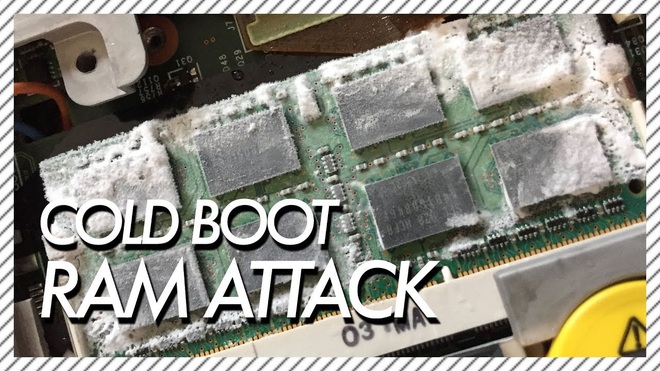

Phương pháp dùng để tách dữ liệu này được gọi là Cold Boot RAM Attack.

Theo lý thuyết, thanh DRAM có thời gian phóng điện tỷ lệ nghịch với nhiệt độ - nghĩa là RAM càng lạnh thì thời gian để nó giải phóng hoàn toàn hết điện là càng lâu.

Trong điều kiện nhiệt độ phòng, thời gian để giải phóng điện thường chỉ vài mili-giây, nhưng với nhiệt độ dưới -50 độ C (ví dụ như dùng các phương pháp làm lạnh bằng ni tơ lỏng như đối với vi xử lý), thậm chí thời gian này có thể kéo dài tới hàng chục giây.

Khi một thanh DRAM bị làm lạnh, chúng sẽ dễ bị ăn trộm dữ liệu hơn.

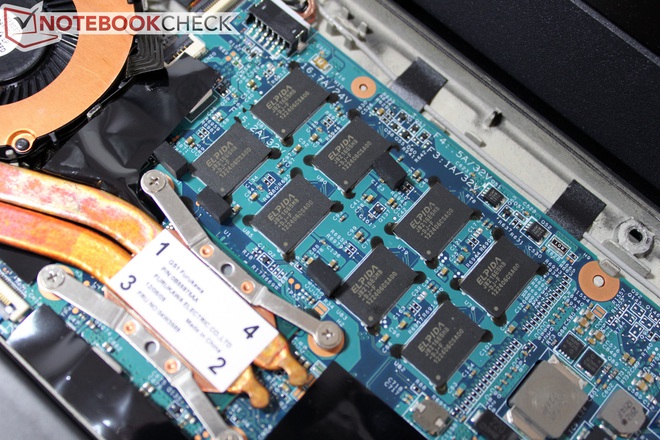

Với thời gian này, các kỹ sư có đủ thời gian để tháo nó khỏi bo mạch chủ, đặt vào một máy tính khác và đọc dữ liệu thông qua một loại phần mềm mà có thể trữ các dữ liệu này vào ổ cứng.

Thậm chí kỹ thuật này cũng có thể được thích nghi để tấn công vào các thiết bị di động như điện thoại Android. Tại vì thông thường, điện thoại thường không có nút reset, khởi động lạnh có thể được kích hoạt bằng cách ngắt kết nối pin điện thoại để bắt hệ thống reset. Sau đó, điện thoại sẽ được flash bằng một hệ điều hành mà có thể thực hiện memory dump ("đổ" dữ liệu từ RAM, lưu nó trên bộ nhớ). Trong lúc thực hiện, điện thoại sẽ được kết nối với máy tính của người sử dụng thông qua cổng USB.

Một hình ảnh được lưu trữ trên RAM sau 0, 0,5, 1, 2 và 4 giây.

Tại vì bản chất của hệ điều hành Android, các điện thoại thường xóa các mã hóa khỏi RAM khi điện thoại bị khóa. Việc này ngăn ngừa khả năng bị tấn công bằng cách thu thập các mã từ bộ nhớ, ngay cả khi bị tấn công lạnh.

Vậy để đối phó với kỹ thuật này, chúng ta có những phương pháp gì ?

Tuy một số máy tính doanh nhân không thể nâng cấp RAM, đây lại là một điểm tốt nếu bạn cần bảo vệ các dữ liệu cần thiết nếu máy tính bị mất trong lúc hoạt động.

Đơn giản nhất sẽ là chọn mua các loại máy tính với RAM được hàn dính vào bo mạch chủ, không cho kẻ tấn công có khả năng tháo chúng khỏi máy. Một phương pháp khác cũng hay được các công ty sử dụng chính là mã hóa toàn bộ nhớ, tuy cách này yêu cầu phải có thay đổi từ hệ điều hành, phần mềm và phần cứng. Một ví dụ nổi bật về mã hóa toàn bộ nhớ là chiếc máy chơi game Xbox của Microsoft với mã hóa phần cứng. Cuối cùng, chúng ta có "SEOM", hay Secure Erasure Of Memory - Xóa bộ nhớ lúc máy tính không được sử dụng - cụ thể như lúc chúng bị tắt một cách đột ngột (hacker cố gắng reset toàn bộ), bắt buộc BIOS phải xóa hết bộ nhớ trong lúc POST (Power-on-self-test, một hình thức kiểm tra máy tính lúc bật lên).

Theo Quora

NỔI BẬT TRANG CHỦ

Từ viết code đến giám sát: Một công cụ của Microsoft sẽ 'giáng cấp' dân lập trình xuống vai trò 'quản đốc', phải kiểm tra xem AI đang làm gì mỗi ngày

Nghiên cứu của Microsoft cũng chỉ ra cách AutoDev có thể làm thay đổi bộ mặt ngành phát triển phần mềm, bằng cách phân công lại trách nhiệm trong công việc.

'Tim Cook mới chỉ hứa “sẽ đầu tư vào Indonesia”, còn Việt Nam thì Apple đã đầu tư thực sự rồi!'