Gần đây, cả thế giới chấn động khi các nhà nghiên cứu bảo mật đã tìm ra một lỗ hổng cực kì nghiêm trọng: giao thức bảo mật WPA2, thứ bảo vệ MỌI mạng lưới Wi-Fi đã bị xâm nhập.

Kẻ xấu có thể lợi dụng khe hở này để đánh cắp bất kì thông tin nào được truyền qua lại giữa thiết bị (điện thoại, máy tính, ...) và điểm truy cập Wi-Fi.

Tuy nhiên, vẫn có chút ánh sáng trong những ngày ảm đạm này.

Làm thế nào để bạn an toàn trước lỗ hổng bảo mật WPA2 KRACK?

Theo báo cáo ban đầu, kẻ xấu chỉ cần nằm trong phạm vi phủ sóng của thiết bị là đã có thể sử dụng cách thức tấn công cài đặt lại mã khóa – Key Reinstallation Attack (KRACK), xâm nhập vào kết nối giữa thiết bị và điểm phát sóng. Cách thức này cho phép kẻ tấn công có thể đọc được bất kì thông tin nào được cho là đã được mã hóa một cách an toàn.

Nhưng không khó để bạn tự bảo vệ mình, dưới đây là một số mẹo bạn có thể áp dụng:

- Chỉ truy cập vào các trang web được bảo mật bằng giao thức https.

- Tránh sử dụng mạng WiFi công cộng và nếu buộc phải dùng hãy kết nối qua VPN.

- Bạn cũng có thể kết nối qua VPN ngay cả khi dùng mạng WiFi ở nhà hoặc công sở nếu không phạm pháp.

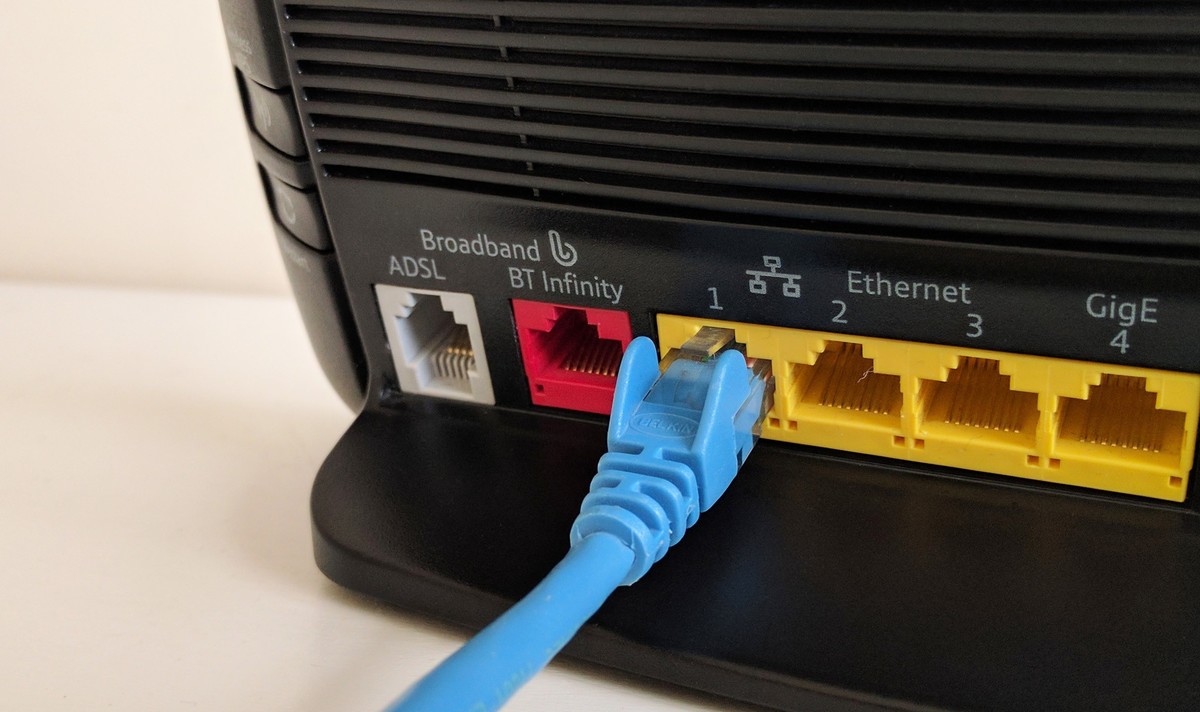

- Nếu mạng của bạn cho phép kết nối qua chuẩn 802.11 thì bạn nên chỉ kết nối qua chuẩn đó mà thôi.

- Liên hệ với nhà cung cấp mạng để xem mạng của bạn đã an toàn và lỗ hổng đã được vá hay chưa.

- Không cần thay đổi mật khẩu

Thực tế, nhà nghiên cứu bảo mật Mathy Vanhoef, người phát hiện ra lỗ hổng KRACK, đã giữ bí mật và cho các nhà cung cấp và doanh nghiệp thời gian đủ lâu để họ tung ra bản vá. Vào thời điểm báo cáo được công bố, một số hãng đã hoàn thành việc vá lỗ hổng nguy hiểm này. Mặc dù Google và Apple vẫn chưa tung ra bản vá nhưng Microsoft cho biết họ đã đưa ra một bản cập nhật để giải quyết vấn đề này.

"Những khách hàng đã cài bản cập nhật này hoặc kích hoạt tính năng tự động cập nhật sẽ được bảo vệ", phát ngôn viên của Microsoft chia sẻ. "Chúng tôi tiếp tục khuyến cáo khách hàng bật tính năng tự động cập nhật để đảm bảo rằng họ được bảo vệ".

Danh sách những hãng đã vá lỗ hổng KRACK:

- Apple - đã vá trong bản beta của iOS, watchOS, macOS, tvOS dành cho nhà phát triển, người dùng vẫn phải đợi thêm một thời gian.

- Amazon - đang trong quá trình đánh giá mức độ nguy hiểm

- Arch Linux - vá WPA Supplicant, vá Hostapd

- Aruba

- AWM - có thể không tung ra bản vá bởi ảnh hưởng không đáng kể

- Belkin Linsys - đang trong quá trình đánh giá mức độ nguy hiểm

- Cisco Meraki

- Dell - đang trong quá trình đánh giá mức độ nguy hiểm

- DD-WRT

- Debian/Ubuntu

- Espressif Systeam

- Fedora

- Fortinet

- Google - thiết bị cập nhật phần mềm tung ra vào ngày 6/11 sẽ được bảo vệ

- HostAP

- Intel

- Lede - đang xây dựng bản vá và sẽ được tung ra cùng với phiên bản LEDE 17.1.4

- LineageOS

- Linux

- Microsoft - bản vá được tung ra ngày 10/10

- Microchip Technology

- MikroTik

- Netgear: WAC120, WAC505/WAC510, WAC720/730, WN604, WNAP210v2, WNAP320, WNDAP350, WNDAP620, WNDAP660, WND930

- OpenBSD - bản vá được tung ra từ tháng Bảy

- Sophos - sẽ sớm tung ra bản vá

- Synology - sẽ sớm tung ra bản vá

- TP-Link - đang đánh giá xem liệu họ có bị ảnh hưởng hay không

- Ubiquiti

- Ubuntu

- Watchguard Cloud

- WiFi Standard

Theo CERT, Arista Networks Inc, Lenovo và Vmware không bị ảnh hưởng bởi KRACK.

NỔI BẬT TRANG CHỦ

Tính năng AI của điện thoại Huawei gây tranh cãi bởi khả năng lột bỏ quần áo của bất cứ ai

Huawei cho biết đang xem xét để điều chỉnh tính năng này trong tương lai.

Là hãng smartphone lớn nhất thế giới nhưng thị phần Samsung vừa chạm ngưỡng 0% tại Trung Quốc