Lazarus Group - nhóm hacker siêng năng nhất thế giới: tấn công Sony, gián điệp quân sự và nhiều tội ác khác

Tất cả thế giới đều nghĩ Triều Tiên là thủ phạm tấn công Sony nhưng sự thật không phải vậy.

Buổi sáng ngày 24/11/2014 ăn sâu vào ký ức của nhân viên Sony Pictures Entertainment. Vào ngày hôm đó, một nhóm tội phạm mạng bí ẩn đã tấn công vào máy chủ của công ty, tiết lộ một loạt dữ liệu bí mật và khiến uy tín của Sony bị xâm phạm nghiêm trọng. FBI nghi ngờ các hacker Triều Tiên thực hiện việc này. Nhưng mới đây, thủ phạm thực sự mới lộ chân tướng.

Kaspersky Lab đã hợp tác với Novetta và AlienVault tiến hành một cuộc điều tra chung có tên Operation Blockbuster nhắm vào nhóm Lazarus Group. Đây là nhóm hacker bị coi là thủ phạm tấn công Sony và các ngân hàng và đài truyền hình ở Seoul hồi năm 2013.

Những điều tra đầu tiên

Sau khi Sony Pictures bị tấn công, các chuyên gia của Kaspersky đã phân tích mẫu phần mềm độc hại Destover được dùng trong cuộc tấn công. Các nghiên cứu cho thấy những dấu vết của hàng chục cuộc tấn công không gian mạng sử dụng những mẫu mã độc khác nhau với những một số đặc điểm chung.

Trong cuộc điều tra, Kaspersky còn phát hiện ra phiên bản mã độc Destover mới được thiết kế riêng cho việc tấn công, đánh cắp dữ liệu của Sony.

Lazarus Group đã thực hiện những vụ tấn công nào và làm sao chúng ta nhận ra chúng?

Các tin tặc đã tích cực tái sử dụng sản phẩm của chúng: Chúng lấy một phần mã của mã độc này tích hợp vào một mã độc khác. Bên cạnh đó, các nhà nghiên cứu còn phát hiện ra trong tất cả các cuộc tấn công, tin tặc đều sử dụng một mật khẩu giống nhau. Tuy nhiên, mật khẩu được mã hóa rất kỹ càng.

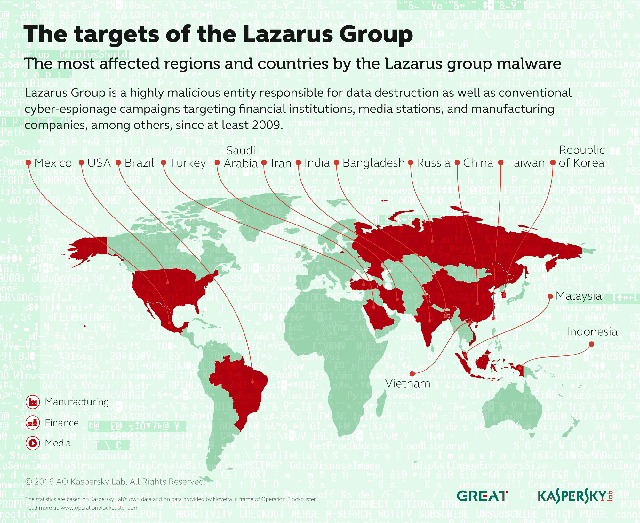

Việt Nam cũng nằm trong danh sách mục tiêu đã bị Lazarus Group tấn công.

Ngay cả phương thức mà tội phạm sử dụng để xóa dấu vết của chúng khỏi hệ thống bị nhiễm cũng giống nhau và có liên kết tới Lazarus.

Cuộc điều tra cho thấy Lazarus Group đã tham gia vào các chiến dịch gián điệp quân sự và phá hoại hoạt động của các tổ chức tài chính, các đài truyền hình và nhiều hãng sản xuất. Hầu hết các nạn nhân đều ở Hàn Quốc, Ấn Độ, Trung Quốc, Brazil, Nga và Thổ Nhĩ Kỳ. Những tin tặc này đã tạo ra các phần mềm độc hại như Hangman (2014 - 2015) và Wild Positron (còn được gọi là Duuzer, 2015). Wild Positron đã trở thành một chủ đề thảo luận tại Hội Nghị Phân tích An Ninh 2016.

Kaspersky đã chia sẻ các kết quả điều tra với AlienVault. Cuối cùng các nhà nghiên cứu từ hai công ty này đã quyết định tiến hành điều tra chung. Họ phát hiện ra rằng rất nhiều công ty và chuyên gia an ninh khác cũng đang điều tra hoạt động của Lazarus Group. Kaspersky và AlienVault đã quyết định hỗ trợ Novetta, vì hãng này muốn công bố kết quả điều tra như một phần của chương trình "Operation Blockbuster".

Chúng ta biết gì về những tên tội phạm?

Mẫu phần mềm độc hại đầu tiên được Lazarus phát triển từ năm 2009. Tới năm 2010, số lượng mẫu mới tăng lên nhanh chóng. Đây là một đặc điểm cho thấy Lazarus sẽ trở thành một mối đe dọa thường xuyên trong thời gian dài. Giai đoạn 2014, 2015, năng suất "phá hoại" của nhóm đạt mức cao nhất và chúng vẫn tiếp tục hoạt động trong năm 2016.

Tìm hiểu lịch trình hoạt động của tin tặc, các nhà nghiên cứu phát hiện ra chúng sống tại khu vực có múi giờ GMT 8 hoặc GMT 9. Chúng bắt đầu làm việc từ lúc nửa đêm (0h00 GMT) và nghỉ ăn trưa vào lúc 3h00 GMT. Chúng rất nghiện công việc, mỗi ngày chúng làm việc từ 15 tới 16 giờ. Lazarus có lẽ là nhóm hacker chăm chỉ nhất từ trước tới nay. Chính các chuyên gia của Kaspersky cũng phải thừa nhận rằng trong quá trình điều tra họ học được rất nhiều điều từ các hacker Lazarus.

Các nhà điều tra cũng phát hiện ra một chi tiết khá thú vị. Sau khi lùng sục đống phần mềm mẫu, phần mềm biên soạn của Lazarus, Novetta phát hiện ra rằng gần 2/3 số tập tin thực thi của bọn tội phạm bao gồm các yếu tố thwongf dành cho cộng đồng người nói tiếng Hàn Quốc.

Cuộc điều tra vẫn còn đang được tiến hành. Tuy nhiên bước đầu, Operation Blockbuster đã giúp các bên liên quan tìm hiểu rất nhiều về nhóm tin tặc nguy hiểm này. Kaspersky sẽ không thể đạt được kết quả nghiên cứu này bởi hạn chế về công nghệ, giải pháp an ninh theo khu vực địa lý. Sự hợp tác giữa Kaspersky Lab, Novetta và AlienVault là một ví dụ tuyệt vời về cách chia sẻ thông tin giúp xác định tội phạm và giúp Internet trở thành một địa điểm an toàn hơn.

Tham khảo Kaspersky

NỔI BẬT TRANG CHỦ

Từ viết code đến giám sát: Một công cụ của Microsoft sẽ 'giáng cấp' dân lập trình xuống vai trò 'quản đốc', phải kiểm tra xem AI đang làm gì mỗi ngày

Nghiên cứu của Microsoft cũng chỉ ra cách AutoDev có thể làm thay đổi bộ mặt ngành phát triển phần mềm, bằng cách phân công lại trách nhiệm trong công việc.

Phát ngôn đáng suy ngẫm của Elon Musk: thay vì chĩa tên lửa vào nhau, chúng ta nên hướng chúng tới những vì sao