Để thực hiện công việc này là không hề đơn giản, bạn cần phải có những kiến thức quan trọng về máy tính nếu không muốn "chữa lợn lành thành lợn què"!

Thời gian gần đây, rất nhiều mã độc tống tiền (ransomware) đang trở thành vũ khí ưa thích của các hacker nhằm kiếm lợi nhuận thật nhanh. Sử dụng cách thức mã hóa dữ liệu trên thiết bị của nạn nhân để đòi tiền chuộc, sự nguy hiểm của ransomware cao hơn rất nhiều cho với các trojan và virus thông thường.

Không chịu "bó tay" trước tình trạng này, các chuyên gia bảo mật đã tìm ra những loại "vắc-xin" giúp máy tính của người dùng "miễn dịch" trước các loại mã độc tổng tiền nguy hiểm trên!

Phương thức này được Lexsi - hãng bảo mật danh tiếng của Pháp công bố vào tuần vừa qua. Theo Lexsi, người dùng có thể thực hiện một số thao tác trên máy tính của họ để ngăn ngừa lây nhiễm Locky - loại ransomware cực nguy hiểm núp bóng dưới các file Word đính kèm macro độc hại được phát hiện vào tháng 2/2016.

Mã độc tống tiền Locky mã hóa dữ liệu người dùng & đòi tiền chuộc như thế nào ?

Ban đầu, các chuyên gia bảo mật phát hiện ra rằng Locky không lây nhiễm trên các máy tính sử dụng ngôn tiếng Nga. Vì thế việc thay đổi ngôn ngữ là một ý tưởng thông minh - nhưng chắc chắn nó sẽ không khả thi với những người "mù" tiếng Nga. Thay vào đó, người dùng sẽ thực hiện một số tinh chỉ nhỏ trên hệ thống, tạo những registry đặc biệt để ngăn chặn việc mã độc thực thi trên máy tính của họ.

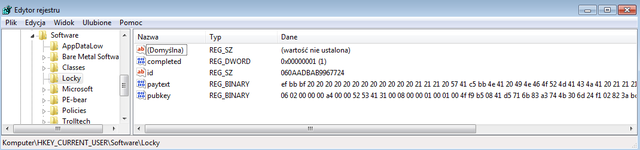

Cụ thể, người dùng sẽ "đi trước một bước" - bằng cách tạo một registry key HKCU\Software\Locky - thứ đầu tiên mà ransomware Locky sẽ tạo ra trên máy tính bị lây nhiễm. Sự hiện diện từ trước của registry key mà người dùng đã khởi tạo sẽ vô hiệu hóa hoàn toàn mã độc này - ngay từ bước đầu tiên!

Fake một registry key HKCU\Software\Locky để "đánh lừa" mã độc là một ý tưởng không tồi

Dùng public-key mã hóa dữ liệu của chính mình, ta sẽ có private key tương tự để giải mã dữ liệu!

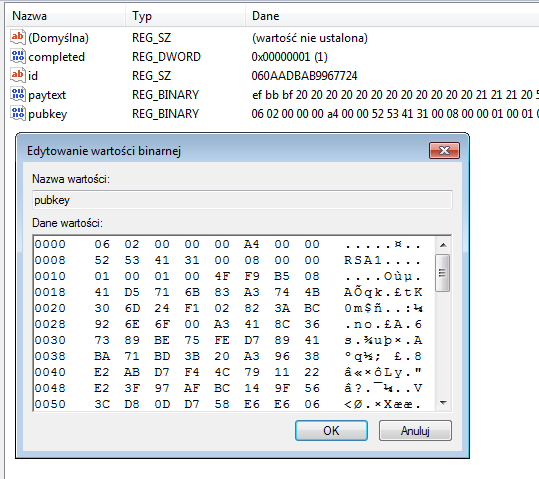

Bên cạnh đó, Lexsi cũng phát hiện ra rằng ransomware trên sẽ tải về một public-key (mã khóa lấy từ máy chủ của hacker) để mã hóa dữ liệu của người dùng sang dạng đặc biệt. Locky sẽ không thể hoạt động nếu như public-key trên chứa một giá trị không hợp lệ.

Trong trường hợp public-key đã tồn tại, Locky sẽ sử dụng khóa này mà không cần xác minh, nghĩa là người dùng có thể "đánh lừa" mã độc bằng một RSA public-key thuộc kiểm soát của họ. Lúc này, dù dữ liệu đã bị ransomware mã hóa, người dùng vẫn có thể giải mã bằng private key tương ứng. Cách thức này không những hiệu quả với Locky, mà nó còn miễn dịch với một số ransomware có cơ chế hoạt động tương tự.

Tất nhiên, việc thực hiện những tinh chỉnh registry hệ thống không phải là việc đơn giản, bạn cần phải có những kiến thức quan trọng về máy tính nếu không muốn "chữa lợn lành thành lợn què". Tốt nhất là người dùng nên cài đặt những phần mềm anti-virus tốt như Kaspersky, AVG hay Bitdefender - có khả năng ngăn cản cả CTB-Locker, Locky và TeslaCrypt lây nhiễm hệ thống, bên cạnh việc cảnh giác trước các loại mã độc với vô số biến thể hiện nay!

Bạn đọc quan tâm về Locky Ransomware có thể tìm hiểu thông tin chi tiết & cách phòng tránh mã độc tại LINK.

Tham khảo: securityweek

NỔI BẬT TRANG CHỦ

Chuyên gia MIT chia sẻ bí kíp tạo prompt để tận dụng sức mạnh của chatbot AI

Chatbot AI ngày nay là những phần mềm có thể được "lập trình" bằng ngôn ngữ tự nhiên.

Qualcomm ra mắt Snapdragon X Elite và Snapdragon X Plus: Vượt mặt Apple M3, đây chính là bước ngoặt của laptop Windows