Những giả thuyết từ hãng bảo mật Zscaler đã bước đầu cho chúng ta biết cha đẻ của WannaCry là ai

Nhưng cũng có thể đây là một chiêu ném đá giấu tay tinh vi của thủ phạm thực sự đứng đằng sau WannaCry.

Trong lúc thế giới đang vật lộn với việc chống đỡ đà lây lan như vũ bão của ransomware WannaCry cũng như tìm cách khắc phục hậu quả nặng nề của nó khi lây nhiễm vào trong hệ thống, một câu hỏi mà có lẽ ai cũng đang đặt ra: Ai là người chịu trách nhiệm cho tai họa khủng khiếp từ thế giới trực tuyến mấy ngày qua? Một phân tích của hãng Zscaler ThreatLabZ đang dần hé lộ thủ phạm của việc này.

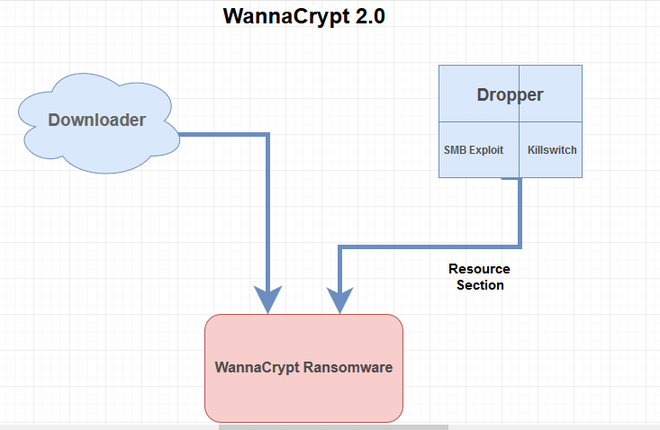

Hãng bảo mật này đã bắt đầu theo dõi và phân tích các hành vi của malware độc hại này trên từ ngày 12 tháng Năm, họ nhận ra nó bao gồm hai bộ phận: Dropper và Downloader. Phần Dropper của virus chịu trách nhiệm quét các địa chỉ IP cả bên trong lẫn bên ngoài. Nếu nó tìm thấy địa chỉ IP nào có các cổng SMB hoạt động, nó sẽ tiến hành kích hoạt bộ khai thác exploit MS17-010 để thực thi mã độc và tiến hành cài đặt WannaCry 2.0 vào hệ thống để mã hóa toàn bộ tập tin người dùng.

Trong khi đó, phần Downloader trong malware chịu trách nhiệm kết nối tới máy chủ có chứa malware độc hại để tải nó xuống hệ thống bị lây nhiễm. Và vào ngày hôm qua (15-5-2017), các nhà nghiên cứu của Zscaler đã tìm ra một biến thể mới của phần Downloader trong ransomware WannaCry 2.0 trên một máy chủ bị xâm nhập. Phần Downloader này được đóng gói bằng trình đóng gói UPX và được một công cụ “php2exe” để chuyển đổi từ mã PHP thành file exe trong Windows.

File đó được tên là “wcrydl.exe”. Biên dịch ngược file exe đó, các nhà nghiên cứu phát hiện ra một điểm thú vị. Phần code chịu trách nhiệm cho việc tải xuống và thực thi mã độc của WannaCry 2.0 (hay còn gọi là payload) xuất hiện trong phần tài nguyên của tệp tin thực thi chính như dưới đây:

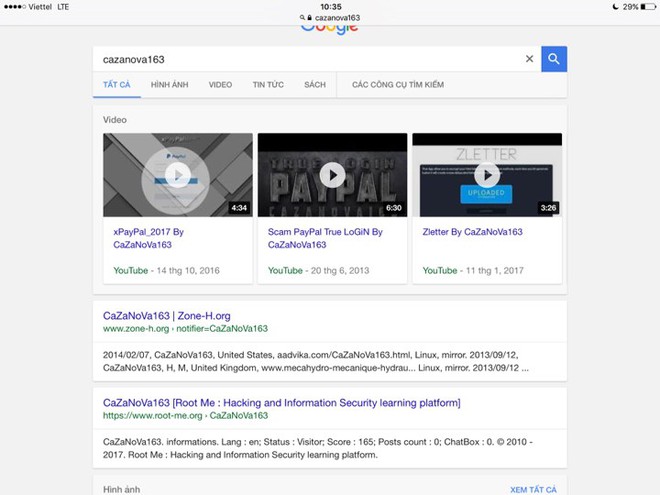

Một cái tên đặc biệt xuất hiện trong hình ảnh trên: “Cazanova163”. Thử tìm kiếm và tìm hiểu thêm một chút nữa về cái tên đặc biệt này, ta nhận thấy đó là một nhóm hacker với nhiều thành tích về tấn công và thay đổi thông tin trên các website, cũng như các thủ thuật lừa đảo đăng nhập PayPal.

Một số kết quả tìm kiếm về nhóm hacker Cazanova163.

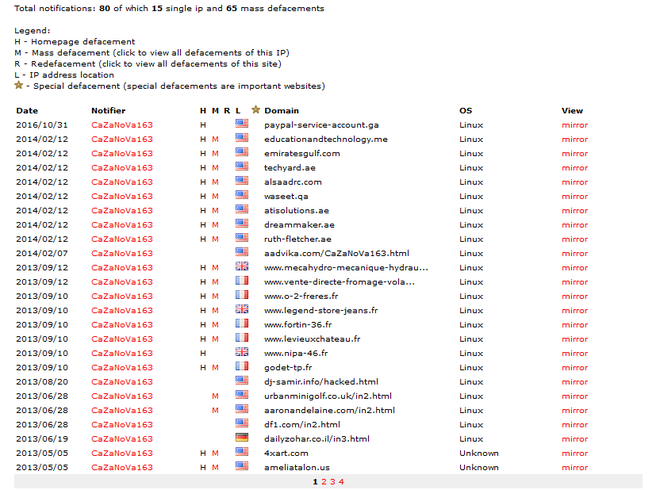

Một số thành tích của nhóm hacker CaZaNoVa163 được đăng tải trên trang Zone-H.org

Mặc dù vậy, đây mới chỉ là phân tích của một hãng nghiên cứu bảo mật và vẫn còn quá sớm để khẳng định chắc chắn thủ phạm đứng sau cuộc tấn công toàn cầu này. Cũng không loại trừ khả năng, đây có thể là một chiêu ném đá giấu tay, để đổ tội cho nhóm hacker đó.

Bên cạnh việc đưa ra các đầu mối để lần ra thủ phạm của vụ tấn công này, trong vòng 72 giờ qua, các nhà nghiên cứu bảo mật của Zscaler ThreatLabZ còn tìm thấy các tên miền khóa an toàn mà malware WannaCry truy vấn kết nối trước khi tiến hành lây nhiễm và mã hóa dữ liệu của máy tính nạn nhân:

- iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- iuqerssodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com

Các tổ chức có thể điều hướng việc truy vấn những tên miền này tới một máy chủ web nội bộ như một tấm lá chắn bổ sung nhằm giảm nhẹ việc lây nhiễm và tấn công của malware WannaCry này.

Tham khảo Zscaler

NỔI BẬT TRANG CHỦ

Từ viết code đến giám sát: Một công cụ của Microsoft sẽ 'giáng cấp' dân lập trình xuống vai trò 'quản đốc', phải kiểm tra xem AI đang làm gì mỗi ngày

Nghiên cứu của Microsoft cũng chỉ ra cách AutoDev có thể làm thay đổi bộ mặt ngành phát triển phần mềm, bằng cách phân công lại trách nhiệm trong công việc.

Phát ngôn đáng suy ngẫm của Elon Musk: thay vì chĩa tên lửa vào nhau, chúng ta nên hướng chúng tới những vì sao