Sau 20 năm trời, Microsoft mới vá lỗ hổng cho phép hacker tấn công bạn qua đường máy in

Và với cách Microsoft phát hành bản vá này, có lẽ nó vẫn sẽ là một lỗ hổng nguy hiểm thêm một thời gian nữa.

Trong hơn hai thập kỷ qua, hệ điều hành Windows của Microsoft đã cung cấp một phương tiện cho những kẻ tấn công thông minh để lén lút cài đặt phần mềm độc hại mà họ muốn vào các máy tính khi kết nối với các máy in đặt bẫy, hoặc các thiết bị khác giả làm máy in trong mạng nội bộ. Cuối cùng vào thứ Ba tuần trước, Microsoft cũng đã giải quyết lỗi này trong một bản vá phát hành hàng tháng của mình.

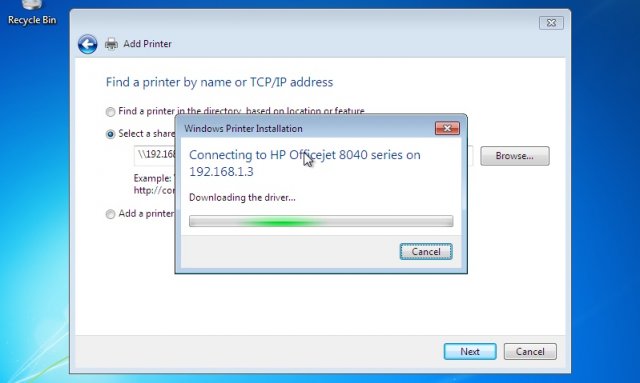

Lỗ hổng này nằm trong Windows Print Spooler, quản lý tiến trình kết nối với các máy in hiện có và các tài liệu đang in. Một giao thức được biết đến với tên Point-and-Print cho phép mọi người kết nối lần đầu với một máy in trên mạng lưu trữ, sẽ tự động tải về driver cần thiết ngay lập tức trước khi sử dụng nó. Nó hoạt động bằng cách lưu trữ một driver được chia sẻ trên máy in hoặc máy chủ in, và loại bỏ sự phức tạp về việc người dùng phải tải xuống bằng tay và cài đặt nó.

Các nhà nghiên cứu với hãng bảo mật Vectra Networks đã khám phá ra rằng Windows Print Spooler không xác thực một cách chính xác driver của máy in khi cài đặt chúng trong các địa điểm từ xa. Lỗi này làm cho nó có thể bị những kẻ tấn công sử dụng các kỹ thuật khác nhau nhằm đưa vào các driver bị chỉnh sửa một cách độc hại thay vì driver hợp lệ cung cấp bởi nhà sản xuất máy in.

Việc khai thác lỗi này biến các máy in, các máy chủ máy in, hoặc bất cứ thiết bị kết nối mạng nào có thể đóng giả như một máy in bằng một bộ khai thác lỗi bằng driver nội bộ, để có thể lây nhiễm mã độc bất kỳ khi nào nó kết nối.

“Bộ khai thác lỗi đó không chỉ lây nhiễm cho hàng loạt máy trong mạng nội bộ, mà còn có thể tái lây nhiễm hết lần này đến lần khác.” Nhà nghiên cứu của Vectra, Nick Beauchesne viết trong một bài đăng trên blog khi mô tả chi tiết về lỗ hổng này.

“Tìm ra được nguyên nhân gốc rễ của lỗ hổng sẽ khó hơn do bản thân máy in vốn không phải nơi nghi ngờ của người dùng. Khả năng này xuất hiện bởi vì chúng ta đã chấm dứt trách nhiệm giữ an toàn cho các driver của máy in, và các thiết bị đó sẽ không còn an toàn hoặc bất khả xâm phạm như nó từng được hy vọng.”

Các cách mà kẻ tấn công có thể sử dụng

Chuyên gia bảo mật HD Moore, người chịu trách nhiệm tại hãng được gọi là Special Circumstances, nói với trang Ars Technica rằng, có hàng loạt cách khác nhau để những kẻ tấn công có thể khai thác lỗ hổng này. Một phương pháp là kết nối một chiếc laptop hoặc một thiết bị cầm tay khác với một thiết bị tự nhận nó là một máy in trong mạng nội bộ. Khi mọi người trong cùng mạng lưới kết nối với nó, thiết bị được cài đặt tự động đưa vào một driver bẫy.

Một cách tiếp cận khác là theo dõi băng thông thiết lập cho một máy in hợp lệ trong mạng lưới, và chờ đến khi nạn nhân bổ sung thêm máy in vào hệ thống của họ. Sau đó kẻ tấn công sẽ chiếm quyền yêu cầu driver của máy in và trả lời bằng một driver độc hại.

Giống như một cuộc tấn công Man-in-the-Middle, “có thể thực hiện qua Wifi mở hay bằng cách sử dụng ARP giả mạo (ARP: giao thức phân giải địa chỉ) qua mạng có dây.” Moore cho biết. “Nó sẽ có thể được tinh chỉnh với các công cụ mã nguồn mở MITM như Bettercap để làm được điều này.”

Những kẻ tấn công có thể đảo ngược hoạt động của một máy in và làm giả firmware của nó để có thể đưa vào một driver độc hại đã bị chỉnh sửa. Cho dù cách tiếp cận này có vẻ không thực tế, nhưng nó đã thành công khi được thực hiện bởi các nhà nghiên cứu của Vectra. Một lỗi riêng biệt liên quan đến giao thức point-and-print cũng có thể làm cho những người dùng không đáng tin trong mạng lưới nâng quyền ưu tiên cho tài khoản của mình lên với toàn bộ các quyền của nhà quản trị.

Các nhà nghiên cứu của Vectra đã thử nghiệm cách khai thác của mình trên hỗn hợp các thiết bị, bao gồm cả một máy in không xác định danh tính và các máy tính chạy Windows XP 32 bit, Windows 7 32 bit, Windows 7 64 bit, Windows 2008 R2 AD 64, Ubuntu CUPS và máy chủ in Windows 2008 R2 64.

Bản vá lỗi mong manh

Trong một khuyến cáo đi kèm bản vá được phát hành vào thứ Ba tuần trước, Microsoft đánh giá lỗ hổng mã thực thi này rất nghiêm trọng cho tất cả các phiên bản Windows được hỗ trợ. Vectra cho biết lỗ hổng này đã xuất hiện từ Windows 95.

Như một lời cảnh báo cho những người lo ngại về lỗ hổng này: ông Moore cho biết bản cập nhật hôm thứ Ba tuần trước không bịt hẳn được các lỗ hổng mã thực thi, mà thay vào đó nó chỉ đơn thuần là thêm vào một cảnh báo như một phần của bản cập nhật.

“Với cách phần lớn mọi người phản hồi với các cảnh báo, đây dường như không phải một cách tiếp cận hiệu quả.” Ông cho biết.

Ở mặt tích cực hơn, các cuộc tấn công mã thực thi sẽ không hiệu quả với các thiết lập của doanh nghiệp vốn sử dụng Active Directory của Microsoft, trừ khi người quản trị sửa đổi các thiết lập mặc định. Tuy nhiên, những cuộc tấn công dạng này vẫn có thể ảnh hưởng đến nhiều hộ gia đình hoặc các doanh nghiệp vừa và nhỏ, đặc biệt là với các công ty cho phép mọi người kết nối với thiết bị riêng của họ.

“Đây là nguy cơ thực sự lớn cho các laptop cá nhân trong công ty, những người sử dụng laptop cá nhân trên các mạng công cộng, và các mạng công ty, vốn có các quy định rõ ràng cho phép tính năng này.” Ông Moore cho biết.

“Thuyết phục ai đó thêm một chiếc máy in có vẻ phải mất chút mưu mẹo, nhưng có nhiều cách khác để thúc đẩy hành vi này thông qua các cuộc tấn công mạng lưới, ví dụ chiếm quyền yêu cầu HTTP và nói với người dùng phải làm như vậy.”

Tham khảo Ars Technica

NỔI BẬT TRANG CHỦ

Học sinh hỏi, Tim Cook trả lời: Vì sao kính Apple Vision Pro lại đắt ngang một chiếc xe máy?

Khi được hỏi về việc vì sao chiếc kính Vision Pro của Apple có giá mắc như một chiếc xe máy, CEO Tim Cook đã có câu trả lời bất ngờ.

YouTube mạnh tay với các ứng dụng chặn quảng cáo: Người dùng YouTube ReVanced sắp phải đối mặt với hàng loạt vấn đề sau