Với kỹ thuật can thiệp bằng các biện pháp vật lý này, FBI có thể đọc được dữ liệu mình cần mà không phải ép buộc Apple, nhưng với sự phức tạp của và rủi ro của các biện pháp này, liệu họ có dám thử ?

Dữ liệu trong một chiếc iPhone 5c bị khóa mã, là một bằng chứng quan trọng trong vụ nổ súng tại quận San Bernadino vào tháng 12 năm ngoái. Tuy vậy, theo những gì FBI thừa nhận trong thời gian gần đây, với việc cài đặt lại mật khẩu của thiết bị này, dường như sẽ không còn cách nào khác cho các cơ quan điều tra của chính phủ có thể trích xuất những dữ liệu này nữa.

Mặc dù vậy, về mặt kỹ thuật, vẫn có những cách thức vật lý khác để lấy dữ liệu ra khỏi chiếc iPhone, nhưng chi phí và kỹ năng cần thiết cũng như tỷ lệ thất bại lớn đến nỗi các kỹ thuật này có thể trở nên không thực tế.

Kỹ thuật decapping

Trong một bài báo đăng vào ngày Chủ nhật vừa rồi, tờ ABC News đưa ra hai trong số các kỹ thuật được biết đến nhiều nhất để làm được điều này. Kỹ thuật đầu tiên được gọi là “decapping”. Kỹ thuật này bao gồm việc tách chip nhớ và mổ xẻ một số bộ phận khác, sau đó nhà điều tra có thể đọc dữ liệu lưu trữ trên bản mạch của chiếc điện thoại.

Với sự giúp đỡ của Andrew Zonenberg, một nhà nghiên cứu của hãng bảo mật IOActive, dưới đây là quy trình kỹ thuật được tờ ABC News mô tả :

“Nói theo cách đơn giản, ông Zoneberg cho biết ý tưởng ở đây là lấy chip ra khỏi chiếc iPhone, đầu tiên sử dụng axit mạnh để loại bỏ các lớp vỏ bảo vệ của chíp. Sau đó, khoan một cách cẩn thận vào chip đó, bằng một chùm ion hội tụ. Giả sử rằng tên hacker đó đã dành nhiều tháng trời và hàng chục nghìn USD vào việc nghiên cứu và phát triển để biết chính xác phải tìm kiếm khoảng thời gian nào trên chip nhớ để lấy dữ liệu. Trong trường hợp này là mã UID (Unique ID) của chiếc iPhone – hacker có thể nỗ lực dò tìm trên từng micron một, cho đến khi lộ ra phần của chíp có chứa chính xác dữ liệu cần lấy.

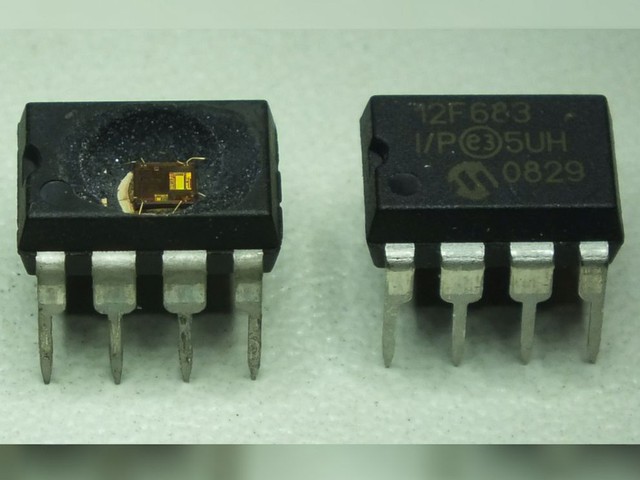

Một chip bình thường (phải) và chip sau khi thực hiện decapping (trái).

Hacker sau đó sẽ đặt một “đầu dò” nhỏ li ti tại vị trí mục tiêu trên con chíp và đọc ra, theo đúng nghĩa đen, từng bit một dữ liệu. Quá trình tương tự cũng có thể sử dụng để trích xuất dữ liệu cho các thuật toán, mà điện thoại thường sử dụng để xáo trộn mã UID và mật khẩu người dùng, giúp thực sự mở khóa chiếc iPhone.”

“Từ đó, các hacker sẽ tải các mã UID, thuật toán và các dữ liệu mã hóa trên iPhone lên một siêu máy tính và để nó tấn công “brute force”, dò tìm mật khẩu của người dùng chỉ bằng phương pháp đơn giản là thử từng khả năng một cho đến khi giải mã được dữ liệu chiếc iPhone. Khi quá trình đoán được thực hiện bên ngoài hệ điều hành của iPhone, sẽ không còn giới hạn 10 lần thử hay cơ chế tự hủy để xóa bỏ toàn bộ dữ liệu điện thoại nữa.

Nhưng nếu tại bất kỳ điểm nào của quá trình này, một tai nạn nhỏ xẩy ra trong khi gỡ bỏ chip hay dò tìm vùng dữ liệu, con chíp có thể bị phá hủy và toàn bộ dữ liệu trên bộ nhớ điện thoại có thể mất vĩnh viễn.”

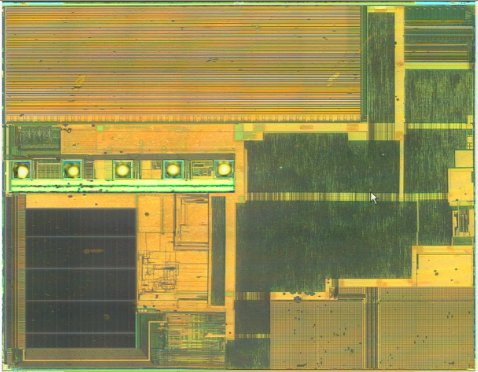

Các ô màu trắng là các vị trí thăm dò trên bề mặt chip, mỗi ô có kích thước bằng nửa độ rộng của sợi tóc.

Dò tìm dữ liệu bằng laser

Một nhà nghiên cứu độc lập khác cho tờ ABC News biết rằng, kỹ thuật decapping này sẽ khó thành công khi thực hiện trên iPhone. Thay vào đó, nó có thể làm dữ liệu trên chiếc điện thoại này mất vĩnh viễn. Một lựa chọn ít rủi ro hơn là sử dụng kỹ thuật đột laser hồng ngoại. Kỹ thuật này sử dụng một mũi khoan siêu nhỏ để xuyên qua con chíp và sau đó dùng một tia laser hồng ngoại để truy cập vào dữ liệu liên quan đến UID lưu trữ trên đó. Trên thực tế, quy trình tưởng chừng chỉ có trong các bộ phim khoa học viễn tưởng này đã từng được thực hiện ngoài đời thực.

Bề mặt chip điều khiển của chiếc Xbox 360 sau khi loại bỏ lớp bảo vệ.

Ví dụ trong năm 2010, một hacker phần cứng Chris Tarnovsky đã phát triển một kỹ thuật tấn công nhằm bẻ khóa hoàn toàn bộ vi điều khiển dùng để khóa chiếc máy chơi game cầm tay Xbox 360. Anh sử dụng một kính hiển vi điện tử được gọi là máy trạm chùm ion hội tụ để phóng to bên trong con chíp đến kích thước nanomet để có thể nhìn được (sau đó chiếc máy được bán với giá 250.000 USD). Sau đó anh đặt lại từng dây nối bằng cách các đầu kim siêu nhỏ.

Về lý thuyết, những kỹ thuật này có thể sử dụng để mở khóa chiếc iPhone, nhưng rất khó triển khai khi thiếu trầm trọng tính thực tế. Rủi ro của việc phá hủy vĩnh viễn phần cứng cao ở mức khó có thể chấp nhận được. Ngoài ra, những tốn kém khủng khiếp và kéo dài của việc thực hiện các thủ thuật hack này sẽ khiến khó có bất kỳ nhà điều tra chính phủ nào muốn thực hiện trên chiếc iPhone này.

Giải pháp phần mềm của Apple.

Ngược lại, một phần mềm mà thẩm phán liên bang buộc Apple phải tạo ra, có thể mở khóa iPhone cũ mà gần như không phải thực hiện bất kỳ chỉnh sửa phần cứng nào. Đúng là Apple có thể thay đổi các chữ ký kỹ thuật số để phần mềm có thể chạy trên nhiều thiết bị khác nhau, và chỉ đòi hỏi rất ít công sức.

Quan trọng hơn, khi Apple cung cấp phần mềm như vậy trong tình huống hiện tại, sẽ tạo ra các kỳ vọng về sự trợ giúp tương tự như vậy của công ty trong tương lai. Thậm chí ngay cả khi chiếc iPhone của một nghi phạm tiềm năng khác sử dụng các biện pháp bảo mật mới, chưa có trên chiếc 5C hiện này, phần mềm chạy ngầm bên dưới con chip cũng có thể được cập nhật. Với tiền lệ trong trường hợp này, vị thẩm phán sẽ không còn quá ngần ngại khi đòi hỏi Apple phải tăng cường chức năng cho phần mềm đó để vượt qua các lớp bảo mật bằng mã hóa.

Những quy trình đã được đề cập trong bài báo vào ngày Chủ Nhật vừa qua là rất thú vị, và nó cho thấy về mặt kỹ thuật, vẫn có khả năng FBI trích xuất được dữ liệu mà không nhờ đến sự trợ giúp của Apple. Nhưng vì những lý do đã đề cập ở trên, các kỹ thuật đó khó có thể được xem xét một cách nghiêm túc và sử dụng trong trường hợp này.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

Từ viết code đến giám sát: Một công cụ của Microsoft sẽ 'giáng cấp' dân lập trình xuống vai trò 'quản đốc', phải kiểm tra xem AI đang làm gì mỗi ngày

Nghiên cứu của Microsoft cũng chỉ ra cách AutoDev có thể làm thay đổi bộ mặt ngành phát triển phần mềm, bằng cách phân công lại trách nhiệm trong công việc.

Phát ngôn đáng suy ngẫm của Elon Musk: thay vì chĩa tên lửa vào nhau, chúng ta nên hướng chúng tới những vì sao