Lỗi này đã tồn tại trên những dòng xe ô tô của Volkswagen và nhiều hãng khác trong suốt 20 năm nay.

Trong năm 2013, nhà khoa học máy tính Flavio Garcia và một nhóm nghiên cứu đã tìm ra một lỗ hổng cho phép họ khởi động bộ phận đánh lửa của hàng triệu chiếc xe Volkswagen và lái chúng đi mà không cần chìa khóa. Thế nhưng khi họ chuẩn bị tiết lộ nó, thì một điều luật đã buộc họ phải hoãn việc công bố nghiên cứu trong vòng hai năm.

Nhưng kinh nghiệm đó dường như không ngăn cản được Garcia và đồng nghiệp của ông phát hiện ra nhiều hơn nữa sai sót của VW. Giờ cuối cùng cách tấn công đó cũng có thể được công bố, Garcia và nhóm nghiên cứu mới của mình đã trở lại với một tài liệu khác cho thấy, Volkswagen không chỉ để lại các lỗ hổng trong việc đánh lửa mà còn hệ thống cửa không cần chìa cũng có thể mở khóa các cửa xe. Và lần này, họ cho biết, các lỗi này xuất hiện trên mọi chiếc xe Volkswagen bán ra từ năm 1995.

Vào cuối tuần này tại hội nghị an ninh Usenix ở Austin, một nhóm các nhà nghiên cứu từ Đại học Birmingham và công ty kỹ thuật của Đức, Kasper & Oswald, dự định tiết lộ hai lỗ hổng riêng biệt mà họ cho biết nó sẽ tác động đến hệ thống cửa không cần chìa của khoảng 100 triệu chiếc xe hơi.

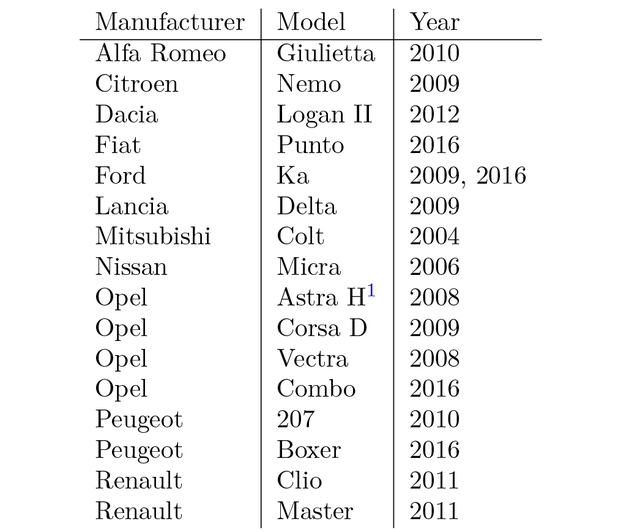

Một phương pháp tấn công sẽ cho phép kẻ trộm có thể mở khóa không dây mọi chiếc xe của Volkswagen được bán ra từ hai thập kỷ nay, bao gồm cả những chiếc được làm bởi Audi và Skoda. Trong khi cách tấn công còn lại sẽ tác động đến hàng triệu chiếc xe khác, bao gồm các dòng Alfa Romeo, Fiat, Citroen, Ford, Mitsubishi, Nissan, Opel và Peugeot.

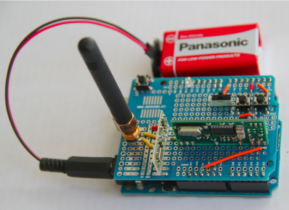

Cả hai cách tấn công này đều dùng phần cứng phát sóng radio giá rẻ, sẵn có để can thiệp vào tín hiệu phát đi từ chìa khóa xe của nạn nhân, sau đó sử dụng những tín hiệu này để sao chép lại chiếc chìa khóa.

Bản mạch Arduino mà các nhà nghiên cứu sử dụng để chặn tín hiệu không dây từ chiếc chìa điện tử.

Các nhà nghiên cứu cho biết, những cuộc tấn công này có thể được thực hiện với một phần mềm định nghĩa sóng radio, kết nối với một laptop, hoặc trong một thiết bị rẻ tiền hơn và bí mật hơn, một bản mạch Arduino được gắn kèm một máy thu sóng radio có thể mua với giá 40 USD. “Chi phí cho phần cứng là rất nhỏ, và thiết kế rất đơn giản.” Garcia cho biết. “Bạn có thể thực sự làm được điều gì đó mà nó hoạt động chính xác như một chiếc điều khiển từ xa nguyên bản.”

100 triệu chiếc xe, 4 chìa khóa bí mật

Trong hai cách tấn công trên, cách tấn công tác động đến Volkswagen được cho là đáng ngại hơn cả, vì các lái xe gần như không được cảnh báo gì về việc an ninh của họ đang bị xâm phạm, và việc can thiệp chỉ diễn ra trong một nút bấm. Các nhà nghiên cứu nhận ra rằng chỉ bằng một vài “kỹ thuật đảo ngược tẻ nhạt” với một bộ phận bên trong hệ thống mạng bên trong chiếc Volkswagen, họ có thể trích xuất giá trị của một khóa mã hóa đơn, được chia sẻ cho hàng triệu chiếc xe Volkswagen.

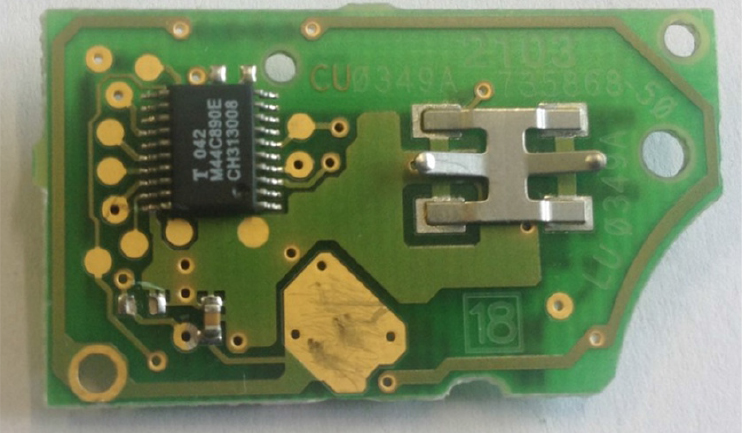

Bản mạch trong chiếc chìa điều khiển từ xa loại cũ của Volkswagen.

Sau đó bằng cách sử dụng thiết bị thu sóng radio để can thiệp vào một giá trị khác, đặc trưng cho mỗi chiếc xe mục tiêu, bao gồm cả tín hiệu gửi đi mỗi lần lái xe ấn vào nút bấm trên chiếc chìa khóa điện tử. Họ có thể kết hợp hai số bí mật này với nhau để sao chép một chiếc chìa khóa điện tử khác và truy cập được vào chiếc xe. “Bạn chỉ cần can thiệp vào tín hiệu đó một lần.” Nhà nghiên cứu của Đại học Birmingham, ông David Oswald cho biết. “Từ lúc đó, bạn có thể tạo ra một bản sao như chiếc chìa điều khiển từ xa nguyên bản, và mở cửa chiếc xe bao nhiêu lần tùy bạn muốn.”

Cách tấn công này cũng không quá đơn giản để thực hiện. Theo các nhà nghiên cứu, việc nghe trộm được sóng radio đòi hỏi tên trộm phải có thiết bị can thiệp, được đặt trong bán kính khoảng 90m so với chiếc xe hắn nhắm đến. Và trong khi tên trộm cũng phải trích xuất được giá trị khóa chia sẻ từ một trong các bộ phận bên trong của chiếc Volkswagen, giá trị này cũng không hoàn toàn phổ biến cho tất cả các dòng xe. Có hàng loạt khóa khác nhau cho các năm và các model khác nhau của dòng xe Volkswagen, và chúng cũng được lưu trữ tại những bộ phận bên trong khác nhau.

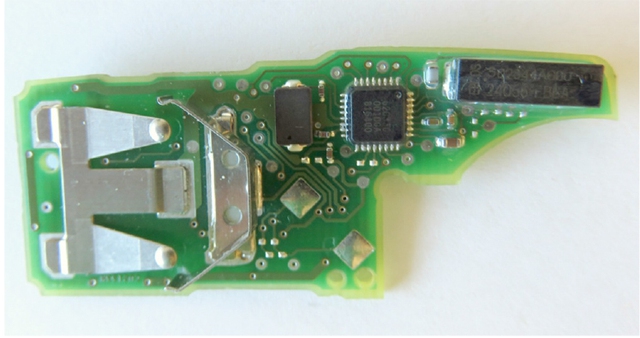

Bản mạch trong điều khiển từ xa loại mới của Volkswagen.

Các nhà nghiên cứu không tiết lộ bộ phận nào để trích xuất giá trị của chìa khóa, nhằm tránh bị những kẻ trộm xe lợi dụng. Nhưng họ cũng cảnh báo rằng nếu các kỹ thuật đảo ngược tinh vi có thể tìm thấy và công bố các khóa chia sẻ, mỗi chiếc khóa này có thể gây ảnh hưởng đến an ninh của hàng chục triệu chiếc xe.

Hiện chỉ có bốn khóa phổ biến nhất đã được sử dụng trong gần 100 triệu chiếc Volkswagen bán ra từ hai mươi năm nay. Họ cho biết chỉ có model VW Golf 7 gần đây và một số model khác có cùng hệ thống khóa, đã được thiết kế để sử dụng những khóa riêng biệt và vì vậy chúng gần như thoát khỏi kiểu tấn công này.

Bẻ khóa trong vòng 60 giây

Kỹ thuật thứ hai các nhà nghiên cứu dự định tiết lộ ở hội nghị Usenix, sẽ tấn công vào một giản đồ mã hóa được gọi là HiTag2, vốn đã có hàng chục năm tuổi nhưng vẫn được sử dụng trong hàng triệu chiếc xe. Đối với kiểu tấn công này, họ không cần phải trích xuất bất kỳ khóa nào từ một bộ phận bên trong chiếc xe.

Thay vào đó, kẻ tấn công sẽ sử dụng một thiết bị radio, được thiết lập tương tự như chiếc sử dụng trong việc hack xe Volkswagen để can thiệp vào 8 dòng mã trên chiếc chìa điện tử của lái xe, bao gồm cả một mã biến đổi (rolling code) có thể thay đổi ngẫu nhiên sau mỗi lần bấm.

(Các rolling code tạo ra mã ngẫu nhiên từ mã cố định, và bộ thu sau khi sử dụng xong thì xóa mã đó đi. Để tăng tốc quá trình này, các nhà nghiên cứu cho rằng thiết bị radio của họ có thể được lập trình để liên tục làm nhiễu tín hiệu từ chiếc chìa điện tử của lái xe, để người lái sẽ phải ấn nút nhiều lần, và cho phép kẻ tấn công có thể nhanh chóng ghi lại nhiều mã code. Các mã này do chưa được dùng để mở nên sẽ không bị xóa).

Với việc thu thập các mã biến đổi này, các nhà nghiên cứu nhận ra các lỗ hổng trong giản đồ HiTag2 sẽ cho phép họ phá vỡ lớp mã này chỉ trong vòng một phút. “Ngày nay không có người mã hóa giỏi nào lại đề nghị dùng một giản đồ như vậy nữa.” Garcia cho biết.

Hiện tại Volkswagen chưa trả lời về yêu cầu bình luận của WIRED, nhưng các nhà nghiên cứu viết trong tài liệu của mình rằng, hãng này đã biết về các lỗ hổng mà họ tìm thấy. NXP, công ty bán dẫn đã bán các chip sử dụng hệ thống mã hóa HiTag2 cho nhà sản xuất ô tô này cho biết, họ đang khuyến cáo khách hàng của mình nâng cấp lên các giản đồ mới hơn trong nhiều năm nay.

“HiTag2 là một di sản về thuật toán bảo mật, xuất hiện đã được 18 năm nay.” Phát ngôn viên của NXP, ông Joon Knapen cho biết. “Từ năm 2009, nó đã dần được thay thế bởi các thuật toán tiến bộ hơn. Khách hàng của chúng tôi đã được biết, cũng như NXP đang đề nghị không nên sử dụng HT2 cho các dự án và thiết kế mới trong nhiều năm nay.”

Danh sách một số dòng xe của các hãng bị ảnh hưởng bởi cách tấn công này (theo các nhà nghiên cứu), ngoài ra vẫn còn nhiều dòng xe khác.

Trong khi cả hai phương pháp tấn công của các nhà nghiên cứu đều chỉ tập trung vào việc mở khóa chiếc xe hơn là ăn trộm chúng, Garcia chỉ ra rằng họ có thể kết hợp với các kỹ thuật khác như biện pháp mà ông và các nhóm nghiên cứu khác tiết lộ tại Hội nghị Usenix vào năm 2012 và năm ngoái.

Nghiên cứu đó cho thấy có nhiều lỗ hổng trong HiTag2 và hệ thống Megamos nhằm ngăn chiếc xe di chuyển mà không có chìa khóa. Các lỗ hổng này sẽ cho phép hàng triệu chiếc Volkswagen và các dòng phương tiện khác từ Audi đến Cadillac, Porsche có thể bị điều khiển bởi các tên trộm, cho phép chúng khả năng truy cập vào sâu bên trong phương tiện này.

Các hộp đen và những tên trộm bí ẩn

Nhiều bằng chứng cho thấy các vụ trộm nhắm vào những ô tô nhúng thiết bị kỹ thuật số đã xảy ra. Và cảnh sát đã phải ngụp lặn trong hàng núi những video của các chiếc xe bị ăn trộm bởi một thiết bị điện tử bí ẩn. Trong một vụ án xảy ra vào đầu tháng này tại Texas, Mỹ, tên kẻ trộm đã ăn trộm hơn 30 chiếc xe Jeep chỉ với một chiếc laptop, dường như nó được kết nối với hệ thống mạng bên trong chiếc xe thông qua một cổng trên bảng điều khiển của chiếc xe.

“Cá nhân tôi đã nhận được các yêu cầu từ các sĩ quan cảnh sát.” Garcia cho biết. Các cảnh sát sau đó đã cho ông xem đoạn phim những tên trộm sử dụng một “chiếc hộp đen” để phá khóa những chiếc xe và lái chúng đi. “Việc này phần nào là động lực của chúng tôi để tìm hiểu nó.”

Một chiếc Alfa Romeo.

Đối với các công ty ô tô, cả Garcia và Oswald đều cho rằng, việc sửa chữa các vấn đề đã bị phát hiện không hề dễ dàng. “Những chiếc xe này có vòng đời phát triển phần mềm rất chậm.” Garcia cho biết. “Họ không thể phản ứng lại đủ nhanh bằng các thiết kế mới.”

Cho đến lúc đó, họ đề nghị rằng chủ của những chiếc xe bị ảnh hưởng bởi các cuộc tấn công dạng này – danh sách các dòng xe được liệt kê trong tài liệu của các nhà nghiên cứu – chỉ đơn giản là tránh để lại bất cứ thứ gì giá trị trên xe. “Chiếc xe không phải là một hộp an toàn.” Oswald cho biết. Họ cũng bổ sung thêm, các lái xe cẩn thận thậm chí nên xem xét đến việc từ bỏ các chìa khóa điện tử không dây, thay vào đó họ nên mở và khóa cửa xe bằng những chiếc chìa cơ học như loại cũ.

Nhưng thực sự, như các nhà nghiên cứu chỉ ra, công trình của họ là để nhắc nhở các nhà sản xuất ô tô rằng, tất cả các hệ thống của họ cần kiểm tra lại tính bảo mật, vì họ sợ rằng các lỗ hổng loại này có thể gây ra các vấn đề nghiêm trọng hơn cho hệ thống lái xe. “Thật đáng lo ngại khi các kỹ thuật bảo mật từ những năm 1990 vẫn được sử dụng trên những chiếc xe mới.” Garcia cho biết. “Nếu chúng ta muốn có những chiếc xe bảo mật, tự động và kết nối, điều này phải thay đổi.”

Tham khảo WIRED

NỔI BẬT TRANG CHỦ

Người Trung Quốc khoe có được GPU AI xịn nhất của NVIDIA bất chấp lệnh cấm vận của Mỹ

Chưa rõ tại sao những GPU này lại có thể xuất hiện ở Trung Quốc.

Thiết kế mới của iPhone 17 Pro được xác nhận bởi nhiều nguồn uy tín