Hacker Rootjunky đã thực hiện một video demo cho thấy, tính năng chống trộm factory reset protection (FRP) trên điện thoại Samsung dễ dàng bị qua mặt.

Hồi tháng 11 năm ngoái, hacker Rootjunky đã từng thành công trong việc vượt mặt tính năng bảo vệ factory reset protection (FRP) trên smartphone của Samsung chỉ bằng cách cắm vào máy một chiếc USB OTG và cài đặt 1 ứng dụng trên đó. 2 tháng sau đó, hacker này lại thực hiện phương pháp tương tự trên điện thoại LG. Lần này, anh phá vỡ FRP bằng cách dùng tính năng talkback settings để mở 1 trình duyệt, tải về 1 file APK có thể mở mục cài đặt hệ thống, thêm 1 người dùng mới, quay về tài khoản chính và reset máy mà không cần FRP.

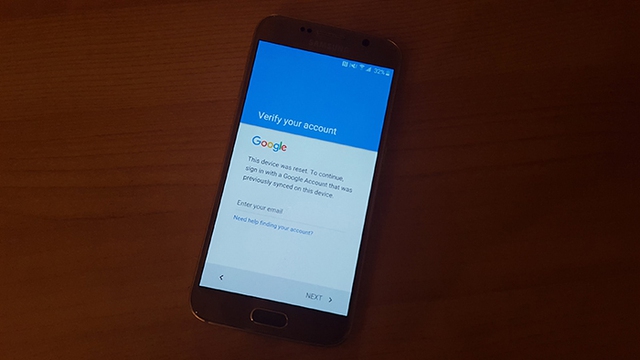

Dù thời gian trôi qua đã lâu, lỗ hổng bảo mật nói trên vẫn còn tồn tại trên smartphone của Samsung. FRP được Google bổ sung trong Android with 5.1 Lollipop được thiết kế để những chiếc điện thoại ăn cắp trở nên vô dụng. Nó ngăn chặn kẻ ăn cắp sử dụng thiết bị nếu không có tài khoản Google của chủ nhân. Cụ thể, nếu sau khi đánh cắp được máy, kẻ cắp thực hiện thao tác Factory Reset để khôi phục máy lại từ đầu và sử dụng, hắn sẽ bị yêu cầu nhập tài khoản Google gốc của chủ nhân điện thoại. Nếu không có tài khoản này máy sẽ trở thành "cục gạch". Do các OEM sử dụng các phiên bản Android khác nhau, lỗi xảy ra với tính năng này vẫn xuất hiện. Các thiết bị của Samsung dính lỗi đều là các máy đời mới như Galaxy S6, S6 edge, S6 active, S6 edge , Note 5, S7, S7 edge, S7 active, và thậm chí là Note 7....

Rootjunky đã demo lỗ hổng bảo mật anh tìm được trên chiếc Galaxy S7 của nhà mạng T-Mobile và chạy Android 6.0.1 đã cài bản update bảo mật ngày 1/7 của Samsung. Sau khi xác nhận FRP được kích hoạt trong bootloader, anh khởi động lại máy, kết nối vào Wi-Fi và rồi kết nối với máy tính. Bước tiếp theo là tải 1 chương trình từ website do Rootjunky thiết kế cho phép anh giả mạo cuộc gọi đến điện thoại. Khi có cuộc gọi đến, anh nhấn nút tạo danh bạ (Creat contact), cuộn xuống và click vào tuỳ chọn "scan business card". Lúc này hệ thống sẽ yêu cầu tải 1 ứng dụng quét card visit trên chợ ứng dụng Galaxy Apps. Thế nhưng, sau khi đăng nhập bằng tài khoản Samsung như hệ thống yêu cầu, thay vì tải ứng dụng scan, anh tải về 1 trình quản lý file. Rootjunky đã tải về một ứng dụng anh thiết kế với chức năng như 1 shortcut tới màn hình đăng nhập tài khoản Google.

Bước tiếp theo, Rootjunky chạm vào menu 3 dấu chấm ở trên cùng bên phải màn hình để mở một trang web giúp anh đăng nhập vào hệ thống. Hacker này có thể đăng nhập bằng một tài khoản Google hoàn toàn mới, khởi động lại máy, thực hiện các thiết lập khác và như vậy chiếc Galaxy S7 đã có thể hoạt động bình thường. Chi tiết bạn có thể xem video dài hơn 10 phút bên dưới.

Video của Rootjunky cho thấy, tội phạm có thể lợi dụng để biến công cụ bảo vệ FRP trở nên vô dụng. Tuy nhiên, với những người mua máy, nó lại giúp ích cho họ trong trường hợp người bán quên không xoá tài khoản Google. Dù sao đi nữa, đây vẫn là một lỗi về bảo mật bởi nó có thể gây hại cho người dùng, và hiện chưa rõ Samsung có ý định tung bản vá trong thời gian tới hay không.

Theo ICTNews

NỔI BẬT TRANG CHỦ

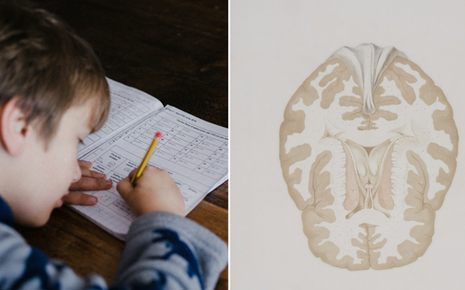

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Những tiểu tiết bạn có thể đã bỏ qua trong trailer The Witcher 4