Các lầm tưởng thường gặp về bảo mật WiFi

(GenK.vn) - Những lời đồn đại về việc tăng tính bảo mật cho mạng WiFi mà ta nên gạt bỏ ngay từ bây giờ.

Lầm tưởng thứ nhất 1: Để ẩn SSID

Mỗi wireless router (hay wireless access point) có một tên riêng khi nó tự quảng bá bản thân ra với thế giới bên ngoài. SSID là viết tắt của Service Set Identifier (tạm dịch: định danh cụm dịch vụ). Ở trạng thái mặc định, các wifi router sẽ thông báo SSID của bản thân trong các luồng tin beacon mà nó phát ra định kỳ để thông báo cho các thiết bị hỗ trợ wifi biết sự tồn tại của mình.

Một mạng được quảng bá không kèm với SSID sẽ được Window 7 hiển thị với tên ‘Other Network’.

Ngày trước, nhiều ý kiến cho rằng việc không cho phép router quảng bá thông tin này cũng đồng nghĩa với việc khiến mạng Wi Fi của người dùng được phần nào ẩn đi trong mắt những kẻ muốn tấn công. Nhưng sự thực là rất nhiều thiết bị, trong đó phải kể đến các máy tính sử dụng Windows 7 trở về sau, vẫn có thể phát hiện và hiển thị các mạng đã được ẩn SSID một cách dễ dàng – chỉ là không có một cái tên kèm theo giúp người dùng dễ dàng nhận ra mà thôi. Thậm chí một số ý kiến còn cho rằng các mạng được ẩn SSID sẽ dễ gây sự chú ý hơn nhiều, bởi đó gần như là thao tác gợi ý rằng bên trọng mạng này có chứa các dữ liệu nhạy cảm.

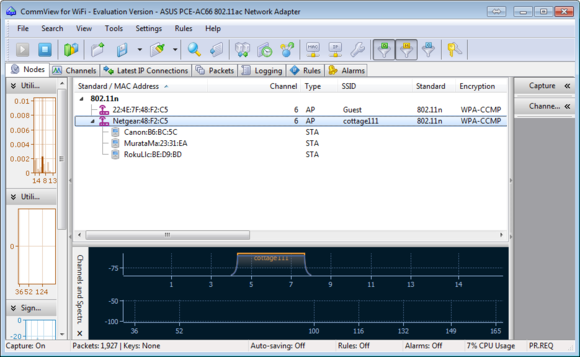

Một điểm nữa cần lưu ý là người dùng chỉ có thể ngăn không để router quảng báo SSID trong các luồng tin beacon, nhưng thông tin này vẫn sẽ được chứa trong các gói (packet) dữ liệu hay các gói tin yêu cầu kết nối.v.v. Bất kỳ công cụ phân tích kết nối không dây nào như Kismet hay CommView đều có thể dễ dàng lọc ra được thông tin này chỉ sau vài lần thử.

Trong hình là minh họa việc sử dụng CommView để phát hiện SSID mang tên cottage của 1 mạng đã được cấu hình để giáu đi thông tin này. Nhìn chung, thao tác này cùng lắm chỉ có tác dụng với những tay mơ đang muốn nghịch ngợm đôi chút. Còn với những kẻ thực sự muốn tấn công/xâm nhập vào một vùng mạng Wifi, nó chỉ gây thêm sự chú ý mà thôi.

Lầm tưởng thứ 2: Bật bộ lọc địa chỉ MAC

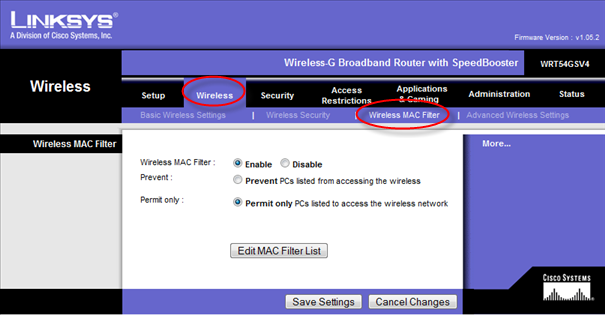

Như chúng ta đã biết qua bài viết về địa chỉ mạng, địa chỉ MAC (Media Access Control) là địa chỉ độc nhất dùng để định danh một thiết bị (hay cụ thể hơn là một NIC) trong mạng máy tính. Các thiết bị mạng và thiết bị đầu cuối sử dụng địa chỉ MAC để nhận ra nhau trong rất nhiều tác vụ gửi/nhận dữ liệu. Dựa trên cơ chế này, nhiều router Wifi cung cấp cho người dùng chức năng bộ lọc địa chỉ MAC, dùng để kiểm soát các truy cập vào mạng Wifi mà router đó tạo ra bằng cách lọc bỏ các địa chỉ không phù hợp.

Người dùng có thể chọn cấm một số địa chỉ MAC nhất định truy cập vào mạng (chẳng hạn như MAC của máy chơi game cầm tay của con em trong nhà), hoặc chỉ định địa chỉ MAC của các thiết bị trong nhà và cấm mọi thiết bị khác. Việc này quả thực có thể có đôi chút hiệu quả với những kẻ…có sở thích ngồi dò mật khẩu Wifi của các mạng xung quanh, hoặc vì lí do nào đó mà tìm được mật khẩu Wifi nhà bạn.

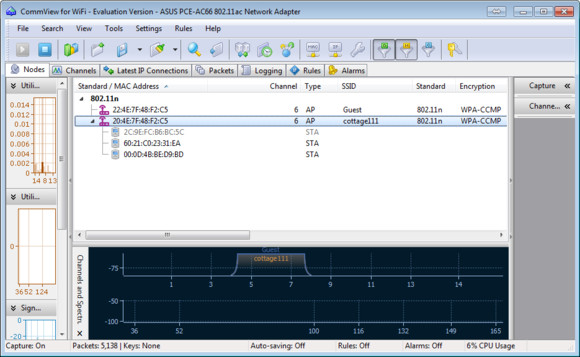

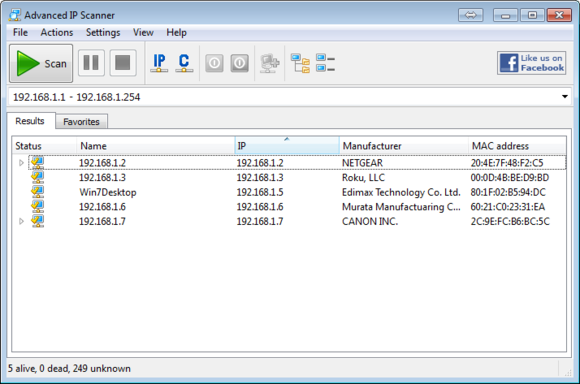

Nhưng một lần nữa, những kẻ có ý định xâm nhập/tấn công nghiêm túc và có đôi chút trình độ sẽ không mấy khó khăn trong việc tìm ra danh sách những địa chỉ MAC đã bị cấm hoặc được cho phép trên một router Wifi. Và với những ai đã đủ khả năng tìm được thông tin này thì việc giả mạo địa chỉ MAC để vượt qua được bộ lọc hoàn toàn không phải trở ngại gì lớn lao cả.

Cũng trong ví dụ trên, công cụ CommView không gặp mấy khó khăn trong việc tìm ra địa chỉ MAC của cả wifi router lẫn các thiết bị đang kết nối đến nó. Nói chung, thay bỏ thời gian cấu hình chức năng này (có thể sẽ khá lằng nhằng nếu nhà bạn thường xuyên có khách hoặc có quán café cỡ nhỏ chẳng hạn), tốt nhất là nên cẩn thận một chút khi đặt mật khẩu. Bản thân MAC filtering không phải một giải pháp không có giá trị, bởi nó vẫn được dùng khá nhiều khi xây dựng các hệ thống cỡ vừa. Nhưng trong phạm vi mạng Wifi gia đình, các phiền toái đem lại vẫn nhiều hơn chút lợi ích ban đầu khi mà mật khẩu của mạng mới bị lộ.

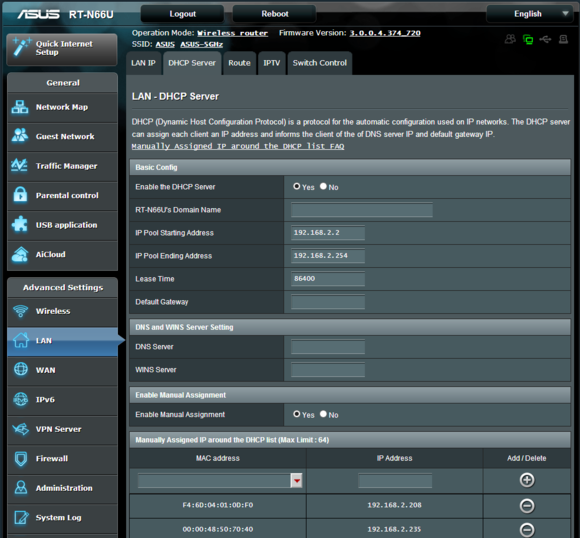

Lầm tưởng 3: Tắt chức năng DHCP Server hoặc giới hạn dải IP

Nhiều người hẳn sẽ bật cười vì sự lố bịch của lời khuyên này, nhưng quả thật vẫn có những người tin vào cách này bất kể những bất tiện mà chúng mang lại, dựa trên kiến thức cơ bản là một thiết bị không có địa chỉ IP sẽ không thể giao tiếp trong mạng. Với thao tác tắt chức năng DHCP server, router sẽ dừng việc tự động cấp địa chỉ IP cho các thiết bị mới tham gia vào mạng. Tương tự, nếu ta giới hạn dải IP mà DHCP server có thể sử dụng, router sẽ chỉ cấp phát cho các thiết bị tham gia vào mạng các IP nằm trong một khoảng nhất định (từ 192.168.1.10 đến 192.168.1.20 chẳng hạn). Chưa nói đến lợi ích nhỏ nhoi mà cách này có thể mang lại, chỉ biết rằng ta sẽ phải thường xuyên cài đặt IP tĩnh cho mọi thiết bị không dây trong nhà, từ laptop tablet cho đến các loại smartphone, thiết bị chơi game cầm tay.v.v. Kể cả khi không tắt hẳn DHCP server mà chỉ giới hạn dải IP, thao tác này cũng chỉ đem lại phiền toái nếu số lượng thiết bị sử dụng mạng không dây đột ngột tăng lên – do có khách đến nhà thậm chí là do có kẻ muốn xâm nhập và phá bĩnh bạn.

Việc chỉ ra điểm yếu của phương pháp này cũng chẳng cần kiến thức gì cao siêu: như đã nói ở trên kẻ xâm nhập ngày nay có thừa các công cụ có thể tìm ra hẳn địa chỉ MAC của các thiết bị trong mạng, vậy thì việc tìm ra địa chỉ IP hay dải địa chỉ mà mạng đó đang sử dụng chẳng phải là điều gì khó khăn. Và như chúng ta đều biết, việc đặt IP tĩnh cho máy tính của mình là việc bất kỳ cậu nhóc mê chơi game và biết sử dụng google nào cũng có thể làm được, chẳng cần đến tầm cỡ tin tặc. Đó là còn chưa kể đến việc đối với địa chỉ MAC thì các hãng sản xuất còn tạo sẵn cho ta một bộ lọc trong router, còn bộ lọc IP trên các thiết bị bình dân? Quên đi!.

Lầm tưởng thứ 4: Giới hạn tầm phủ sóng

Kỳ lạ hơn, một số bài viết trước đây còn hướng dẫn người dùng giảm công suất phát sóng của các thiết phị phát sóng Wifi để tránh sự phát hiện hoặc xâm nhập từ những vị trí xung quanh nhà. Thực lòng mà nói thao tác này không có gì hay ho hơn việc giấu đi SSID: có thể tránh được sự chú ý của những tay mơ chỉ muốn nghịch ngợm hoặc những người không có hứng thú gì với việc xâm nhập mạng nhà bạn. Nhưng một khi đã muốn bẻ khóa, các thiết bị anten thu sóng tự chế - với các tut đầy rẫy trên mạng cũng đã là quá đủ để vượt qua rào cản “tín hiệu yếu” này. Cũng như các cách trên, các bất tiện mà phương pháp này mang lại cho người dùng còn nhiều hơn các lợi ích mà nó mang lại.

Mã hóa – mã hóa và mã hóa

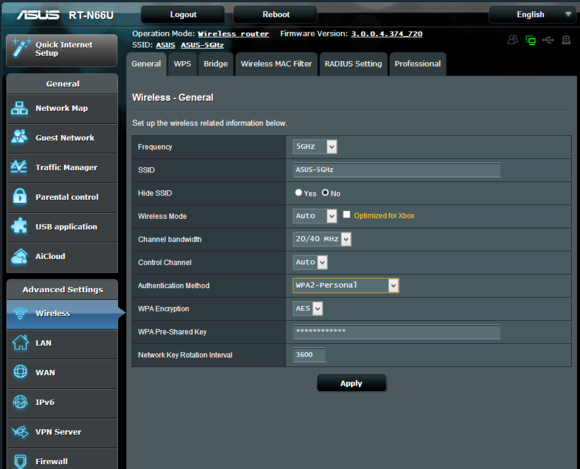

Dù rằng trong thực tế có rất nhiều công nghệ/phương pháp tiếp cận khác nhau để giải quyết các vấn đề về bảo mật, nhưng đó thường là công việc của các kỹ sư, những người thiết kế hệ thống và mạng. Ở vị thế người dùng cuối, thứ đầu tiên và cuối mà chúng ta nên quan tâm là cơ chế mã hóa. Và khi nói đến mã hóa, điều đầu tiên mà chúng ta nên nghĩ đến trong giai đoạn này là : dừng ngay việc sử dụng chuẩn WEP (Wired Equivalent Privacy) cũ kỹ lại!

Nếu bạn là người chậm cập nhật đến mức tới giờ vẫn đang sử dụng WEP trên các router của mình và bây giờ mới bắt đầu lật đật chuyển sang chuẩn mới hơn WPA (WiFi Protected Access) thì xin báo tiếp một tin buồn: bạn vẫn chậm hơn 10 năm so với thế giới. WPA2 đã ra đời và thay thế WPA được 10 năm trời, nếu thiết bị của nhà bạn hiện vẫn chỉ có tùy chọn mã hóa WPA thì nghiêm túc mà nói, đã đến lúc thay thế chúng nếu bạn lo ngại đến việc bảo mật dữ liệu của mình.

Cả WPA và WPA2 đều có hai chế độ hoạt động khác nhau: Personal (hay PSK - Pre-Shared Key) và Enterprise (hay RADIUS - Remote Authentication Dial In User Server). Như cái tên cho thấy, với nhu cầu gia đình ta chủ yếu sử dụng mã hóa ở chế độ Personal, hoạt động dựa trên một đoạn mã được chia sẽ sẵn giữa các người dùng – mà ở đây chính là mật khẩu truy cập mạng Wifi của bạn. Hãy luôn chú ý các quy tắc đặt mật khẩu, tránh các cụm từ dễ đoán và sử dụng kết hợp chữ cái in hoa, chữ cái thường, số và kí tự đặc biệt. Nghe thì đáng buồn, nhưng tại Việt Nam ta có thể thường xuyên bắt gặp các mạng Wifi gia đình với mật khẩu dạng 123456789, abcdef hay “tên mạng năm”. Việc xâm nhập lấy trộm hay phá hoại dữ liệu trên các máy tính kết nối với các mạng này thực chất không hề đòi hỏi kiến thức gì quá cao siêu, vì chủ nhân của nó đã tự động mở cánh cửa quan trọng nhất cho kẻ xâm nhập rồi.

Một chức năng khác thường được tích hợp trên các router Wifi là nút WPS (Wifi Protected Setup). Công nghệ này cho phép một thiết bị kết nối vào mạng được mã hóa theo chuẩn WPA2 bằng cách nhấn nút WPS trên router và một nút khác trên thiết bị đó (thường là thông qua phần mềm, nếu như thiết bị đó có hỗ trợ WPS).

Tham khảo:PCWorld

NỔI BẬT TRANG CHỦ

Tại sao nhân loại lại cần đến máy tính lượng tử, chúng được dùng để làm gì?

Điện toán lượng tử hiện tại vẫn còn cách xa khả năng ứng dụng rộng rãi, nhưng tiềm năng mà nó mang lại là không thể phủ nhận.

Huawei xác nhận ra mắt Mate 70: Dòng smartphone đầu tiên "đoạt tuyệt" hoàn toàn với Android