Chi tiết cách thức hacker đánh bại hệ thống xác thực hai lớp để lừa hơn 1.000 người

Không chỉ lừa lấy được các mã xác thực hai lớp gửi qua SMS mà ngay cả các ứng dụng xác thực như Google Authenticator cũng bị ảnh hưởng.

- Công ty bảo mật ít được biết đến tuyên bố có thể bẻ khóa mọi iPhone và lấy dữ liệu với tỷ lệ thành công 100%

- Vsmart đang rà soát từng dòng code của Android để tạo ra hệ điều hành siêu bảo mật của riêng mình

- Các nhà khoa học tạo ra được "vân tay vạn năng", có khả năng mở khóa bảo mật của smartphone hiện tại

Bảo mật tài khoản của mình bằng xác thực hai lớp được xem như cách làm hiệu quả để chống đỡ các hacker. Nhưng hệ thống này không hoàn hảo. Theo tổ chức Ân xá quốc tế, một nhóm hacker bí ẩn đã qua mặt được cách bảo mật tài khoản này và đánh lừa khoảng 1.000 người.

Hôm qua tổ chức Ân xá Quốc tế đã công bố một báo cáo về cuộc tấn công này thông qua việc sử dụng email và các trang đăng nhập. Cũng theo tổ chức này, nó nhắm tới các phóng viên và các nhà hoạt động ở khu vực Trung Đông và Bắc Phi.

Mục đích của cuộc tấn công này nhằm đánh lừa nạn nhân trao quyền truy cập tài khoản Google và Yahoo cho các hacker, thông qua việc lừa lấy được không chỉ thông tin đăng nhập vào tài khoản mà còn cả đoạn mã passcode dùng cho xác thực hai lớp nữa.

Qua mặt hệ thống xác thực hai lớp gửi mã qua SMS

Đối với những người chưa biết, cơ chế xác thực hai lớp hoạt động như sau: bên cạnh các thông tin đăng nhập, người dùng sẽ phải nhập vào đoạn passcode dùng một lần gửi qua điện thoại của mình.

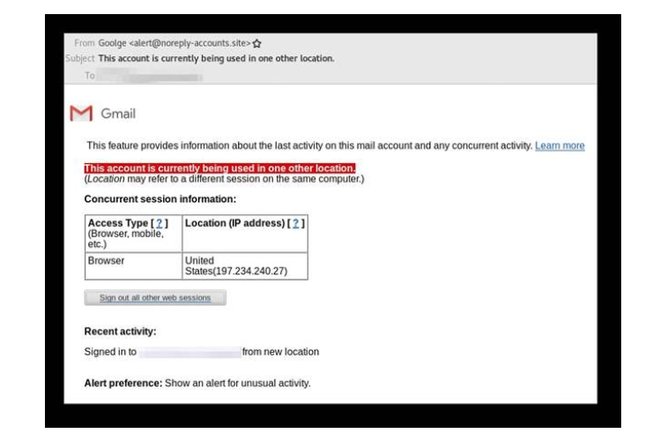

Theo tổ chức Ân xá Quốc tế, nhóm hacker mà họ đang theo dõi bắt đầu cuộc tấn công bằng cách gửi các cảnh báo giả mạo giống như chúng tới từ Google hay Yahoo, điều này khiến chúng dễ thuyết phục được nạn nhân hơn. Các cảnh báo sẽ tuyên bố rằng tài khoản của nạn nhân đã bị xâm nhập và cung cấp một đường link tới một trang đăng nhập trông giống như thật, để reset lại mật khẩu.

"Với phần lớn người dùng, lời nhắc từ Google yêu cầu đổi mật khẩu dường như là một lý do chính đáng để công ty liên lạc với bạn." Nhưng trên thực tế, trang đăng nhập là giả.

Để điều tra sâu hơn vào cách thức thực hiện cuộc tấn công của nhóm hacker này, tổ chức Ân xá Quốc tế đã tạo ra một tài khoản Google thử nghiệm và click vào đường link trên email lừa đảo của hacker.

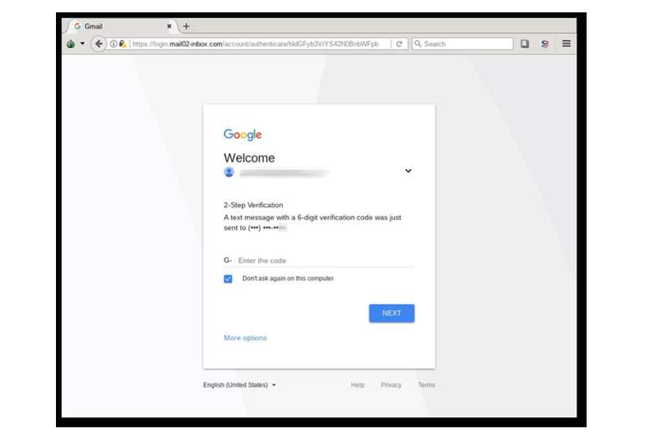

Như thủ đoạn lừa đảo thường thấy, trang Gmail giả này sẽ yêu cầu nạn nhân đăng nhập vào tài khoản của họ. Sau khi nạn nhân nhập vào mật khẩu tài khoản, hệ thống tự động của hacker sẽ điều hướng nạn nhân tới một trang web khác, thông báo với họ rằng, chúng sẽ gửi mã xác thực hai lớp qua SMS tới số điện thoại mà họ đã đăng ký cho tài khoản của mình.

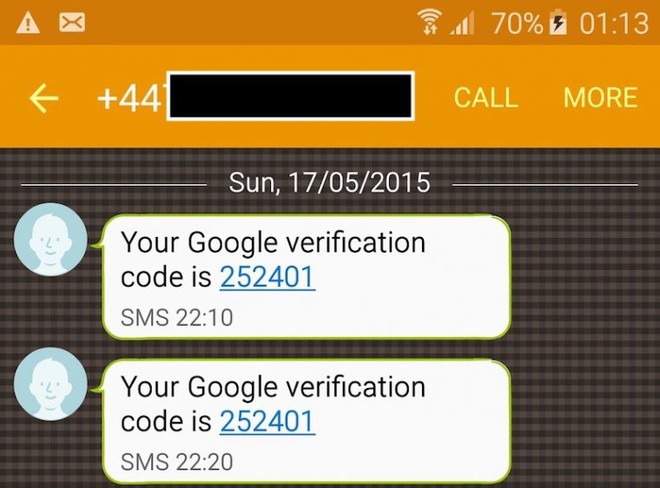

Báo cáo của Tổ chức Ân xá Quốc tế cho biết, số điện thoại thử nghiệm họ đưa vào tài khoản Google cũng nhận được SMS chứa mã xác thực hai lớp hợp lệ của Google. Và sau đó trang web lừa đảo kia sẽ yêu cầu nạn nhân nhập vào mã xác thực hai lớp mà họ vừa nhận được. Nhưng tại sao điện thoại của nạn nhân lại nhận được mã xác thực hợp lệ đó?

Trong cuộc điều tra của mình, tổ chức Ân xá Quốc tế nhận ra các hacker đã vô tình để lộ một thư mục file trực tuyến cho biết chính xác cách thức chúng thực hiện những cuộc tấn công này.

Về cơ bản, sau khi đánh lừa người dùng nhập mật khẩu của mình vào trang đăng nhập Gmail và Yahoo giả mạo, các máy chủ của hacker sẽ tự động nhập thông tin đăng nhập của nạn nhân vào dịch vụ email hợp lệ, để trả về yêu cầu gửi mã xác thực hai lớp (dịch vụ email hợp lệ sau đó sẽ gửi mã này đến điện thoại người dùng).

Khi người dùng nhận được mã xác thực hai lớp hợp lệ và nhập vào trang web giả mạo khi có yêu cầu, máy chủ của hacker sẽ tự động chuyển tiếp mã xác thực đó đến trang web dịch vụ thực để đăng nhập, tất cả đều diễn ra với tốc độ như người dùng thông thường.

Công cụ của hacker còn tự động tạo ra một App Password – một mật khẩu riêng biệt cho phép các ứng dụng bên thứ ba truy cập vào tài khoản email – vì vậy các hacker có thể duy trì đăng nhập vào tài khoản của người dùng mà không phải làm lại các thao tác này từ đầu.

Không chỉ các mã passcode gửi qua SMS

Theo Claudio Guarnieri, kỹ sư công nghệ của Tổ chức Ân xá Quốc tế, không chỉ với các mã xác thực hai lớp được gửi qua SMS, cách tiếp cận này cũng có thể được sử dụng để lừa lấy mã từ các ứng dụng xác thực hai lớp ví dụ như Google Authenticator.

Bên cạnh đó, báo cáo cũng phát hiện ra một trường hợp khác, hệ thống của hacker tự động giành lấy một tài khoản Yahoo và sau đó chuyển nó sang Gmail, bằng cách sử dụng một dịch vụ dịch chuyển dữ liệu hợp lệ có tên ShuttleCloud. Công cụ này "cho phép những kẻ tấn công tự động tạo ra ngay lập tức một bản sao tài khoản Yahoo của nạn nhân trong tài khoản Gmail dưới quyền kiểm soát của chúng."

Tuy vậy, báo cáo của tổ chức Ân xá Quốc tế cũng đề cập đến một sự thay thế khả dĩ cho các mã xác thực hai lớp, đó là các khóa phần cứng chứa token bảo mật. Chúng hoạt động tương tự như một biện pháp xác thực hai lớp, nhưng bằng cách cắm khóa này vào trong máy tính của bạn để đăng nhập vào tài khoản cần bảo vệ.

Với thiết bị này, kẻ tấn công cần phải tìm cách tiếp cận và ăn trộm chiếc khóa đó của bạn mới có thể truy cập vào tài khoản của bạn. Điển hình của loại thiết bị này là các Yubikey do hãng Yubico cung cấp. Ngoài ra Google cũng có khóa phần cứng token của riêng mình trong chương trình Advanced Protection Program.

Tham khảo PCMag, Motherboard

NỔI BẬT TRANG CHỦ

-

Laptop 8GB RAM sắp tràn ngập thị trường do cấu hình RAM cao ngày càng đắt đỏ

Tình trạng thiếu hụt bộ nhớ DRAM đang buộc các hãng sản xuất laptop phải thay đổi chiến lược, khiến những mẫu máy chỉ trang bị 8GB RAM có nguy cơ trở thành lựa chọn phổ biến trong thời gian tới.

-

Bỏ gần 8 triệu mua máy làm sữa hạt này, lúc đầu xót ví nhưng càng dùng càng thấy hợp lý