Chỉ trong 72 giờ, một malware bí ẩn đã phá hủy hơn 600.000 router như thế nào?

Điều đáng sợ là cho đến nay, các nhà nghiên cứu vẫn không thể xác định cách thức tấn công của malware này.

- Hệ thống công nghệ thông tin của Bưu điện Việt Nam bị tấn công mã hóa dữ liệu

- Lật tẩy chủ mưu trò lừa đảo nhập mã OTP: Là lập trình viên mới 20 tuổi, 1 năm thực hiện hơn 93.000 cuộc tấn công, chủ yếu nhắm tới người già

- Cá voi tấn công và làm chìm thêm một du thuyền

- Tại sao đại bàng vàng chỉ nặng khoảng 10kg lại dám tấn công sói?

- Người dùng Android là mục tiêu trong các cuộc tấn công vào ngân hàng trực tuyến

Một botnet malware có tên "Pumpkin Eclipse" đã thực hiện một cuộc tấn công bí ẩn vào năm 2023, làm hơn 600,000 router internet văn phòng/hộ gia đình bị hỏng, gây gián đoạn truy cập internet của khách hàng.

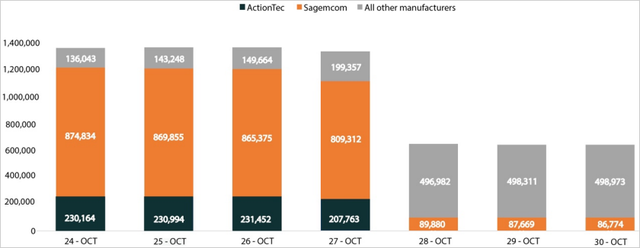

Theo các nhà nghiên cứu bảo mật tại Black Lotus Labs của Lumen, sự gián đoạn đã xảy ra trên nhiều bang ở khu vực Trung Tây của nước Mỹ từ ngày 25 đến ngày 27 tháng 10 năm 2023. Điều này đã buộc các chủ sở hữu của các thiết bị bị nhiễm malware phải thay thế router mới.

Mặc dù sự cố trên quy mô rộng, ảnh hưởng của nó tập trung vào một nhà cung cấp dịch vụ internet (ISP) duy nhất với 3 mẫu router mà công ty này sử dụng: ActionTec T3200s, ActionTec T3260s, và Sagemcom F5380.

Black Lotus Labs cho biết ISP cụ thể này phục vụ các cộng đồng dễ bị tổn thương ở Hoa Kỳ và đã chịu giảm 49% số lượng modem hoạt động do sự cố "Pumpkin Eclipse". Trong khi Black Lotus không tiết lộ tên của nhà mạng, sự việc này rất giống với sự cố đối với nhà mạng Windstream xảy ra cùng thời gian.

Bắt đầu từ 25 tháng 10 năm 2023, khách hàng của Windstream đã cho biết trên Reddit rằng router của họ không còn hoạt động.

"Tôi đã sử dụng modem T3200 một thời gian, nhưng hôm nay xảy ra điều gì đó tôi chưa từng gặp phải. Đèn internet hiện lên màu đỏ. Điều này có nghĩa gì và làm thế nào để khắc phục?", một người dùng đã báo cáo trên subreddit của Windstream.

"Internet của tôi bị hỏng khoảng 9 giờ tối hôm qua, tôi đã bỏ qua cho đến khi có thời gian để kiểm tra vào chiều nay. Sau khi liên lạc qua chatbot (và T3200 không phản hồi khi khôi phục cài đặt gốc), rõ ràng vấn đề nằm ở router," một người dùng khác cho biết.

Những người dùng bị ảnh hưởng bởi sự cố của Windstream được thông báo rằng họ cần phải thay thế router để khôi phục truy cập internet. Khi được liên hệ về sự cố, Windstream đã nói với BleepingComputer rằng họ không có bình luận gì.

Cuộc tấn công của Pumpkin Eclipse

Bảy tháng sau, một báo cáo mới đây của Black Lotus có thể làm sáng tỏ sự cố này, khi cho biết rằng một botnet đã chịu trách nhiệm về việc phá hủy 600,000 router trên các bang Trung Tây thuộc một ISP duy nhất vào tháng 10 năm 2023.

"Black Lotus Labs của Lumen Technologies đã xác định một sự kiện phá hủy, khi hơn 600,000 router tại văn phòng/hộ gia đình (SOHO) đã bị hỏng, thuộc về một nhà cung cấp dịch vụ internet (ISP). Sự cố diễn ra trong khoảng 72 giờ từ ngày 25 đến 27 tháng 10 năm 2023, khiến các thiết bị bị nhiễm không thể sử dụng và cần phải thay thế bằng phần cứng. Dữ liệu quét công khai xác nhận việc loại bỏ đột ngột và hoàn toàn 49% các modem khỏi hệ thống đánh số tự động của ISP bị ảnh hưởng trong thời gian này."

Số lượng router trong hệ thống của nhà mạng này đột ngột sụt giảm và biến mất trong 3 ngày xảy ra cuộc tấn công.

Tuy vậy, các nhà nghiên cứu không thể tìm ra lỗ hổng được sử dụng để truy cập, vì vậy những kẻ tấn công có thể đã sử dụng một lỗ hổng zero-day chưa được biết đến hoặc khai thác các thông tin đăng nhập yếu kết hợp với giao diện quản trị bị lộ.

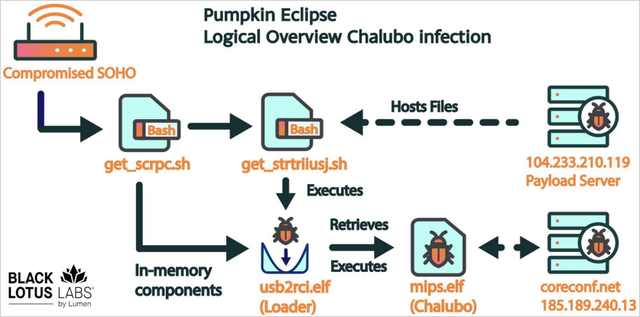

Giai đoạn đầu tiên của payload là một script bash có tên "get_scrpc," thực thi để lấy một script thứ hai gọi là "get_strtriiush," chịu trách nhiệm lấy và thực thi payload chính của mạng botnet, mã độc "Chalubo" ("mips.elf").

Cách thức tấn công của mã độc Chalubo

Chalubo được thực thi từ bộ nhớ để tránh bị phát hiện và sử dụng lớp mã hóa ChaCha20 khi giao tiếp với các máy chủ điều khiển và ra lệnh (C2) để bảo vệ kênh liên lạc, trong khi nó xóa tất cả các tệp khỏi đĩa và thay đổi tên quá trình khi đang chạy.

Kẻ tấn công có thể gửi lệnh đến bot thông qua các script Lua, cho phép thu thập dữ liệu, tải xuống các module bổ sung, hoặc đưa các payload độc hại mới trên thiết bị bị nhiễm mã độc.

Khi nhận được lệnh, mã độc này sẽ thực thi với độ trễ 30 phút để tránh né các sandbox, sau đó nó sẽ thu thập thông tin liên quan đến mạng host như địa chỉ MAC, ID thiết bị, loại thiết bị, phiên bản thiết bị và địa chỉ IP cục bộ.

Chalubo có chức năng tấn công DDoS, cho thấy mục tiêu hoạt động của Pumpkin Eclipse. Tuy nhiên, Black Lotus Labs không quan sát thấy bất kỳ cuộc tấn công DDoS nào từ botnet này.

Các nhà phân tích lưu ý rằng Chalubo thiếu cơ chế duy trì trên thiết bị, vì vậy việc khởi động lại router bị nhiễm sẽ làm gián đoạn hoạt động của mã độc.

Black Lotus Labs cho biết dữ liệu từ xa của họ chỉ ra rằng Chalubo vận hành 45 bảng điều khiển malware, giao tiếp với hơn 650.000 địa chỉ IP riêng biệt từ ngày 3 tháng 10 đến ngày 3 tháng 11, chủ yếu tại Mỹ.

Chỉ có một trong số các bảng điều khiển này được sử dụng cho cuộc tấn công phá hủy và nó tập trung vào một ISP cụ thể tại Mỹ, khiến các nhà nghiên cứu của Black Lotus tin rằng kẻ tấn công đã mua bảng điều khiển Chalubo cho mục đích triển khai payload phá hủy các router của nhà mạng này.

Đáng tiếc, các nhà nghiên cứu không thể tìm thấy payload được sử dụng để phá hủy các router, vì vậy họ không thể xác định cách thức nó được thực hiện hoặc vì mục đích gì.

Black Lotus Labs lưu ý rằng đây là lần đầu tiên, ngoại trừ sự cố "AcidRain", một botnet chứa mã độc được ra lệnh để phá hủy các thiết bị mà nó lây nhiễm và gây thiệt hại tài chính lớn khi buộc phải thay thế các thiết bị này.

NỔI BẬT TRANG CHỦ

-

Từ hôm nay 1/3: Luật trí tuệ nhân tạo có hiệu lực, nội dung AI tạo ra phải có dấu nhận biết

Luật Trí tuệ nhân tạo số 134/2025/QH15 do Quốc hội ban hành chính thức áp dụng từ hôm nay (1/3), yêu cầu minh bạch nội dung do AI tạo ra và siết các hành vi giả mạo, thao túng nhận thức.

-

Giám đốc mảng Camera của Xiaomi: Mối quan hệ hợp tác của chúng tôi với Leica bắt nguồn từ một triết lý chung - mang linh hồn trở lại với nhiếp ảnh di động