Chuyên gia Google thuật lại cuộc chiến khốc liệt nhất, bảo vệ cỗ máy tìm kiếm khỏi đợt tấn công DDoS khổng lồ

Ngay cả công ty lớn bậc nhất như Google cũng không hoàn toàn nằm trong diện an toàn tuyệt đối.

Tháng 9 vừa qua, KrebsOnSecurity - được cho là trang tin về bảo mật an ninh nhanh chóng và nổi bật nhất trên Internet - đã bất ngờ bị liên lụy bởi những cuộc tấn công DDoS ác liệt nhất diễn ra nhằm vào họ. Trang tin đã nhanh chóng bị sập sau khi Akamai công bố họ không thể tiếp tục cung cấp các biện pháp bảo vệ miễn phí cho KrebsOnSecurity, và cũng không có tổ chức chống DDoS nào tình nguyện đứng ra giúp đỡ cả. Dù vậy, dịch vụ do Google điều hành và quản lý có tên gọi Project Shield cuối cùng cũng đã ra tay đưa KrebsOnSecurity trở lại mạng Internet và đảm bảo cho họ không bị rơi vào tình trạng tương tự.

Tại hội nghị an ninh thông tin Enigma vào thứ 4, một kỹ sư bảo mật tại Google đã có kể và diễn tả lại những sự việc ít người biết đến đã xảy ra sau khi Krebs cầu cứu đến hệ thống dịch vụ này, và nhận được sự trợ giúp suốt vài tháng qua. Trong khi có nhiều ý kiến trái chiều được đưa ra, viên kỹ sư này cũng đã chỉ ra các mặt hạn chế và nguy cơ ảnh hưởng đến lợi ích chung.

"Điều gì sẽ xảy ra nếu hệ thống botnet kiểm soát từ xa bởi hacker này đánh sập được google.com và toàn bộ doanh thu của chúng ta tan thành mây khói?" Damian Menscher - Kỹ sư An ninh cao cấp của Google lên tiếng. "Không ai có thể đoán trước được khi nào chúng ta bị tấn công và cũng chẳng có gì đảm bảo được xác suất chống cự thành công cả."

Đội ngũ của Menscher mất khoảng 1 tiếng đồng hồ trước khi đưa ra quyết định cuối cùng là giúp đỡ Krebs. Một vài công đoạn sau đó được thực hiện để đưa KrebsOnSecurity vào vòng bảo vệ của Project Shield - dịch vụ miễn phí được lập ra để ngăn chặn sự tấn công DDoS nhằm vào các trang tin về chiến dịch bầu cử, nhân quyền, báo chí và tin tức để khiến họ mất khả năng truyền thông và tương tác với cộng đồng mạng.

Một trong những yếu tố quan trọng nhất để có thể vận hành thành công toàn bộ quá trình đó là người đứng ra yêu cầu dịch vụ vẫn phải nắm trong tay quyền quản lý và điều hành trang tin. Vì KrebsOnSecurity đã bị đánh sập khi nhờ tới sự giúp đỡ nên điều kiện này đã không đáp ứng được bởi Krebs. Nghiêm trọng hơn, các cài đặt và thiết lập hệ thống cho tên miền của KrebsOnSecurity còn bị khóa từ trước đó để ngăn chặn, phòng ngừa các động thái tấn công cướp tên miền, và chính điều đó đã vô tình khiến cho Krebs không thể chứng minh quyền quản lý DNS trang tin của mình.

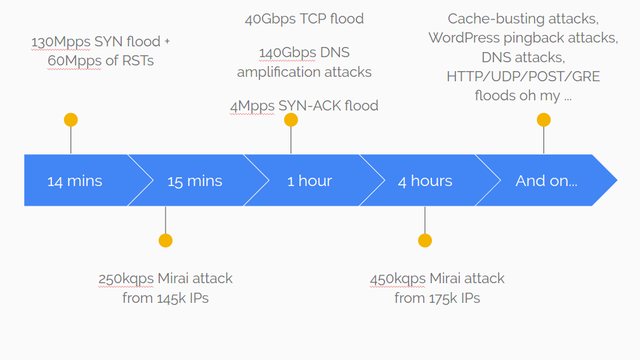

Tuy vậy, sau khi Project Shield vẫn thành công cứu trợ KrebsOnSecurity, chỉ 14 phút ngắn ngủi sau đó, các đợt tấn công mới lại diễn ra. Đợt đầu tiên được triển khai dưới dạng hàng loạt yêu cầu SYN được gửi liên tục đến máy chủ với tốc độ 130 triệu yêu cầu/giây - lượng kết nối dữ liệu đủ lớn để đánh sập rất nhiều website - nhưng tất nhiên là vẫn chưa thấm vào đâu so với tiềm lực của Google. Khoảng 1 phút sau đó, đợt tấn công này biến đổi lên dữ dội hơn chút với 250.000 yêu cầu HTTP/giây, xuất phát từ khoảng 145.000 địa chỉ IP khác nhau, và điều đó đã chứng tỏ Mirai - nền tảng botnet mã nguồn mở thường xâm nhập các camera hay nhiều thiết bị IoT khác - là nguồn gốc của những đợt tấn công này. Các kẻ chủ mưu đứng sau còn tiến hành thêm nhiều động thái tấn công mãnh liệt hơn nữa, bao gồm cả một lần có lượng truy cập lên đến 140 Gb/s, vượt qua được cả kỹ thuật phòng thủ DNS, và cả một đợt 4 triệu yêu cầu SYN/giây nữa.

Sau khi vượt qua ngưỡng thời gian 4 tiếng đồng hồ, toàn bộ đội ngũ kỹ sư Project Shield đã chứng kiến một trong những nỗ lực tấn công kinh khủng nhất mà họ từng được trải qua. Tỷ lệ thống kê cuối cùng cho thấy hơn 450.000 yêu cầu được đưa ra trong 1 giây, từ khoảng 175.000 địa chỉ IP. Tính đến nay thì sự an nguy của KrebsOnSecurity vẫn đang được đảm bảo trong tầm tay bảo vệ của Google.

Khoảng 2 tuần đầu tiên là những loạt tấn công mạnh nhất, nhưng sau khi vẫn cố gắng tiếp tục, những kẻ chủ mưu đã tích hợp và áp dụng một số phương pháp mới. Thứ nhất là chúng lợi dụng tính năng "pingback" phổ biến trên các nền tảng trang blog như WordPress vốn có vai trò tự động hóa dẫn truyền kết nối giữa 2 blog để khiến cho hàng loạt các server quay sang tương tác và kết nối với nội dung trên KrebsOnSecurity để làm quá tải hệ thống. Google đã ngăn được động thái đó bằng cách chặn trước các truy cập có từ khóa "WordPress pingback" trên mỗi lần thực hiện thao tác của bất kỳ người dùng nào liên quan. Một phương pháp nữa đánh vào cơ chế lưu trữ cache cũng đã được phòng ngừa kịp thời.

Ở thời điểm hiện tại, các cuộc tấn công DDoS nhằm vào KrebsOnSecurity vẫn xảy ra khá thường xuyên, và chỉ thi thoảng gây ra các gián đoạn nhỏ chứ không để lại hậu quả nghiêm trọng nào. Menscher đã chia sẻ những diễn biến đó đến mọi người xung quanh, phần lớn là các kỹ sư công nghệ an ninh, nhà nghiên cứu và các chuyên gia công nghệ thông tin nữa.

"Bảo vệ một trang web nhỏ không hề dễ dàng như bạn tưởng. Những kinh nghiệm trước đó của tôi tại Google toàn được dành cho các trang web lớn và cực lớn. Nếu có hàng ngàn yêu cầu truy cập nhằm vào một trong những dịch vụ kiểm soát bởi chúng tôi, đó chẳng là vấn đề to tát gì. Nhưng server gốc của Brian Krebs lại chỉ tải được khoảng 20 yêu cầu đến cùng lúc mà thôi, trong khi thống kê cho thấy lượng truy cập lên đến tối đa 450.000 yêu cầu/giây, làm thế nào để đương đầu với nó? Mọi thứ chúng tôi có thể làm là sàng lọc và giới hạn các truy cập tiêu cực, và cung cấp các tương tác tích cực từ cache lưu trữ để giảm áp lực cho server gốc, đồng thời có thể đem lại khả năng tiếp tục hỗ trợ người dùng trong server."

Khi được hỏi tại sao Google lại có thể cung ứng giúp đỡ miễn phí cho Krebs mà các nhân viên điều hành tại Prolexic - một dịch vụ sở hữu bởi Akamai với chuyên môn nổi tiếng trong ngành chống tấn công DDoS - lại thông báo họ không có khả năng đảm bảo công việc và nhiệm vụ của mình, Menscher đã phát biểu:

"Nói đến khía cạnh quy mô và tiềm lực thì có rất nhiều thứ. Đối với Google, chúng tôi đã và đang nắm trong tay khá nhiều tài nguyên, và để phát huy tối đa hiệu quả từ chi phí bỏ ra, chúng tôi luôn giữ một khoảng dung lượng 1Tb trống. Tôi cũng từng nghĩ Prolexic có tiềm lực như vậy, nhưng họ có vẻ như đã bị ảnh hưởng và không thể gánh vác khi có 2 đợt tấn công xảy ra cùng lúc nhằm vào một mục tiêu."

Bên cạnh đó, Menscher cũng cho hay, ngay cả những công ty lớn như Google, với tầm quan trọng của việc giữ quá trình vận hành hệ thống luôn thông suốt được đặt lên hàng đầu, cũng không hẳn là nằm trong tầm an toàn tuyệt đối.

"Tôi từng làm việc với tư cách là một nhà vật lý học, và trong lĩnh vực đó chúng tôi luôn cố gắng tìm ra cách thức mà thế giới vận động," Menscher lý giải. "Nhưng khi ấy bạn phải biết cách hỏi đúng câu hỏi, đi đúng hướng, thậm chí tự vấn lại những suy luận của bản thân. Đương đầu với tấn công DDoS cũng vậy. Bạn không thể cứ xông tới chặn đứng ngay được các đợt tấn công trước mắt, mà phải nhìn xa hơn tới cả các nguy cơ về sau để phòng ngừa trước nữa."

Tham khảo: ArsTechnica

NỔI BẬT TRANG CHỦ

-

Từ Đông sang Tây, ai cũng làm AI: làng công nghệ năm 2025 sôi động hơn bao giờ hết nhờ 8 nhân vật này

Toàn cảnh công nghệ 2025: 8 “kiến trúc sư” định hình dòng chảy lịch sử.

-

Giá RAM tăng quá cao, ASUS cân nhắc tự sản xuất DRAM từ 2026