Chúng chính là hung thủ gây ra những vụ tấn công DDOS quy mô lớn gần đây.

Internet of Things (IoT) đã và đang trở thành xu hướng công nghệ trong tương lai ảnh hưởng lớn tới sự phát triển của xã hội, khi mà tất cả mọi vật dụng quanh bạn đều trở nên thông minh hơn và tất nhiên là kết nối với mạng Internet. Tuy nhiên các vấn đề bảo mật trên IoT vẫn chưa được quan tâm đúng mức không chỉ với người sử dụng mà cả với người sản xuất.

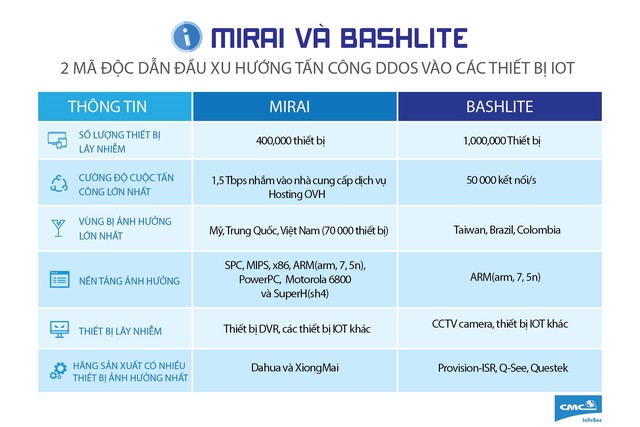

Theo Công ty CP An ninh An toàn Thông tin CMC, thời gian gần đây đã xuất hiện 2 mã độc có xu hướng tấn công DDoS mang tên MIRAI và BASHLITE.

Theo Gatner, trong năm 2016, số lượng thiết bị kết nối IoT trên toàn cầu là 6,5 tỉ, tăng hơn 30% so với năm 2015 và ước tính, đến năm 2020 số lượng thiết bị kết nối không dây hoạt động sẽ vượt quá 30 tỷ thiết bị. Rõ ràng, chỉ cần chiếm được một phần nhỏ trong số thiết bị đó thôi cũng đủ để cho tội phạm mạng gây ra những vụ tấn công kinh điển nhất từ trước tới giờ cũng như thu về những khoản lợi nhuận khổng lồ.

Bằng chứng là trong tháng 9 vừa qua chúng ta đã chứng kiến những cuộc tấn công từ chối dịch vụ được ghi nhận lớn nhất trong lịch sử có cường độ lên tới 650 Gbps nhắm vào Krebsonsecuriy và 1,5 Tbps nhắm vào nhà cung cập dịch vụ hosting OVH. Nguồn gốc của 2 cuộc tấn công trên bắt nguồn từ hai mạng botnet có tên là Mirai được cho là đang lây nhiễm hơn 400.000 thiết bị IoT và tồn tại trước đó, Bashlite đã lây nhiễm đến 1 triệu thiết bị IoT trên toàn thế giới, theo báo cáo mới nhất từ Level 3 Threat Research Labs.

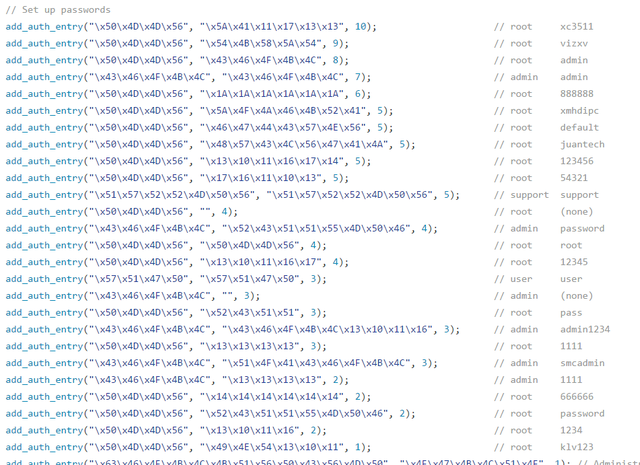

Tài khoản và mật khẩu mặc định được sử dụng để bruteforce

Nguyên lý hoạt động của các mã độc

Mirai và Bashlite thực hiện rà quét dải mạng IPv4 nhằm tìm kiếm các thiết bị IoT. Để tối ưu hóa hiệu năng rà quét của mình thì Mirai thực hiện loại bỏ các dải IP như sau:

Sau khi tìm được các thiết bị IoT, Mirai và Bashlite thực hiện truy cập telnet trực tiếp hoặc nếu không được sẽ thực hiện bruteforce mật khẩu qua telnet hoặc ssh. Trong mã nguồn của Mirai cho thấy Mirai có sử dụng 60 tài khoản, mật khẩu mặc định để thực hiện tấn công như root:root; admin:admin1234; guest:guest

Mặc dù có thể truy cập thành công được thiết bị nhưng cả hai mã độc này lại sử dụng một lệnh đặc biệt của busybox ( tiện ích trên các thiết bị Linux nhúng) do đó bot sẽ không thực hiện lây nhiễm được nếu thiết bị không được cài đặt busybox.

Môt khi sử dụng được busybox, mã độc sẽ thực hiện quá trình lây nhiễm. Đặc biệt sau khi lây nhiễm thành công, Mirai thực hiện tắt tất cả các tiến trình đang hoạt động kết nối tới cổng 22, 23 và 80 và khóa toàn bộ tài khoản đăng nhập trên thiết bị. Ngoài ra, Mirai còn có khả năng rà soát trên bộ nhớ nhằm tìm kiếm và gỡ bỏ mã độc anime và nhiều loại mã độc khác để đảm bảo thiết bị được kiểm soát hoàn toàn. Sau khi thực hiện lây nhiễm thành công, mã độc kết nối tới máy chủ điều khiển và chờ lệnh tấn công.

Kỹ thuật tấn công

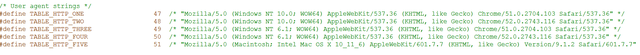

Với mục đích chính là thực hiện tấn công từ chối dịch vụ do đó cả hai botnet này sử dụng tới 10 kỹ thuật tấn công từ chối dịch vụ từ cơ bản đến nâng cao nhằm đem lại hiệu quả cao nhất. Trong đó, Hình thức tấn công từ chối dịch vụ phổ biến được áp dụng là thông qua tấn công HTTP, Mirai sử dụng 5 user-agent khác nhau để tránh bị phát hiện. Ngoài ra, Mirai có khả năng phát hiện và vượt qua một số cơ chế kiểm tra bot cơ bản của các dịch vụ giúp ngăn ngừa tấn công từ chối dịch vụ như cloudflare hoặc dosarrest:

User-agent sử dụng bởi Mirai

Ngoài những tấn công thông dụng ra, Mirai sử dụng 2 kỹ thuật ít gặp gần đây là tấn công “DNS Water Torture” và “GRE Flood”.

Hậu quả :

Mirai và Bashlite đã tạo nên những vụ tấn công từ chối dịch vụ lớn nhất từ trước đến nay và là nguyên nhân chính trong nhiều vụ tấn công từ chối dịch vụ khác. Thiệt hại từ những cuộc tấn công này là vô cùng lớn khi nạn nhân phải chịu tổn thất nặng nề về kinh tế và đặc biệt hơn là phải trả giá bằng uy tín của chính tổ chức đó.

Khi IoT là xu hướng của tương lai khi mà tất cả mọi đồ vật, cảm biến, thiết bị trong nhà, thiết bị y tế, thiết bị cá nhân … đều kết nối tới Internet thì Mirai và Bashlite là cảnh báo rất rõ ràng cho thấy quyền riêng tư của con người đã, đang và sẽ bị xâm phạm nghiêm trọng khi mà mọi thông tin, dữ liệu về cá nhân được thu thập bởi thiết bị IoT bị điều khiển bởi mã độc. Mặc dù Mirai và Bashlite mới chỉ có chức năng tấn công từ chối dịch vụ nhưng chúng ta sẽ thấy những biến thể mã độc IoT được sử dụng để theo dõi, gián điệp hoặc là công cụ để triển khai các cuộc tấn công vật lý tới con người trong một tương lai không xa

Khuyến cáo:

Tại diễn đàn cấp cao ICT Summit 2016, Ông Triệu Trần Đức, tổng giám đốc CMC INFOSEC và rất nhiều chuyên gia khác đều có chung nhận định rằng : nếu không lo chuyện bảo mật thì thành phố thông minh của tương lai sẽ chỉ là “miền đất hứa” cho những kẻ tấn công.

Chuyên gia CMC INFOSEC đưa ra 1 số khuyến cáo cho doanh nghiệp và người dùng khi sử dụng các thiết bị IoT như sau:

- Chỉ nên cho phép các thiết bị IoT kết nối Internet khi thực sự cần thiết .Có rất nhiều các thiết bị IoT thực sự không cần và tốt nhất là không nên được kết nối Internet. Tuy nhiên, người dùng vẫn để cho chúng kết nối internet mà không cần thay đổi những cấu hình mặc định cũng như quan tâm đến các nguyên tắc bảo mật đi kèm.

- Thay đổi mật khẩu và cấu hình mặc định.

- Cập nhật các bản vá firmware thường xuyên. Sử dụng các thiết bị rõ nguồn gốc, đảm bảo tiêu chuẩn an ninh, an toàn thông tin.

- Đối với các doanh nghiệp sử dụng, triển khai số lượng lớn thiết bị IOT: Nên liên hệ với các công ty bảo mật để thực hiện việc rà soát và đánh giá bảo mật đối với các hệ thống kết nối.

NỔI BẬT TRANG CHỦ

-

Nhìn lại làng công nghệ năm 2025: Smartphone bớt hào nhoáng, AI hạ nhiệt, TikTok “bán mình” và cơn khủng hoảng chip nhớ mở đường cho 2026 đầy áp lực

Năm 2025 đánh dấu giai đoạn bản lề của ngành công nghệ, khi smartphone dần trưởng thành, AI bớt hào nhoáng, các nền tảng số biến động mạnh và những áp lực chi phí bắt đầu lộ rõ, mở ra nhiều dấu hỏi cho năm 2026.

-

Kỷ nguyên chiến tranh mới: Startup Mỹ tham vọng xây dựng quân đoàn 50.000 robot hình người tham chiến vào năm 2027