Đây là cách giúp FBI lấy dữ liệu trên iPhone mà không cần tới Apple, cũng chẳng cần tới acid và tia laser

FBI có thể tự mở được chiếc iPhone đó, nhưng họ muốn kiện Apple để đạt được mục tiêu khác, lớn hơn rất nhiều.

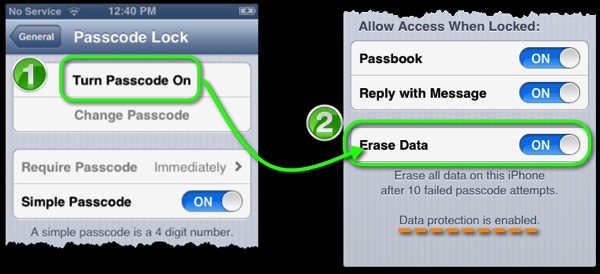

Trong phán quyết của tòa án buộc Apple trợ giúp FBI trong việc mở khóa chiếc iPhone 5C được sử dụng bởi nghi phạm ở San Bernardino, yêu cầu đầu tiên và khẩn cấp nhất của cơ quan điều tra là Apple phải tắt tính năng bảo mật “xóa tự động” của chiếc iPhone. Tính năng này (vốn không được bật mặc định) bảo vệ dữ liệu của người dùng trên thiết bị không bị theo dõi bằng cách xóa sạch điện thoại sau 10 lần nhập sai mật khẩu. Điều này ngăn chặn những tên trộm cố gắng mở điện thoại bằng cách thử mật khẩu và truy cập vào dữ liệu trong đó.

Nhưng sự thật là ngay cả khi tính năng này được bật lên trên thiết bị, FBI cũng không cần lo lắng về điều đó. Họ có thể vượt qua lớp bảo vệ đó bằng cách sao lưu một phần của điện thoại (được gọi là “bộ nhớ có thể xóa” – effaceable storage) trước khi thử mật khẩu. Dưới đây là các chi tiết kỹ thuật (mà chắc hẳn FBI cũng biết rồi).

FBI mô tả tính năng “xóa tự động” như thế nào.

Hãy xem cách FBI mô tả trường hợp này. Phần đầu tiên và khẩn cấp nhất trong phán quyết của tòa án là yêu cầu Apple “phải bỏ qua hoặc vô hiệu hóa chức năng xóa tự động cho dù nó đã được kích hoạt hay chưa.”

Một vài ngày sau khi phán quyết này của tòa được ban hành, nhưng trước khi Apple trả lời một cách chính thức phán quyết này, chính phủ đã đệ trình một bản kiến nghị với lời lẽ mạnh mẽ để mô tả tính năng này.

“FBI không thể nỗ lực xác định mật mã để truy cập vào thiết bị mục tiêu, do Apple đã viết các dòng lệnh cho hệ điều hành của mình giúp người dùng có thể bật tắt “chức năng xóa tự động”, mà nếu bật chức năng này, kết quả sẽ là phá hủy vĩnh viễn khóa mã hóa cần thiết sau 10 lần nhập sai mật khẩu (nghĩa là, sau 10 lần nhập sai, thông tin trên thiết bị sẽ trở thành vĩnh viễn không thể truy cập được).

Tóm lại, chính phủ tìm kiếm khả năng nhằm thực hiện việc nhập nhiều lần khi xác định mật khẩu mà không có rủi ro, khi dữ liệu đối tượng cần tìm kiếm theo lệnh của tòa bị làm cho vĩnh viễn không thể truy cập được sau 10 lần nhập sai mật khẩu.”

Để tăng thêm phần khẩn cấp cho nỗ lực buộc Apple phải lạm dụng phần mềm mã khóa của mình, FBI đang vẽ ra một bức tranh khủng khiếp về dữ liệu “vĩnh viễn không thể truy cập”. Nhưng nếu các đặc vụ hoàn thành công việc của mình, trường hợp như hiện tại sẽ không xảy ra.

Thực sự tính năng “xóa tự động” làm việc như thế nào.

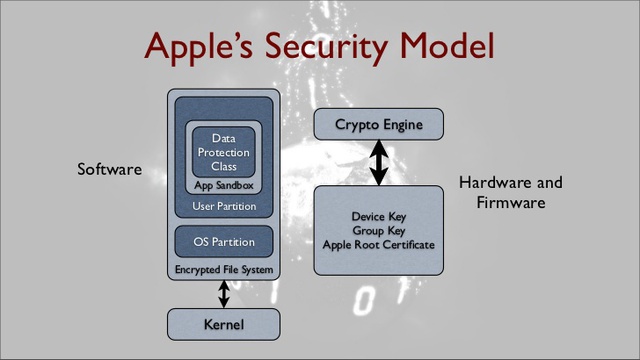

Dưới đây là chi tiết kỹ thuật của tính năng này. Chiếc iPhone bảo vệ dữ liệu người dùng bằng một hệ thống phân cấp phức tạp của các khóa được mã hóa. Một vài dữ liệu được bảo vệ bằng hàng loạt khóa. Hãy tưởng tượng một núi các bức thư và hình ảnh đặt bên trong một cái hộp đã bị khóa, bản thân cái hộp đó được đặt bên trong một tủ kín được khóa lại. Bạn sẽ phải có chìa khóa để mở tủ kín và chiếc hộp để đọc các bức thư hay xem hình ảnh trong đó. Nếu bất kỳ chiếc khóa nào bị phá hủy, những bức thư và hình ảnh trong sẽ mất vĩnh viễn.

Khi iOS quyết định sẽ xóa sạch dữ liệu người dùng bởi số lần thử mật khẩu đạt giới hạn (hay các nguyên nhân khác), nó không thực sự xóa toàn bộ dữ liệu trên bộ nhớ lưu trữ của nó (việc đó thực sự sẽ mất nhiều phút). Thay vào đó, nó chỉ phá hủy một trong các khóa bảo vệ dữ liệu, làm cho dữ liệu đó vĩnh viễn không thể đọc được. Khóa bị xóa trong trường hợp này được gọi là “khóa file hệ thống” và không giống như chuỗi số của mã UID, nó không được gắn chết trong bộ xử lý của điện thoại. Thay vào đó, nó chỉ đơn thuần được lưu trên cái mà Apple gọi là “Bộ nhớ có thể xóa” (Effaceable Storage), một thuật ngữ để chỉ phần của bộ nhớ flash trên điện thoại được thiết kế mà có thể xóa được một cách dễ dàng.

Hướng dẫn bảo mật cho iOS của Apple giải thích điều này :

Khi được lưu trữ trên thiết bị, khóa này không được sử dụng để duy trì tính bảo mật của dữ liệu, thay vào đó, nó được thiết kế để nhanh chóng xóa theo yêu cầu (bởi người dùng, với lựa chọn “Xóa toàn bộ nội dung và cài đặt – Erase all content and settings”, hoặc bởi người dùng hoặc người quản trị đưa ra một lệnh xóa từ xa …). Xóa mã khóa theo cách này làm cho toàn bộ file được mã hóa để không thể truy cập được.

Khóa file hệ thống giống như chiếc chìa khóa để mở tủ kín trong ví dụ đề cập ở trên, một vật nhỏ có thể dễ dàng phá hủy, vô hiệu hóa việc truy cập phần còn lại của thông tin.

Tại sao FBI có thể dễ dàng xử lý tính năng “xóa tự động” này.

Vậy khóa file hệ thống (mà FBI tuyên bố là nó sẽ bị phá hủy toàn bộ bởi khả năng bảo mật bằng cách tự động xóa của điện thoại) được lưu trong Effaceable Storage trên bộ nhớ NAND flash của iPhone. Tất cả những gì FBI cần làm để tránh tính năng tự xóa vĩnh viễn đó, chỉ đơn giản là sao chép lại bộ nhớ flash đó (vốn bao gồm cả bộ nhớ Effaceable Storage đó) trước khi thử nhập mật khẩu 10 lần. Sau đó họ có thể thử mật khẩu với số lần không giới hạn, do chiếc điện thoại có thể phục hồi lại bộ nhớ NAND flash từ bản sao dự phòng.

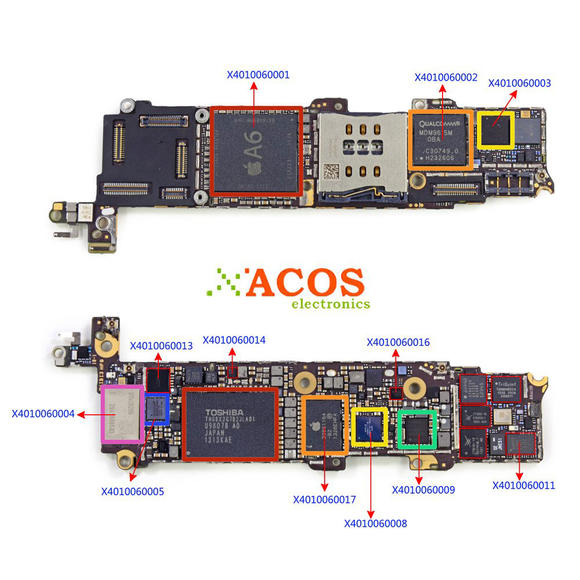

Dưới đây là hình ảnh của mặt trước và mặt sau của bản mạch chính bên trong chiếc iPhone 5C :

Con chip lớn trên mặt trước được đóng chữ A6 là bộ xử lý – một chip tùy chỉnh được thiết kế bởi Apple dành riêng cho thiết bị của mình. Nó chứa CPU, BootROM, RAM, các engine mã hóa, phần mềm chữ ký công khai của Apple (được dùng để xác nhận bản cập nhật phần mềm), và mã UID.

Con chíp lớn nhất trên mặt sau (đường bao màu đỏ ở trên) là bộ nhớ NAND flash, nơi tập trung toàn bộ dữ liệu được lưu trữ, bao gồm cả file hệ thống được mã hóa và bộ nhớ Effaceable Storage.

FBI có thể tháo con chip này khỏi bản mạch chính một cách đơn giản (tháo bằng khò nhiệt), kết nối nó với thiết bị thích hợp để đọc và ghi bộ nhớ NAND flash, và sao chép toàn bộ dữ liệu của nó. Sau đó nó có thể đặt lại con chíp vào chỗ cũ và bắt đầu quá trình thử mật khẩu. Nếu chiếc điện thoại đã được bật tính năng xóa tự động, và bộ nhớ Effaceable Storage bị xóa, họ có thể tháo con chíp ra, sao chép lại thông tin ban đầu vào, và đặt lại vào bản mạch. Nếu họ muốn làm việc đó nhiều lần, họ có thể gắn một “test socket” (chân đế thử) lên bản mạch để thử mật khẩu dễ dàng và nhanh chóng hơn việc tháo chíp ra và đặt lại chỗ cũ.

Nếu FBI không có thiết bị hay chuyên gia để làm việc này, họ có thể thuê bất kỳ ai trong hàng tá các hãng phục hồi dữ liệu. Họ rất thành thạo trong việc trích xuất thông tin từ các thiết bị kỹ thuật số.

Bộ nhớ lưu trữ NAND flash là một thành phần rất phổ biến. Nó xuất hiện trên các USB, điện thoại di động, máy nghe nhạc cầm tay, laptop – vô cùng nhiều thiết bị cầm tay khác. Kỹ thuật tách chip khỏi bản mạch bằng khò nhiệt đủ đơn giản đến nỗi có rất nhiều các clip hướng dẫn cách làm trên Youtube. Còn việc đọc và ghi dữ liệu trên một chip NAND trần chỉ đòi hỏi một sự đầu tư nhỏ về phần cứng và được đào tạo một chút, FBI chắc hẳn có đủ khả năng để làm các việc này.

Vậy điều thực sự đang diễn ra là gì ?

Nếu tính năng bảo mật hữu ích này thực sự không đe dọa gì đến FBI, tại sao họ lại vẽ ra một bức tranh đáng sợ đến nỗi một số nhà bình luận thậm chí đã gọi nó là một “cơ chế của ngày tận thế” ? FBI muốn chúng ta nghĩ về trường hợp này chỉ như một chiếc điện thoại đơn lẻ, được sử dụng bởi một tên khủng bố. Nhưng nó là sự tước đoạt quyền lực: cơ quan thực thi luật pháp còn hàng chục các trường hợp khác mà họ muốn buộc các nhà cung cấp phần mềm và phần cứng phải xác minh, tạo ra các dòng lệnh để làm suy yếu một cách có tính toán. FBI muốn làm suy yếu hệ thống bảo mật mà chúng ta đang hoàn toàn phụ thuộc vào, để duy trì các thiết bị quá dễ bị tổn thương của chúng ta.

Nếu họ thắng, các cập nhật phần mềm trong tương lai sẽ đưa người dùng vào một tình thế khó xử gây rắc rối. Khi chúng ta được yêu cầu cài đặt một bản cập nhật phần mềm, chúng ta sẽ không biết liệu nó có bị khống chế bởi cơ quan chính phủ (trong nước hoặc nước ngoài) hay không, hay liệu nó có thực sự đại diện cho những kỹ thuật tốt nhất mà nền tảng chúng ta lựa chọn đã cung cấp hay không.

Nói ngắn gọn, họ đang yêu cầu công chúng ban cho họ những quyền lực mới, có thể đặt toàn bộ hạ tầng thông tin của chúng ta vào rủi ro, cũng như buộc phải tin tưởng rằng họ sẽ không lạm dụng những quyền lực này. Nhưng họ đang cố tình nhầm lẫn một cách có tính toán về công chúng (và các cơ quan tư pháp) khi cố đạt được những quyền lực này. Đây không phải cách một cơ quan đáng tin cậy hoạt động. Chúng ta không nên để bị lừa.

Tham khảo ACLU.org

NỔI BẬT TRANG CHỦ

Người Trung Quốc khoe có được GPU AI xịn nhất của NVIDIA bất chấp lệnh cấm vận của Mỹ

Chưa rõ tại sao những GPU này lại có thể xuất hiện ở Trung Quốc.

Thiết kế mới của iPhone 17 Pro được xác nhận bởi nhiều nguồn uy tín