Tổ chức khủng bố ISIS với những tội ác dã man được tiếp tay từ các thiết bị công nghệ, trong đó có cả smartphone.

Trong thời gian gần đây, Nhà nước hồi giáo tự xưng (ISIS) đã có thêm nhiều sự đầu tư vào công nghệ trong các cuộc chiến và âm mưu khủng bố của chúng. Đó có thể là các hacker tham gia vào "chiến tranh mạng", hay chuyên gia trong lĩnh vực bảo mật, đảm bảo kế hoạch khủng bố có thể qua mắt hàng rào an ninh của các chính phủ.

Để làm được điều này, các thiết bị của những kẻ khủng bố phải luôn trong trạng thái "tàng hình", không để lại bất cứ dấu vết nào sau các liên lạc. Không gì khác, ISIS tìm tới một số ứng dụng chuyên biệt, giúp bảo mật thông tin và đánh lừa các hệ thống theo dõi.

Trong bài viết này, tôi sẽ điểm mặt đọc tên và dùng thử 5 ứng dụng như vậy, tất cả đều là các ứng dụng được tìm thấy trong thiết bị của những kẻ khủng bố bị bắt hoặc đánh bom liều chết. Thế mới biết công nghệ chỉ trở nên tồi tệ khi rơi vào tay kẻ xấu.

1. Ứng dụng giúp mã hóa email

Cái tên được sử dụng chính là Hushmail, một dịch vụ mail tích hợp sẵn khả năng mã hóa cực an toàn. Thông thường, người dùng cần mã hóa các email sẽ tìm tới một dịch vụ mã hóa bên thứ 3 làm trung gian, đó không phải cách an toàn nhất.

Hushmail là giải pháp email giống với Gmail hay Yahoo Mail, nhưng được tích hợp sẵn công cụ giúp mã hóa và bảo mật email tuyệt đối an toàn.

Máy chủ của Hushmail sẽ mã hóa các email, trong trường hợp cả người gửi và người nhận đều sử dụng dịch vụ mail này, nội dung của bức thư sẽ chỉ có thể được xem bởi 2 người, ngay cả nhà cung cấp dịch vụ cũng không thể xem.

Trong trường hợp khác, nếu người gửi sử dụng Hushmail, mà người nhận lại không sử dụng dịch vụ này, sẽ có thêm một lớp bảo mật thứ 2 rất chắc chắn.

Cụ thể, người gửi sẽ đặt ra một câu hỏi tuyệt mật, mà chắc chắn rằng đáp án chỉ có người nhận mới biết. Nghe có vẻ dễ dò tìm, nhưng nếu đó là 1 kỉ niệm, quy ước của riêng 2 người hoặc tổ chức thì việc giải mã câu hỏi mật dạng này là vô cùng khó khăn.

Ngoài ra, Hushmail cũng thích hợp nhiều phương thức bảo mật thông thường khác để giảm tối đa khả năng đánh cắp dữ liệu trong thư của khách hàng.

2. Truy cập VPN

CyberGhost VPN là ứng dụng được nhiều người ưa chuộng, trong đó có cả những tên khủng bố ISIS. Có lẽ việc sử dụng các mạng ảo (VPN) để đánh lừa các hệ thống theo dõi cũng đã khá quen thuộc với nhiều người dùng Internet thông thường.

"Riêng tư không phải là phạm tội", nhưng nếu khủng bố sử dụng thì lại là chuyện hoàn toàn khác.

Trong trường hợp, một dịch vụ hay trang web nào đó chặn truy cập từ máy tính, địa chỉ mạng của bạn, cách nhanh nhất để tiếp tục khả năng truy cập là dùng VPN làm trung gian. Những kẻ khủng bố cũng làm như vậy.

Với ứng dụng CyberGhost VPN, chúng có thể truy cập vào nhiều trang web không thể truy cập từ khu vực chiến sự, hoặc đơn giản là chính phủ không thể biết được một thiết bị trong khu vực chiếm đóng của ISIS đang tìm hiểu về địa hinh một địa điểm công cộng tại Châu Âu.

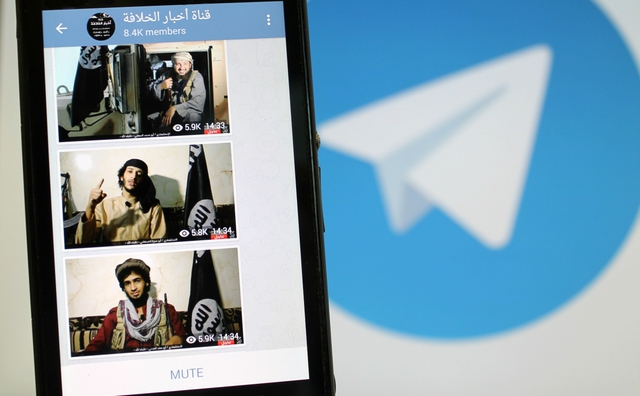

3. Chat bằng Telegram

Trong một số bài viết trước đây, chúng tôi đã đưa các thông tin về ứng dụng chat được khủng bố sử dụng để liên lạc trong cuộc tấn công tại Paris hồi cuối năm 2015, đó chính là Telegram.

Ứng dụng này khá giống với Whatsapp khi không được tích hợp nhiều tính năng, chủ yếu là để trao đổi thông tin dạng text. Bù lại, Telegram cung cấp 2 tầng mã hóa, tin nhắn có thể tự hủy và chat với 200 người cùng lúc.

Đây chắc chắn là một trong những công cụ chat "an toàn" với các tổ chức khủng bố nhất ở thời điểm hiện tại. Tuy nhiên, ISIS thậm chí còn tự viết 1 ứng dụng OTT khác để trao đổi thông tin.

4. Fake GPS

Nếu những ngày gần đây, dân mạng Việt Nam đua nhau tìm cách fake tọa độ GPS để chơi Pokemon GO, thì ở một nơi xa xôi nào đó tại Syria, những kẻ khủng bố cũng đang phải dùng những ứng dụng tương tự để tránh khỏi tầm nhìn của quân đội.

Việc che dấu vị trí của các căn cứ là vô cùng quan trọng trong chiến đấu, với quân đội chính phủ và cả tổ chức ISIS. Bởi nếu như như tọa độ địa lý của căn cứ lộ ra, việc những quả tên lửa tầm xa tìm tới chỉ còn là vấn đề thời gian.

Khủng bố muốn dùng Smartphone thì tốt hơn hết là nên tạo ra các tọa độ giả, để đánh lạc hướng hệ thống tình báo của chính phủ.

Ngoài các ứng dụng và phương thức ẩn danh nói trên, nội bộ của Nhà nước hồi giáo tự xưng ISIS còn chuẩn bị rất nhiều "cây nhà lá vườn" cho thiết bị "thánh chiến" của chúng.

Ngoài việc che mặt ngoài đời, những kẻ khủng bố luôn phải tìm cách "che mặt" trên Internet.

Một lưu ý nhỏ từ trang Defense One cho biết, hiện tại việc sử dụng trình duyệt Tor để truy cập các trang mạng phục vụ khủng bố và tội phạm đã không còn "an toàn" như trước. Cơ quan tình báo quốc gia của Mỹ NSA đã từng phần một kiểm soát được hệ thống mạng Tor này, qua đó có thể can thiệp, theo dõi các hành tung của những kẻ khủng bố.

Cuối cùng, xóa sạch sau khi "nhiệm vụ hoàn thành" (hoặc không)

Sau khi thực hiện xong kế hoạch, dù có thành công hay không, quan trọng nhất vẫn là xóa sạch dữ liệu để bảo vệ danh tính của bản thân và tổ chức.

Hãy nghĩ tới trường hợp chiếc smartphone ghi lại toàn bộ thông tin rơi vào tay cảnh sát, làm sao bây giờ? Cách tốt nhất là hãy chuẩn bị một phương án dự phòng, một ứng dụng sẽ xóa sạch dữ liệu của thiết bị khi nhập sai mật khẩu.

Thực ra những ứng dụng loại này không ít, thậm chí là nhiều. Tuy nhiên hầu hết chúng không có nhiều tác dụng, hoặc thậm chí tạo ra lỗ hổng bảo mật. Bởi thế, tự thân ISIS đã can thiệp sâu vào hệ thống của smartphone và đưa "tính năng" nói trên vào hệ thống bảo mật thay vì sử dụng ứng dụng từ bên thứ 3.

Qua bài viết này, mong rằng bạn đọc có thể hình dung được phần nào cách thức những tên khủng bố sử dụng các thiết bị công nghệ. Trên thực tế, bạn có thể dùng kiến thức và những ứng dụng này để bảo vệ thông tin cá nhân trong nhiều trường hợp.

NỔI BẬT TRANG CHỦ

Nhà sáng lập TSMC nhận định về Intel: Sẽ tốt hơn nếu không cố chen chân vào mảng sản xuất chip, đáng lẽ nên tập trung vào AI

Morris Chang, nhà sáng lập TSMC, đã thẳng thắn nhận định chiến lược kinh doanh của Intel, cho rằng "Đội Xanh" đáng lẽ không nên bước chân vào lĩnh vực sản xuất chip và thay vào đó nên tập trung vào thị trường AI.

Nửa đêm, Facebook sập trên toàn cầu, Instagram, Threads cũng không thể truy cập