Dựa vào lỗi Zero-day trên file Microsoft Office, các hacker có thể thực hiện một cuộc tấn công gần như không thể phát hiện ra

Đó là vì trong file tài liệu không chứa code khai thác và tải xuống từ xa qua một tên miền lạ, làm cho các chương trình antivirus khó phát hiện hơn.

- Thâm nhập thế giới bán hack/cheat game ở Trung Quốc: Cuộc chiến của nhà phát hành và những kẻ kiếm lời bất chính

- Bắt giữ hai hacker người Pháp mới 18 tuổi, đứng đằng sau vụ hack video Despacito

- Một hệ thống báo động bị hack, gửi tin nhắn cảnh cáo về cuộc xâm chiếm của xác sống đến hàng ngàn người tại Mỹ

- Nam sinh Mỹ hack hệ thống máy tính của trường để thay đổi điểm số

- Sau VNG, đến lượt Trung tâm An ninh mạng Athena bị hack và chia sẻ dữ liệu lên diễn đàn Raidforums.com

Khi các nhà sáng tạo ra trình duyệt đang làm nó ngày càng khó khai thác lỗ hổng trong Adobe Flash và những plugin khác, trong tháng này các hacker đang thử một cách tấn công mới: sử dụng Microsoft Office để tải từ xa một nội dung Flash có chứa lỗ hổng zero-day nguy hiểm có khả năng chiếm quyền điều khiển máy tính.

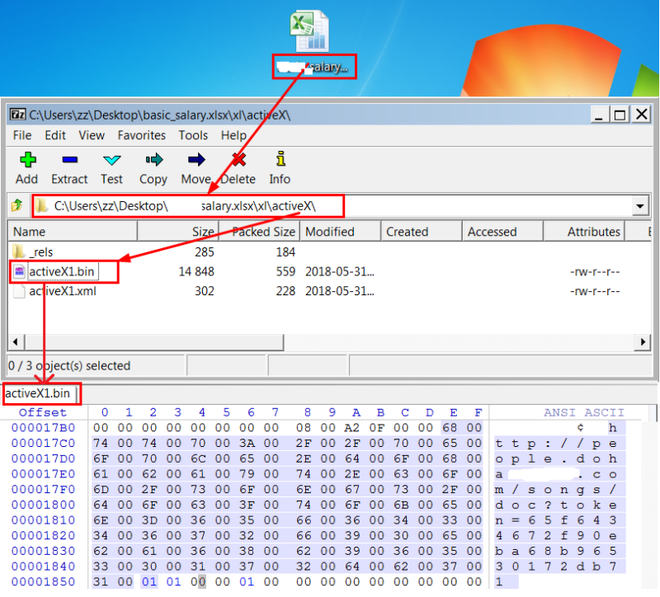

Thứ Năm vừa qua, Adobe đã phát hành bản vá cho lỗ hổng nghiêm trọng này, có mã số CVE-2018-5002. Hacker sử dụng lỗi tràn bộ nhớ đệm trên ngăn xếp (stack buffer overflow) trong một file tài liệu Office đã được nhúng một link dẫn tới một file Flash lưu trữ trên people.dohabayt.com.

Một khi thực thi, file độc hại này sẽ tải xuống một tải độc hại khác trên cùng tên miền. Đó là theo công bố của các nhà nghiên cứu đến từ hai hãng bảo mật Icebrg và Qihoo 360, hai nhóm độc lập cùng khám phá ra hình thức tấn công này.

Vài năm trước, các nhà sáng tạo ra trình duyệt thường mặc định chặn các nội dung Flash, một động thái nhằm ngăn chặn các cuộc tấn công khai thác những lỗ hổng nghiêm trọng trong trình chơi media được sử dụng rộng rãi của Adobe.

Ngược lại, vẫn còn một số phiên bản Microsoft Office có khả năng tải xuống nội dung Flash mà không cần hoặc cần rất ít tương tác với người dùng. Để ngăn chặn việc tải xuống, người dùng cần đảm bảo thiết lập việc chặn khả năng tải xuống của Flash, hoặc ít nhất không tự động tải file Flash mà không có sự đồng ý của người dùng.

Thông thường, một file Flash độc hại khi được nhúng trực tiếp vào file tài liệu, sẽ làm nó có thể bị các chương trình chống virus phát hiện. Do vậy, “trái ngược với các chiến thuật tấn công thông thường, cuộc tấn công này sử dụng một tính năng ít người biết đến để có thể đưa vào nội dung Flash từ xa thay vì nhúng trực tiếp nó vào bên trong file tài liệu. Chỉ có những file đóng gói XML Wrapper đang lựa chọn bật Flash Player ActiveX và một Object OLE cung cấp các thông số này mới hiện diện.”

Ưu điểm của cuộc tấn công này là các file tài liệu không chứa code khai thác, làm nó khó bị phát hiện hơn. Tải xuống từ xa code khai thác còn có một ưu điểm khác: những kẻ tấn công có thể khai thác một số địa chỉ IP đã chọn trước, thay vì bất kỳ ai vô tình mở file tài liệu ra. Điều đó cho phép cuộc tấn công càng trở nên khó phát hiện trong thời gian dài hơn.

Hiện tại, ít nhất có một số phiên bản Microsoft Office cho thấy nó đã chặn một số dạng file Flash. Đại diện hỗ trợ của Microsoft cho biết, Office 2016 đã chặn nội dung Flash nhưng không đề cập đến các phiên bản khác. Trong tháng Năm, Microsoft chính thức thông báo lộ trình chặn file Flash trong các tài liệu của Office 365.

Trong bài tư vấn phát hành vào thứ Năm, Microsoft đưa ra hướng dẫn tắt ActiveX trong Office 2007 và 2010. Đại diện Microsoft không đưa ra lời giải thích chính xác khi nào các file tài liệu Office tải hoặc không tải xuống nội dung Flash và người dùng cuối có thể làm gì để ngăn chặn hành vi độc hại này.

Trong vài năm qua, các chuyên gia bảo mật ngày càng khuyên người dùng gỡ bỏ ứng dụng Flash độc lập và sử dụng trình duyệt mặc định chặn các nội dung Flash. Thứ năm vừa qua, thông tin từ nhóm nghiên cứu cho thấy người dùng Office nên đảm bảo việc chặn nội dung Flash trong các file tài liệu, đặc biệt khi nó đến từ nguồn bên thứ ba hoặc các nguồn không đảm bảo. Những ai tiếp tục dùng Flash nên đảm bảo họ sử dụng phiên bản 30.0.0.113.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

-

Bán dữ liệu cho OpenAI, "Ngôi đền của coder" tự đào hố chôn mình khi bị ChatGPT cướp khách

Dù lượng câu hỏi trên Stack Overflow vốn đã tụt dần đều qua nhiều năm, nhưng thỏa thuận cung cấp dữ liệu cho OpenAI đã thực sự đánh dấu chấm hết cho nền tảng nổi tiếng này.

-

Sau nhiều năm hoạt động độc lập, Realme chính thức quay trở về làm thương hiệu con của OPPO