Hack mật khẩu của máy tính Windows hay Mac chưa bao giờ dễ như thế với thiết bị giá 50 đô, mất hơn 20 giây

Nguy hiểm hơn, khi bạn chỉ cần rời máy tính của mình trong vòng 20 giây, những kẻ xâm nhập đã lấy được thứ chúng muốn.

Nhờ một kỹ thuật này, việc ăn trộm thông tin đăng nhập của một máy tính bị khóa đang ngày càng dễ dàng hơn và nhanh hơn bao giờ hết. Quan trọng hơn, những kẻ xâm nhập chỉ cần tốn 50 USD cho phần cứng và chưa đến 30 giây để thực hiện kỹ thuật này.

Rob Fuller, kỹ sư an ninh chính tại R5 Industries, cho biết nhờ thiết bị này, việc xâm nhập vào máy tính chạy Windows diễn ra một cách ổn định, và nó cũng thành công đối với các máy chạy OS X, (cho dù hiện tại ông đang làm việc với những người khác để xác định xem liệu có phải do lỗi trong quá trình thiết lập đã tạo nên lỗ hổng này hay không).

“Trước hết, đây là một phương pháp đơn giản đến chết người và nhẽ ra không được phép có mặt, nhưng nó vẫn xuất hiện.” Fuller (hay còn được biết đến với tên gọi mubix) đã viết như vậy trong một bài đăng trên blog vào thứ Năm vừa qua. “Tôi cũng không thể nào là người đầu tiên phát hiện ra cách làm này, nhưng nó đang ở đây. (tin tôi đi, tôi đã phải kiểm tra nó rất nhiều lần để xác nhận nó, bởi vì tôi không thể tin rằng nó là có thật)”.

Các mã băm xác thực bị ăn cắp có thể bị bẻ khóa hoặc hạ cấp xuống mức băm khác, để có thể bị sử dụng để giành quyền truy cập trái phép. Trong trường hợp một chiếc máy tính đang chạy với phiên bản cũ của hệ điều hành Windows, mã băm trả lại định dạng NTLMv1 có thể được chuyển đổi về định dạng NTLM, cho dù phần văn bản của mật khẩu phức tạp đến thế nào đi nữa.

Và từ đó, nó có thể được sử dụng trong các cuộc tấn công theo phương thức vượt qua mã băm (pass the hash style). Tuy nhiên, một mã băm định dạng NTLMv2 được sử dụng bởi các phiên bản mới của hệ điều hành Windows sẽ đòi hỏi phải làm nhiều việc hơn để vượt qua được nó. Trong các bài thử nghiệm của mubix, thậm chí các mã băm trả lại theo định dạng El Capitan Mac đã được cập nhật vẫn có thể bị hạ cấp xuống định dạng NTLMv1 dễ bị tổn thương hơn.

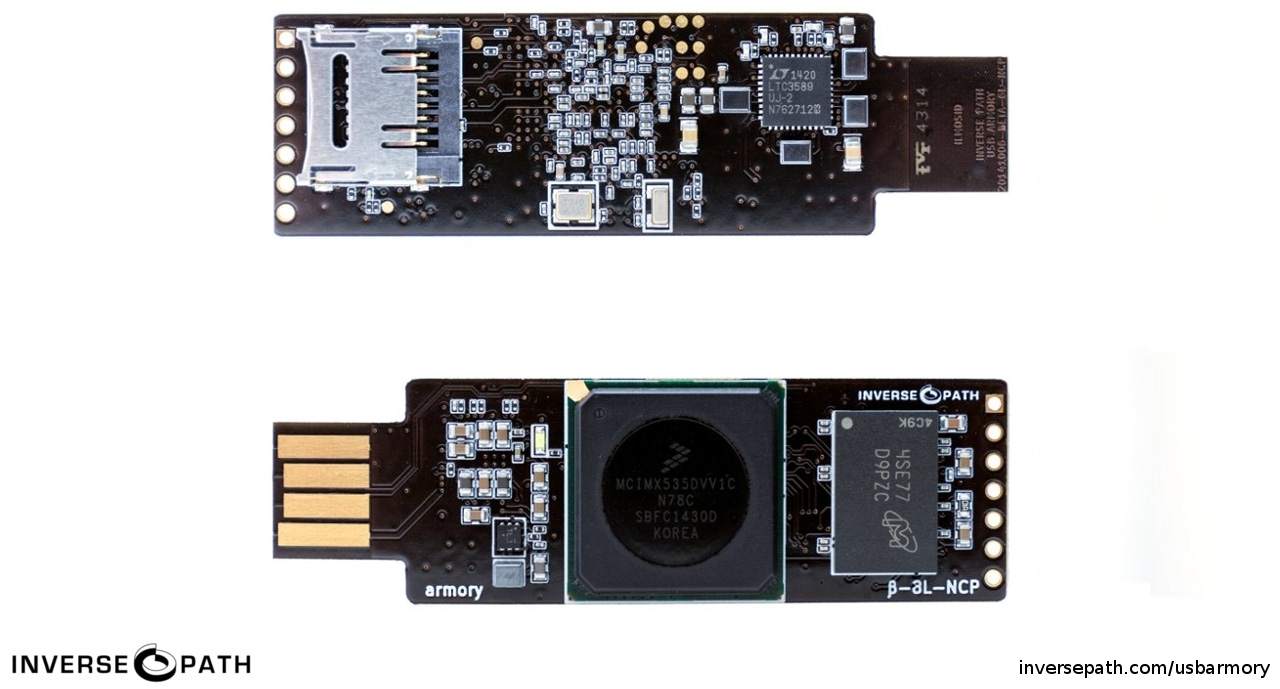

Cả Hak5 và USB Armory đều là các máy tính chạy Linux, có khả năng bắt chước một thiết bị USB Ethernet. Mubix còn trang bị cho chúng với những thay đổi đơn giản về cấu hình để phần cứng đó có thể đại diện như một máy chủ DHCP. Trạng thái này làm chiếc máy tính nhỏ trở thành một Default Gateway (cổng mặc định), có thể thu nhận được băng thông kết nối mạng. Sử dụng một ứng dụng hack có tên gọi Responder, thiết bị này có thể thu nhận được các mã xác thực token.

Mubix cũng cho biết, một số người đã thiết lập cách làm tương tự trên một chiếc RaspberryPi Zero. Nhờ vậy, họ chỉ cần một chiếc máy tính nhỏ giá 5 USD và khoảng 10 phút thiết lập cấu hình để thực hiện việc xâm nhập.

Dưới đây là đoạn video cho thấy khả năng xâm nhập của chiếc máy tính nhỏ bằng USB này:

Chiếc máy tính chỉ bằng USB nhưng có khả năng ăn trộm thông tin khi máy tính đang bị khóa.

Trong một email, Fuller cho biết:

“Những gì đang diễn ra trong video, là một chiếc USB Armory đang được cắm vào trong một hệ thống máy tính đã bị khóa (nhưng đã được đăng nhập). Chiếc USB Armory khởi động hệ thống thông qua nguồn của chiếc USB và bắt đầu mở một máy chủ DHCP, và ứng dụng Responder. Trong khi nó làm như vậy, máy tính nạn nhân đang nhận nó vào như một adapter cho mạng Ethernet.

Sau đó, chiếc máy tính nạn nhân quyết định kết nối và bắt đầu gửi băng thông đến máy tính Armory, thay vì qua kết nối mạng “thực”. Responder sẽ thực hiện công việc của mình là phản hồi lại tất cả các dịch vụ đang yêu cầu xác thực, vì hầu hết các hệ điều hành sẽ xem mạng nội bộ là “đáng tin cậy” nếu nó thấy yêu cầu chứng thực và tự động xác nhận. Khi thấy rằng cơ sở dữ liệu của Responder đã được chỉnh sửa, chiếc máy tính Armory sẽ được tắt đi, (là lúc đèn LED sáng ổn định).”

Chiếc máy tính USB Armory.

Màn hình khóa là một tính năng được dùng phổ biến trong hầu hết các văn phòng, khi người dùng không muốn phải tắt hẳn chiếc máy tính của họ, đặc biệt trong thời gian tạm nghỉ hay phải vào nhà vệ sinh. Đối với họ, việc xuất hiện một thiết bị có thể bí mật ăn trộm mật khẩu máy tính của họ chỉ trong vòng 20 giây là rất đáng ngại.

Mubix cho biết, ông đang thử nghiệm một số cách mà người đọc đề xuất trên blog của ông nhằm ngăn chặn kiểu tấn công này. Trong khi đó, ông khuyến cáo mọi người nên sử dụng một kỹ thuật có tên gọi Windows Device Guard, một sự kết hợp giữa phần cứng và phần mềm để ngăn chặn các driver, các tập tin DLL, và các tập lệnh tự chạy, nhằm bảo vệ máy tính của bạn.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

Nhà sáng lập TSMC nhận định về Intel: Sẽ tốt hơn nếu không cố chen chân vào mảng sản xuất chip, đáng lẽ nên tập trung vào AI

Morris Chang, nhà sáng lập TSMC, đã thẳng thắn nhận định chiến lược kinh doanh của Intel, cho rằng "Đội Xanh" đáng lẽ không nên bước chân vào lĩnh vực sản xuất chip và thay vào đó nên tập trung vào thị trường AI.

Chủ tịch Huawei tự hào khoe Mate 70 là điện thoại với chip 100% Made in China: "Tự chủ ngành bán dẫn đã trở thành hiện thực"