Hai lỗ hổng nghiêm trọng trên uTorrent cho phép hacker cài mã độc lên máy hoặc xem lịch sử download của bạn

Các nhà nghiên cứu của dự án Google Zero đang cảnh báo về hai lỗ hổng Remote Code Execution nghiêm trọng ở các phiên bản phổ biến của uTorrent phiên bản web và desktop của hãng BitTorrent. Theo các nhà nghiên cứu, các lỗ hổng cho phép một hacker thực thi phần mềm độc hại trên máy tính của người dùng hoặc xem hoạt động tải xuống trong quá khứ của người dùng.

Các nhà nghiên cứu của dự án Google Zero đang cảnh báo về hai lỗ hổng Remote Code Execution nghiêm trọng ở các phiên bản phổ biến của uTorrent phiên bản web và desktop của hãng BitTorrent. Theo các nhà nghiên cứu, các lỗ hổng cho phép một hacker thực thi phần mềm độc hại trên máy tính của người dùng hoặc xem hoạt động tải xuống trong quá khứ của người dùng.

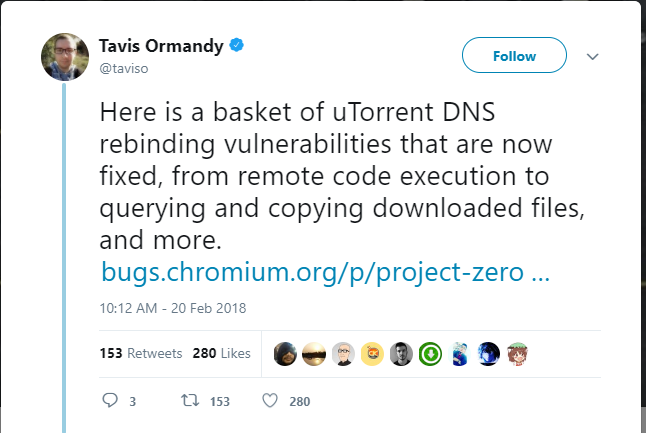

Nhà nghiên cứu bảo mật của dự án Zero Tavis Ormandy đã công bố nghiên cứu này vào Thứ Tư sau khi phải đợi 90 ngày kể từ khi anh ta thông báo cho uTorrent về phát hiện của mình. (Project Zero cung cấp cho nhà cung cấp 90 ngày để vá một lỗ hổng trước khi công khai nó).

Ormandy cho biết lỗ hổng dễ bị khai thác và nó liên quan đến các vấn đề về JSON-RPC khác nhau, hay các lỗi về cách ứng dụng xử lý các JavaScript Object Notations (JSON). Nói một cách đơn giản, những vấn đề về JSON-RPC tạo ra một lỗ hổng trong phiên bản desktop và phiên bản web của uTorrent, cả hai đều sử dụng một giao diện web để hiển thị nội dung trang web.

Một kẻ tấn công với một trang web giả mạo có thể khai thác lỗ hổng phía khách hàng này bằng cách giấu các lệnh bên trong các trang web và tương tác với các máy chủ RPC của uTorrent. Các lệnh này bao gồm việc tải phần mềm độc hại vào thư mục khởi động của máy tính hoặc truy cập vào thông tin về hoạt động tải xuống của người dùng.

Hôm thứ Tư, nhà phát triển các ứng dụng uTorrent, BitTorrent, cho biết lỗ hổng này đã được khắc phục trong phiên bản beta gần đây nhất của ứng dụng uTorrent Windows dành cho máy tính để bàn. Theo Dave Rees, Phó phòng Kỹ thuật của BitTorrent, một bản vá cho các khách hàng hiện tại sẽ được cập nhật cho người dùng trong những ngày tới. Người dùng cũng có thể lựa chọn để chủ động tải về một phiên bản desktop đã được vá lỗ hổng là 3.5.3.44352(http://www.utorrent.com/downloads/complete/track/beta/os/win).

Theo một cuộc tấn công thử nghiệm nhằm vào các uTorrent client của dự án Zero, kẻ tấn công sẽ phải sử dụng tấn công DNS rebinding để khai thác lỗ hổng này. Tấn công DNS rebinding là tấn công mà kẻ tấn công lợi dụng DNS để lừa trình duyệt không thực thi chính sách bảo mật Same Origin Policy của trình duyệt, một tính năng bảo vệ dữ liệu được triển khai trên các trình duyệt hiện đại.

"Tấn công này yêu cầu một vài tấn công DNS rebinding đơn giản để tấn công từ xa, nhưng một khi bạn có được mã bí mật, bạn có thể thay đổi thư mục được lưu vào, và sau đó tải về bất kì file nào và lưu vào bất kì nơi đâu có thể lưu", Ormandy viết.

Thông báo của Tavis Ormandy trên Twitter

"Mã xác thực bí mật không phải là dữ liệu duy nhất có thể truy cập trong webroot – cấu hình cài đặt, các crashdump, nhật ký và các dữ liệu khác cũng có thể truy cập. Vì tấn công này có thể thành công trên của cấu hình web uTorrent mặc định, tôi đã không phải lo lắng tìm kiếm thêm nữa sau khi tìm ra điều này ", nhà nghiên cứu bổ sung.

Theo Chromium

NỔI BẬT TRANG CHỦ

Google: Giải được bài toán 10 triệu tỷ tỷ năm chỉ trong 5 phút, chip lượng tử mới là bằng chứng về đa vũ trụ

Điều đáng ngạc nhiên hơn cả là nhiều người trên cộng đồng mạng thế giới lại đang đồng tình với kết luận của Google.

Gần 2025 rồi mà vẫn dùng USB để lưu công việc thì quả là lỗi thời