Hãy cẩn thận với chiêu thức giả mạo tên miền gần như không thể phát hiện ra trên các trình duyệt Firefox, Chrome và Opera

Cho đến khi các nhà cung cấp trình duyệt vá được lỗ hổng này, cách hữu hiệu để chống lại loại tấn công giả mạo này là tự mình gõ các tên miền quan trọng thay vì click vào các đường link từ đâu đó.

Một nhà nghiên cứu bảo mật thông tin Trung Quốc đã khám phá ra một phương pháp tấn công giả mạo “gần như không thể phát hiện ra”, có thể đánh lừa, ngay cả những người dùng cẩn thận nhất trên Internet.

Theo những gì anh cảnh báo, các hacker có thể sử dụng một lỗ hổng đã biết trên trình duyệt Chrome, Opera và Firefox để hiển thị các tên miền giả mạo cho các website dịch vụ hợp pháp, như Apple, Google hay Amazon để ăn cắp các thông tin đăng nhập và tài khoản ngân hàng, hay các thông tin nhạy cảm khác của người dùng.

Trên các trình duyệt, lớp phòng thủ hữu hiệu nhất chống lại các cuộc tấn công lừa đảo là gì? Đối với người dùng thông thường, đó hẳn là biểu tượng của giao thức kết nối HTTPS xuất hiện trên thanh địa chỉ mỗi lần sau khi trang web được tải xuống.

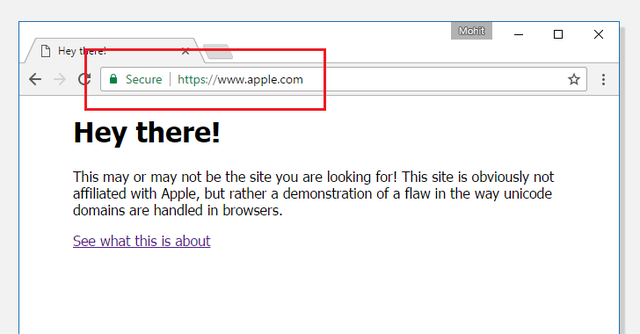

Thế nhưng, hãy nhìn tấm hình bên dưới, vẫn là giao thức HTTPS, địa chỉ cực chuẩn Apple.com, bạn không thể tin rằng đó lại là một trang web giả mạo?

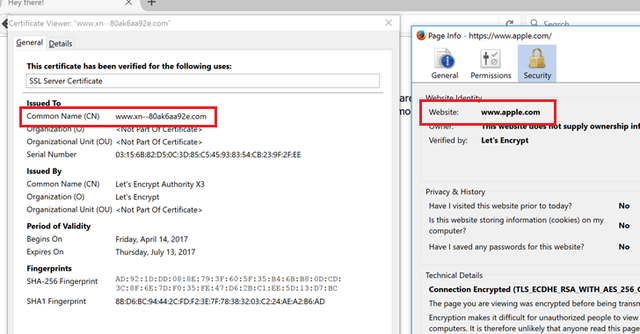

Nếu vậy, trước khi đi vào các chi tiết sâu hơn, thực chất đó là trang web có địa chỉ https://xn--80ak6aa92e.com, do nhà nghiên cứu bảo mật Trung Quốc Xudong Zheng, người khám phá ra cách tấn công này, tạo ra.

Nếu trình duyệt của bạn hiển thị như trên, có nghĩa là bạn có thể bị tấn công bởi kỹ thuật tinh vi này.

Nếu trình duyệt web của bạn đang hiển thị apple.com với thanh địa chỉ được bảo mật SSL, nhưng nội dung trang web đến từ một máy chủ khác (như được thấy trong hình ảnh trên), có nghĩa là trình duyệt của bạn có thể bị ảnh hưởng bởi một cuộc tấn công những từ đồng âm (homograph attack).

“Gần như không thể xác định xác định trang web đó là giả mạo nếu không kiểm tra cẩn thận đường link URL hay chứng chỉ SSL của trang web.” Xudong Zheng cho biết trên blog của mình.

Còn có một website proof-of-concept khác (https://www.xn--e1awd7f.com), tạo ra bởi các chuyên gia bảo mật từ Wordfence để trình diễn lỗ hổng của trình duyệt. Trang web này giả mạo tên miền "epic.com".

Kỹ thuật tấn công đồng âm đã được biết đến từ năm 2001, nhưng các nhà cung cấp trình duyệt đã gặp nhiều khó khăn để sửa chữa vấn đề này. Nó là một loại tấn công giả mạo, khi địa chỉ website dù trông có vẻ hợp pháp nhưng thực ra không phải, bởi vì một hay nhiều ký tự đã bị thay thế với các ký tự Unicode một cách lừa đảo.

Nhiều ký tự Unicode, dùng để biểu diễn cho các bảng chữ cái của tiếng Hy Lạp, Cyrillic, và Armenian trong các tên miền quốc tế, nếu nhìn bằng mắt thường sẽ trông không khác gì các chữ cái Latin nhưng được máy tính xử lý như các ký tự khác nhau, cũng như xem chúng như các địa chỉ trang web hoàn toàn khác biệt.

Ví dụ, chữ “а” trong bảng chữ cái Cyrillic (U 430) và chữ “a” trong bảng chữ cái Latin (U 0041) đều được trình duyệt xử lý hoàn toàn khác biệt dù đều hiển thị là chữ “a” trong thanh địa chỉ trình duyệt.

Các cuộc tấn công giả mạo Punycode

Ở chế độ mặc định, các trình duyệt web sử dụng bộ mã hóa “Punycode” để biểu diễn các ký tự Unicode trong địa chỉ URL để chống lại các cuộc tấn công giả mạo loại ký tự. Punycode là một bộ mã hóa đặc biệt được trình duyệt web sử dụng để chuyển các ký tự Unicode thành bộ ký tự giới hạn của ASCII (từ A đến Z, từ 0 đến 9), hỗ trợ bởi hệ thống tên miền quốc tế International Domain Name (IDNs).

Ví dụ, tên miền Trung Quốc “短.co” được biểu diễn trong dạng Punycode là “xn--s7y.co”.

Theo Zheng, lỗ hổng này dựa trên thực tế rằng các trình duyệt web dùng Punycode để biểu diễn các ký tự Unicode nếu các đường link URL chỉ sử dụng một ngôn ngữ duy nhất (ví dụ, chỉ dùng tiếng Trung Quốc hay chỉ dùng tiếng Nhật), nhưng các trình duyệt sẽ không thể biểu diễn được nếu tên miền chứa các ký tự từ nhiều loại ngôn ngữ khác nhau.

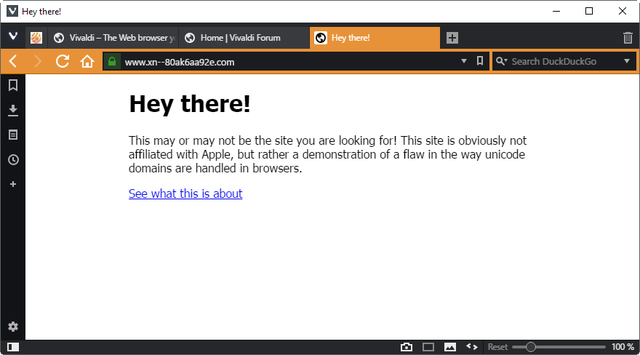

Lỗ hổng này cho phép các nhà nghiên cứu đăng ký một tên miền và vượt qua được lớp bảo vệ, khi nó hiển thị dưới cái tên “apple.com” với tất cả các trình duyệt bị ảnh hưởng, kể cả Chrome, Firefox và Opera, trong khi đó Internet Explorer, Microsoft Edge, Apple Safari, Brave và Vivaldi lại không bị tổn thương bởi kỹ thuật tấn công này.

Trình duyệt Vivaldi miễn nhiễm với kỹ thuật tấn công này.

Ở đây, tiền tố xn-- còn được gọi là tiền tố “bộ mã hóa tương thích ASCII”, để các trình duyệt web biết rằng, tên miền sử dụng bộ mã hóa Punycode để biểu diễn các ký tự Unicode. Nhưng bởi vì Zheng sử dụng chữ “a” trong bảng chữ cái Cyrillic (U 430) thay vì chữ “a” trong bảng chữ cái ASCII (U 0041), lớp bảo vệ này của trình duyệt đã bị đánh bại.

Vào tháng Một vừa qua, Zheng đã thông báo vấn đề này cho các nhà cung cấp trình duyệt bị ảnh hưởng, bao gồm cả Google Chrome và Mozilla Firefox.

Trong khi Mozilla Firefox hiện vẫn đang thảo luận để sửa chữa lỗi này, Google đã vá được lỗ hổng trong bản thử nghiệm Chrome Canary 59 của mình, và sẽ ra mắt một bản sửa lỗi vĩnh viễn với việc phát hành Chrome bản Stable 58, dự kiến sẽ ra mắt trong tháng này.

Trong khi đó, hàng triệu người dùng Internet, những người đang có nguy cơ trở thành nạn nhân của kỹ thuật tấn công giả mạo tinh vi, khó có thể phát hiện này, được khuyến cáo nên tắt chức năng Punycode trong trình duyệt web của mình để tạm thời giảm nhẹ loại tấn công này và xác định các tên miền giả mạo như vậy.

Cách giảm nhẹ cuộc tấn công với người dùng Firefox (không dành cho Chrome)

Người dùng Firefox có thể làm theo các bước dưới đây để áp dụng các biện pháp làm giảm nhẹ tạm thời với kỹ thuật tấn công nguy hiểm này:

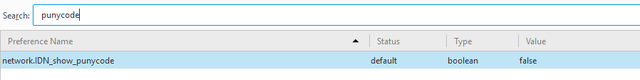

- Gõ about:config vào thanh địa chỉ và ấn Enter.

- Gõ Punycode vào thanh tìm kiếm.

- Phần cài đặt của trình duyệt sẽ hiển thị thông số có tiêu đề: network.IDN_show_punycode, click đúp hoặc ấn chuột phải và chọn Toggle để thay đổi giá trị của thông số này, từ false sang true.

Thật không may, cách làm này không thể áp dụng cho Chrome hay Opera do không có các thiết lập tương tự để vô hiệu hóa chức năng chuyển đổi Punycode đối với đường link URL theo cách thủ công, vì vậy người dùng Chrome phải chờ thêm vài tuần nữa để nhận được bản vá khi bản Chrome Stable 58 phát hành.

Người dùng Internet luôn được khuyến khích nhập thủ công địa chỉ website, đặc biệt là các trang web quan trọng như Gmail, Facebook, Twitter, Yahoo hay các trang web ngân hàng, thay vì click vào bất kỳ đường link nào xuất hiện trên một số website hay email. Điều này cũng nhằm ngăn chặn các cuộc tấn công không thể phát hiện như trên.

Tham khảo The Hacker News

NỔI BẬT TRANG CHỦ

-

VN làm thành công dự án đầu tiên trên TG trong lĩnh vực nuôi sống một nửa nhân loại: Vừa áp dụng robot AI

Loại robot này được kỳ vọng sẽ giúp giảm chi phí đầu vào trong dự án đặc biệt của Việt Nam.

-

NVIDIA chuẩn bị ra mắt GeForce RTX 5050 với 9 GB VRAM tại Computex 2026