Hệ thống đăng nhập của Microsoft có lỗi cho phép hacker chiếm quyền kiểm soát bất cứ tài khoản Office nào

Một loạt lỗi trong hệ thống đăng nhập của Microsoft mà khi kết hợp lại với nhau có thể tạo ra phương thức tấn công hoàn chỉnh cho phép hacker quyền truy cập vào tài khoản Microsoft của bất cứ ai nếu lừa được họ nhấp vào một liên kết.

- Super Micro báo cáo kết quả điều tra cho thấy không phát hiện các chip gián điệp Trung Quốc

- Vì sao đồng cảm là kỹ năng quan trọng nhất trong kinh doanh?

- Những cuốn sách thay đổi cuộc đời, làm nên huyền thoại của người thành công: Warren Buffett hâm mộ “Nhà đầu tư tài ba”, Bill Gates chọn “Tính chân thực làm phương châm sống”

Sahad Nk, một chuyên gia săn lỗi tại Ấn Độ, đã phát hiện ra một tên miền phụ của Microsoft, "success.office.com", không được thiết lập theo tiêu chuẩn cần thiết. Vì thế, Nk đã tìm ra cách chiếm được tên miền này.

Tiếp theo Nk dùng một bản ghi CNAME, một bản ghi chính tắc được dùng để liên kết một tên miền với tên miền khác, nhằm trỏ tên miền "success.office.com" vào trường Azure của anh ta. Điều này giúp Nk kiểm soát tên miền phụ và bất kỳ dữ liệu nào được gửi tới nó.

Nk cũng nhận thấy rằng các ứng dụng Microsoft Office, Store và Sway có thể bị lừa để gửi mã thông báo xác thực đăng nhập tới tên miền mới do anh kiểm soát sau khi người dùng đăng nhập qua hệ thống đăng nhập Live của Microsoft. Kiểm soát mã xác thực đăng nhập tương đương với việc có trong tay thông tin đăng nhập tài khoản của ai đó, bao gồm cả các tài khoản xác thực hai yếu tố, và cho phép kẻ xấu xâm nhập vào tài khoản của người dùng một cách dễ dàng, không hề bị phát hiện. Lỗ hổng tương tự cũng đã khiến 30 triệu tài khoản Facebook bị rò rỉ vào đầu năm nay.

Tuy nhiên, đường link nguy hiểm được tạo theo cách chỉ thị cho hệ thống đăng nhập của Microsoft chuyển mã đăng nhập tài khoản sang tên miền phụ do Nk kiểm soát có thể gây nguy hiểm cho vô số tài khoản. Tồi tệ hơn, đường link nguy hiểm này lại có vẻ xác thực bởi người dùng vẫn đang đăng nhập thông qua hệ thống của Microsoft.

Nói cách khác, bất kỳ tài khoản Office nào, kể cả của doanh nghiệp/doanh nhân, trong đó bao gồm email, tài liệu của họ đều có thể bị kẻ xấu truy cập và gần như không thể truy ra thủ phạm.

Nk, với sự giúp đõ của Paulos Yibelo, đã báo cáo lỗ hổng này với Microsoft để họ khắc phục nó.

"Microsoft Security Response Center đã tiếp nhận và xử lý vụ việc này vào tháng 11/2018", phát ngôn viên của Microsoft xác nhận. Lỗi này được xử lý bằng cách xóa bản ghi CNAME trỏ đến trường Azure của Nk.

Microsoft cũng đã thưởng cho Nk vì phát hiện này nhưng không rõ mức thưởng là bao nhiêu.

NỔI BẬT TRANG CHỦ

-

Trên tay điện thoại đầu tiên dùng chip Snapdragon 8 Gen 5, pin khủng 8.300mAh kèm màn hình 165Hz hiếm hoi, giá giật mình!

OnePlus Ace 6T là chiếc smartphone đầu tiên trên thế giới dùng chip Snapdragon 8 Gen 5 (không phải bản Elite), cho hiệu năng mạnh mẽ trong phân khúc tầm trung.

-

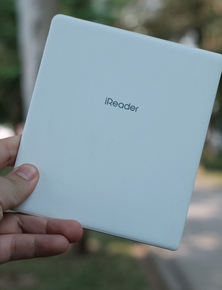

iReader Ocean 5C: Máy đọc sách e-ink màu tầm trung dành cho những người hay fomo