Khai thác lỗ hổng trên phần mềm rTorrent, cho đến nay các hacker đã kiếm được 3.900 USD

Dù cách khai thác lỗ hổng này rất nguy hiểm khi không cần đến sự can thiệp của người dùng, nhưng cho đến nay số tiền hacker đào được vẫn còn khá khiêm tốn.

Vào ngày thứ Năm tuần trước, các nhà nghiên cứu cho biết, đến nay, những kẻ tấn công đã tạo ra được 3.900 USD từ các chiến dịch khai thác ứng dụng nổi tiếng rTorrent để ngầm cài đặt phần mềm chạy máy đào tiền ảo trên những máy tính chạy trên các hệ điều hành như Unix.

Đối với nhà nghiên cứu thuộc dự án Project Zero của Google, Tavis Ormandy, các lỗ hổng do cách cấu hình này tương tự ở một số điểm với những lỗ hổng từng xuất hiện trên các ứng dụng BitTorrent như Transmission và uTorrent.

Phần minh chứng cho các cuộc tấn công (Proof of Concept) được Ormandy phát triển để khai thác các điểm yếu trong giao diện chương trình JSON-RPC, vốn cho phép các trang web có người dùng truy cập có thể tải xuống và kiểm soát các phím chức năng quan trọng khác. Phần minh chứng của Ormandy cho thấy, các trang web độc hại có thể lạm dụng giao diện để chạy các đoạn code độc hại trên những chiếc máy tính dễ bị tấn công.

Các cuộc tấn công nhắm vào rTorrent đang khai thác XML-RPC, một giao diện rTorrent sử dụng HTTP và công cụ XML mạnh mẽ hơn để nhận dữ liệu vào từ các máy tính điều khiển từ xa. rTorrent không đòi hỏi việc xác nhận từ XML-RPC. Tồi tệ hơn, thậm chí giao diện có thể thực thi lệnh shell command trực tiếp trên hệ điều hành mà rTorrent đang chạy trên đó.

Các nhà nghiên cứu tại hãng bảo mật F5 ở Seattle cho biết trên blog rằng, những kẻ tấn công đang quét trên Internet để tìm ra những máy tính chạy ứng dụng rTorrent và sau đó khai thác lỗ hổng trên đó để cài đặt phần mềm đào đồng tiền mã hóa Monero.

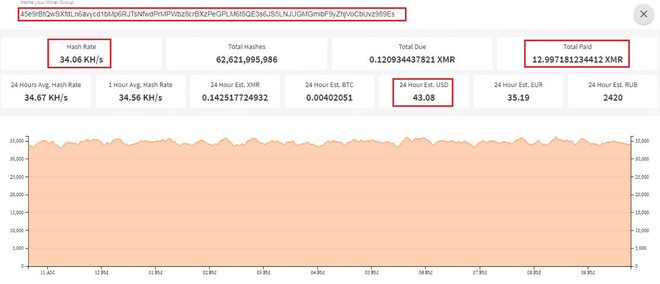

Tại thời điểm của bài đăng trên blog này, tổng cộng các ví điện tử của kẻ tấn công đã có khoảng 3.900 USD. Với tốc độ hiện tại của chúng, những kẻ tấn công đang tạo ra khoảng 43 USD mỗi ngày. Đây quả là con số quá khiêm tốn nếu so với một nhóm đào trộm tiền mã hóa khác khi các nhà nghiên cứu cho rằng số tiền nhóm này kiếm được lên tới 3,4 triệu USD.

Không cần đến sự tác động của người dùng

Kịch bản cuộc tấn công nhắm vào rTorrent nguy hiểm hơn so với uTorrent và Transmission bởi vì những kẻ tấn công có thể khai thác ứng dụng rTorrent mà không cần có sự can thiệp của người dùng. Ngược lại, các lỗ hổng trên uTorrent và Transmission chỉ có thể bị khai thác bằng những trang web người dùng thường xuyên truy cập.

Cách khai thác của Ormandy sử dụng một kỹ thuật có tên là phục hồi lại DNS (Domain Name System rebinding) để tạo ra một tên miền Internet không đáng tin, được phân giải về địa chỉ IP nằm trên máy tính đang chạy ứng dụng BitTorrent có lỗ hổng.

Hãng F5 nhấn mạnh rằng, nhà phát triển của rTorrent đã “đề nghị rõ ràng không sử dụng chức năng RPC qua các socket TCP.” Điều này chỉ ra rằng giao diện dễ bị tổn thương XML-RPC không được bật theo mặc định. Nhiều người dùng BitTorrent nhận thấy giao diện này rất hữu ích và giả sử rằng chúng chỉ có thể bị điều khiển bởi ai đó truy cập trực tiếp vào máy tính đang chạy.

Do nó dễ bị tác động bằng cuộc tấn công Phục hồi DNS hoặc các kỹ thuật hack khác làm vô hiệu giả định này, ít nhất là vì giao diện đó thiếu việc xác thực mật khẩu hoặc các biện pháp bảo mật sâu khác, hoặc bởi vì chúng không được nhà phát triển cung cấp hay người dùng cuối cho phép.

Malware khai thác trên không chỉ chạy phần mềm đào tiền mã hóa gây tiêu tốn điện năng và sức mạnh điện toán. Nó còn quét các máy tính nhiễm malware để tìm kiếm các “thợ mỏ” đối địch, và nếu tìm thấy, nó sẽ nỗ lực loại bỏ đối thủ. Tại thời điểm này, malware trên chỉ bị phát hiện bởi ba trong số 59 nhà cung cấp phần mềm diệt virus hàng đầu. Con số đó sẽ sớm thay đổi trong thời gian tới.

Trong một email gửi tới sau khi bài đăng trên blog được công bố, nhà phát triển rTorrent, Jari Sundell cho biết:

“Sẽ không có bản vá nào vì lỗ hổng này là do việc thiếu kiến thức về những gì sẽ bị phơi bày khi chức năng RPC được bật, thay vì một lỗ hổng có thể sửa chữa được trong phần code. Theo quan điểm của tôi, cần luôn giả định rằng người dùng sẽ phải đảm bảo họ đã xử lý việc hạn chế truy cập một cách chính xác.”

“Không có “hành vi mặc định” nào trong rTorrent để bật RPC cả, và việc sử dụng các socket Unix cho RPC là những gì tôi khuyến khích.”

“Sai sót trong trường hợp này có lẽ là vì tôi đã tạo ra một phần mềm rất linh hoạt, nhưng chưa hướng dẫn đủ tốt để người dùng thông thường hiểu được tất cả cạm bẫy có thể gặp phải.”

Những người dùng rTorrent nên kiểm tra lại máy tính của mình một cách cẩn thận để biết các dấu hiệu nhiễm malware, bao gồm cả lượng băng thông và sức mạnh điện toán đang được tiêu thụ. Người dùng rTorrent cũng nên đảm bảo rằng họ đang làm theo lời khuyên của Sundell. Những người đang chạy các ứng dụng BitTorrent khác cũng nên thận trọng với giao diện RPC và tắt chúng khi nào có thể.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

-

10 dấu ấn lịch sử định hình lĩnh vực công nghệ năm 2025, cho thấy Việt Nam sẵn sàng bước vào kỷ nguyên vươn mình

Trong một năm "bản lề" đầy sôi động, chúng ta đã thấy những đạo luật tiên phong ra đời, những dòng chip "Make by Vietnam" đầu tiên thành hình và những kỳ tích y khoa lay động trái tim nhân loại.

-

Lại có chuột không dây mới "ngon - bổ - rẻ": Thiết kế cao cấp, có cả con lăn ngang, pin 70 ngày, giá sale Tết chỉ hơn 400.000 đồng