Malware nguy hiểm có khả năng ngắt truy cập internet lây lan tới hơn 500.000 router gia đình trên toàn cầu

Đáng sợ hơn khi người tiêu dùng phổ thông gần như không thể nhận ra router của mình có bị nhiễm malware này hay không.

- Nhiều chuyên gia bảo mật và người dùng bị sốc, khi phát hiện trình duyệt Chrome quét dữ liệu trong máy tính để tiêu diệt malware

- 500.000 người có thể đã dính malware sau khi tải các ứng dụng quét mã QR từ Google Play

- Các nhà nghiên cứu tin rằng người ngoài hành tinh có thể gửi malware và tiêu diệt nhân loại

Thứ Ba vừa qua, các nhà nghiên cứu tại Cisco vừa lên tiếng cảnh báo về mối đe dọa của một malware độc hại mới. Mã độc này có thể đã lây nhiễm cho hơn 500.000 router dùng trong các hộ gia đình và các văn phòng trên toàn thế giới, và các hacker có thể sử dụng nó để thu thập thông tin, phát động các cuộc tấn công hay phá hủy vĩnh viễn các thiết bị chỉ với một câu lệnh.

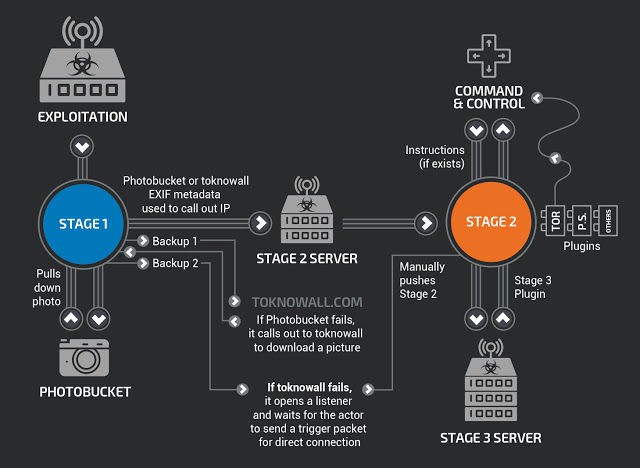

Theo các nhà nghiên cứu, mã độc đáng sợ này có tên VPNFilter, là một malware đa tầng, có cấu trúc module, hoạt động trên các router phổ thông do Linksys, MikroTik, Netgear, TP-Link sản xuất, và trên các thiết bị lưu trữ gắn vào mạng lưới từ QNAP. Đây là một trong số ít các malware trên các thiết bị Internet of Things có thể sống sót qua việc khởi động lại.

Theo giám sát của các nhà nghiên cứu Cisco từ nhiều tháng nay, việc lây nhiễm có thể bắt đầu từ 2016 và lan ra ít nhất ở 54 quốc gia, nhưng đến nay nó đã bắt đầu chậm lại. Tuy nhiên, các cuộc tấn công đã gia tăng mạnh trở lại trong ba tuần qua, trong đó có hai cuộc tấn công lớn vào các thiết bị đặt tại Ukraine.

Sự gia tăng đột biến trở lại này cùng với những nguy hiểm tiềm tàng của malware này đã buộc Cisco phải phát hành báo cáo sớm trước khi nghiên cứu được hoàn tất.

Các module độc hại đi kèm VPNFilter có thể thu thập thông tin đăng nhập, kiểm soát và chặn bắt băng thông dữ liệu. Malware cũng cho phép những kẻ tấn công có thể giấu mình bằng cách sử dụng các thiết bị bị lây nhiễm như các điểm nondescript (các điểm khó mô tả) khi kết nối tới mục tiêu cuối cùng.

Các nhà nghiên cứu cũng cho biết rằng, có ít nhất một vài malware còn bao gồm một câu lệnh có thể vô hiệu hóa vĩnh viễn thiết bị. Điều này sẽ cho phép những kẻ tấn công tắt truy cập internet của hàng trăm nghìn người trên toàn cầu, hoặc trong các khu vực xác định, tùy thuộc vào mục tiêu của cuộc tấn công.

Báo cáo của Cisco cho biết. “Trong phần lớn các trường hợp, các nạn nhân không phát hiện hành vi này, khi nó đòi hỏi các khả năng kỹ thuật, biết cách và các công cụ mà người tiêu dùng thường không có. Chúng tôi lo ngại sâu sắc về khả năng này, và nó là một trong những nguyên nhân thúc đẩy chúng tôi âm thầm nghiên cứu về mối đe dọa này vài tháng qua.”

Khó lòng ngăn chặn

Báo cáo này cho thấy mối đe dọa này thực sự đáng lo ngại khi các router và các thiết bị NAS thường không có chống virus hay tường lửa khi kết nối trực tiếp với internet. Trong khi các nhà nghiên cứu không biết chính xác cách thức lây nhiễm cho các thiết bị này, hầu hết tất cả các mục tiêu đó đều đã bị công khai cách thức khai thác hoặc thông tin đăng nhập mặc định, làm cho việc xâm nhập trở nên dễ dàng hơn.

Thứ Tư vừa qua, hãng cung cấp phần mềm chống virus Symantec đã phát hành báo cáo của riêng mình và xác định các thiết bị dưới đây có thể bị tấn công:

- Linksys E1200, Linksys E2500, Linksys WRVS4400N.

- MikroTik RouterOS cho các router Cloud Core: phiên bản 1016, 1036, và 1072.

- Netgear DGN2200, Netgear R6400, Netgear R7000, Netgear R8000, Netgear WNR1000, Netgear WNR2000.

- QNAP TS251, QNAP TS439 Pro, các thiết bị NAS khác của QNAP chạy phần mềm QTS.

- TP-Link R600VPN.

Khi không có cách dễ dàng nào để xác định xem liệu router có bị nhiễm malware hay không, cả Cisco và Symantec đều khuyến cáo người dùng của bất kỳ thiết bị nào trên đây nên thực hiện factory reset – khôi phục về cài đặt gốc. Quá trình này thường được thực hiện bằng cách giữ một nút bấm ở phía sau từ 5 đến 10 giây.

Sau khi khôi phục lại cài đặt gốc, người dùng sẽ phải thiết lập lại các cấu hình lưu trữ trong thiết bị. Vì đây là một malware đa tầng, với mỗi tầng có (multi-stage) có cách thức tấn công và khả năng duy trì trên thiết bị khác nhau, nên báo cáo của Symantec cho biết, tối thiểu người dùng nên khởi động lại thiết bị của mình để ngăn chặn stage 2 và 3 của malware khởi chạy, ít nhất cho đến khi stage 1 cài đặt lại chúng.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

-

Một lập trình viên cho AI trồng cà chua: Thí nghiệm nghe vui tai nhưng không hề đùa!

Thí nghiệm của một lập trình viên Mỹ đang được chú ý vì không "khoe AI làm nông nghiệp", mà dùng việc trồng cà chua để kiểm tra giới hạn thật sự của các AI agent hoạt động dài hạn trong thế giới vật lý.

-

Redditor Mỹ hé lộ góc khuất nghề giao hàng, shipper và người dùng Việt cũng gật gù thấy “quen quá”