Hiểu về các chuẩn bảo mật WiFi để sử dụng an toàn

WEP, WPA, và WPA2 - những chuẩn bảo mật WiFi mà chúng ta thường gặp, nhưng đâu là chuẩn an toàn nhất.

Ngày nay, khi mà WiFi đã trở nên quá phổ biến thì việc bảo mật cho mạng không dây này trở thành một trong những điều vô cùng cần thiết. WiFi không an toàn tạo điều kiện cho hacker đánh cắp dễ dàng dữ liệu, các thông tin cá nhân (số tài khoản ngân hàng, các tài khoản trực tuyến...). Xa hơn, chúng có thể lợi dụng để cài cắm virus, biến máy tính bạn trở thành 1 zombie nhằm thực hiện các cuộc tấn công DDoS mà 1 ví dụ về hậu quả là hàng loạt website tại Việt Nam bị tê liệt thời gian qua.

>> Cẩn thận với các mánh hack wifi lan truyền trên mạng

Trước đây chúng ta đã biết cách để bảo vệ an toàn cho hệ thống mạng của mình. Và trong số những phương pháp bảo mật thì những thuật ngữ bạn thường gặp nhất chắc chắn là WEP, WPA, và WPA2. Về điểm chung, đây là các chuẩn mã hóa không dây được dùng để bảo vệ mạng WiFi. Thế nhưng đâu là sự khác biệt giữa các chuẩn này? Đâu là chuẩn an toàn mà bạn nên sử dụng?. Hẳn bạn từng được khuyên là sử dụng chuẩn WPA2 để đảm bảo an toàn hơn nhưng có lẽ không ít người biết vì sao lại thế? Bài viết dưới đây sẽ giúp bạn hiểu điều đó.

WEP

Kể từ cuối những năm 1990, các thuật toán bảo mật WiFi đã trải qua nhiều lần nâng cấp trong đó các thuật toán mới hoặc thay thế hoặc nâng cao khả năng bảo mật cho mạng không dây này. Chuẩn WEP (Wired Equivalent Privacy) là thuật toán được sử dụng rộng rãi nhất trên thế giới trong thời kì đầu của WiFi. Thậm chí ngày nay, khi bạn mở trang thiết lập bảo mật cho router của mình, WEP cũng là cái tên xuất hiện đầu tiên trong danh sách các chuẩn bảo mật hiện ra để bạn chọn lựa.

WEP được công nhận là một chuẩn bảo mật WiFi vào tháng 9 năm 1999. Phiên bản đầu tiên của WEP được đánh giá là không an toàn do thời điểm này, Mỹ hạn chế việc phổ biến các công nghệ mật mã đã bắt buộc các nhà sản xuất phải sử dụng mã hóa 64-bit (một chuẩn mã hóa kém an toàn) cho thiết bị của mình. Khi các lệnh cấm được gỡ bỏ, WEP được nâng cấp lên chuẩn 128-bit và sau đó, dù chuẩn 256-bit được giới thiệu nhưng 128-bit vẫn là một trong các chuẩn phổ biến nhất.

WEP mặc dù qua nhiều lần được sửa đổi thuật toán, tăng kí tự yêu cầu nhưng theo thời gian, hàng loạt lỗ hổng nghiêm trọng của nó đã bị phơi bày khi mà sức mạnh điện toán ngày càng mạnh lên và hacker có thể dễ dàng bẻ khóa chúng. Điển hình nhất là vào năm 2005, FBI đã công khai tuyên bố rằng họ có thể thâm nhập vào các mạng WiFi dùng mật khẩu WEP bằng một phần mềm miễn phí. Và trước đó 1 năm, tổ chức liên minh WiFi (WiFi Alliance) đã chính thức tuyên bố ngừng phát triển WEP.

Wi-Fi Protected Access (WPA)

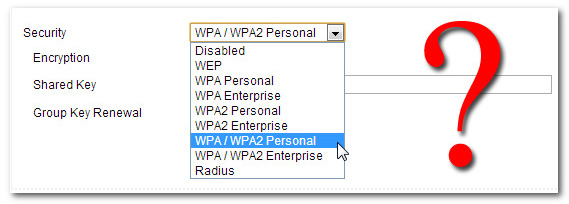

WiFi Protected Access là một chuẩn do liên minh WiFi (WiFi Alliance) đưa ra nhằm thay thế cho WEP. Chuẩn này chính thức được áp dụng vào năm 2003, một năm trước khi WEP được cho "nghỉ hưu". Cấu hình WPA phổ biến nhất là WPA-PSK (Pre-Shared Key). WPA sử dụng mã hóa 256-bit giúp tăng tính bảo mật lên rất nhiều so với 64-bit và 128-bit của WEP.

Một trong những yếu tố giúp WPA bảo mật tốt hơn là nó có khả năng kiểm tra tính toàn vẹn của gói tin (message integrity check) - tính năng giúp kiểm tra xem liệu hacker có thu thập hay thay đổi gói tin truyền qua lại giữa điểm truy cập và thiết bị dùng WiFi hay không; và Temporal Key Integrity Protocol (TKIP), hệ thống kí tự cho từng gói, an toàn hơn rất nhiều so với kí tự cố định của WEP. TKIP sau đó được thay thế bằng Advanced Encryption Standard (AES).

Mặc dù đã có nhiều cải tiến so với WEP nhưng "bóng ma" của người tiền nhiệm một lần nữa lại ám ảnh WPA. Nguyên nhân nằm ở TKIP, một thành phần chủ chốt của thuật toán mã hóa này. Liên minh WiFi đã thiết kế để có thể nâng cấp lên TKIP từ phiên bản firmware của WEP và hacker có thể lợi dụng các điểm yếu của WEP để hack vào thành phần này từ đó hack vào mạng WPA. Cũng giống như WEP, các tổ chức về bảo mật đã chứng minh điểm yếu của WPA thông qua một loạt thử nghiệm. Một điểm thú vị là các phương thức phổ biến nhất để hack WPA không phải là những cuộc tấn công trực tiếp vào thuật toán này, mà thông qua 1 hệ thống bổ sung được phát hành cùng WPA là WiFi Protected Setup (WPS - một hệ thống giúp liên kết thiết bị với các điểm truy cập 1 cách dễ dàng).

Wi-Fi Protected Access II (WPA2)

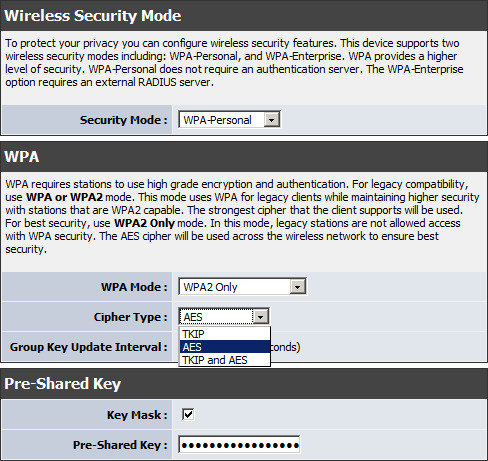

Đến năm 2006, WPA được thay thế bằng chuẩn mới là WPA2. Những thay đổi đáng kể nhất của WPA2 so với người tiền nhiệm của nó là WPA2 sử dụng 1 thành phần mới thay thế cho TKIP là có tên CCMP; đồng WPA2 yêu cầu phải sử dụng thuật toán AES. Có thể nói rằng chuẩn WPA2 mới nhất này đã tăng khả năng bảo mật của router WiFi lên cao nhất từ trước tới nay mặc dù nó vẫn còn 1 số lỗ hổng hơi khó hiểu. Tuy nhiên bạn có thể hình dung về lỗ hổng này là nó yêu cầu hacker phải có quyền truy cập được vào mạng WiFi trước sau đó chúng mới có thể tiến hành hack được vào các client khác trong cùng mạng. Bởi thế, WPA2 có thể coi là chuẩn an toàn cho mạng WiFi gia đình và với lỗ hổng trên, hacker chỉ có thể thâm nhập được vào mạng WiFi của các doanh nghiệp (với rất nhiều thiết bị kết nối) mà thôi.

Ngoài ra, bạn nên lưu ý tắt tính năng WPS, hệ thống dễ bị tấn công trong WPA và vẫn còn được lưu lại trong WPA2 nhằm tránh các nguy cơ bị tấn công, mặc dù việc hack vào hệ thống này yêu cầu hacker phải mất từ 2 đến 14 tiếng thông qua một hệ thống máy tính có năng lực tính toán cao. Bên cạnh đó, việc flash firmware (sử dụng một bản firmware ngoài, không phải do nhà sản xuất router cung cấp) không hỗ trợ WPS sẽ giúp cho WiFi của bạn được đảm bảo an toàn tuyệt đối.

Để tóm tắt lại, dưới đây là danh sách các chuẩn bảo mật WiFi có độ bảo mật từ tốt nhất đến kém nhất (các chuẩn WiFi này đều được hỗ trợ trên các router từ năm 2006 trở lại đây):

- WPA2 AES

- WPA AES

- WPA TKIP/AES (TKIP đóng vai trò là phương án dự phòng)

- WPA TKIP

- WEP

- Mạng không khóa mã (Open)

Cách lý tưởng nhất để bảo vệ WiFi chính là vô hiệu hóa Wi-Fi Protected Setup (WPS) và thiết lập router sang chuẩn WPA2 AES. Việc chọn chuẩn WEP để bảo mật cho router là một điều ngờ nghệch và rõ ràng bạn không bao giờ nên làm điều đó. Nó giống như việc bạn dựng 1 hàng rào quanh nhà để đánh dấu "lãnh thổ" của mình nhưng bất kì kẻ nào muốn xâm nhập đều có thể dễ dàng trèo qua đó.

Tham khảo: Howtogeek.com

NỔI BẬT TRANG CHỦ

Tại sao nhân loại lại cần đến máy tính lượng tử, chúng được dùng để làm gì?

Điện toán lượng tử hiện tại vẫn còn cách xa khả năng ứng dụng rộng rãi, nhưng tiềm năng mà nó mang lại là không thể phủ nhận.

Huawei xác nhận ra mắt Mate 70: Dòng smartphone đầu tiên "đoạt tuyệt" hoàn toàn với Android