Một công ty bất ngờ công bố 13 lỗ hổng bảo mật trên chip AMD, nhưng cuối cùng lại bị "bóc phốt"

13 lỗ hổng bảo mật này được công bố nhằm phục vụ một mục đích chính: hạ giá cổ phiếu của AMD xuống càng thấp càng tốt, từ đó kiếm lời thông qua hành động bán khống cổ phiếu.

- Biểu đồ phát triển sản phẩm tới năm 2020 của AMD tiết lộ người kế nhiệm của Ryren và Threadripper

- AMD Ryzen APU Raven Ridge: Bộ vi xử lý có card đồ họa tích hợp mạnh nhất thế giới!

- Rò rỉ thông số của dòng CPU Ryzen "Pinnacle Ridge" sắp được AMD ra mắt: Ryzen 7 2700X yếu hơn 7.7% so với i7-8700K của Intel

- AMD chính thức ra mắt APU Ryzen 3 2200G và Ryzen 5 2400G tại thị trường Việt Nam: sử dụng tiến trình 14nm+, hiệu năng mạnh mẽ hơn, giá mềm cho người dùng phổ thông

- Bất chấp sức ép từ AMD, Nvidia sẽ không vội vàng trình làng thế hệ GPU tiếp theo tại sự kiện GDC và GTC sắp tới

Sáng sớm ngày 14/03/2018, trên mạng Internet bất ngờ xuất hiện một bản báo cáo đăng tải 13 lỗ hổng bảo mật trong CPU của AMD, với mức độ nghiêm trọng ngang ngửa lỗ hổng Spectre hồi đầu tháng 1. Theo bản báo cáo, 13 lỗ hổng này ảnh hưởng nghiêm trọng tới các bộ vi xử lý của AMD, trong đó bao gồm cả những chiếc CPU Ryzen mới nhất của hãng.

Bản báo cáo nói trên được thực hiện bởi CTS-Labs, một cơ quan bảo mật đến từ Israel. Bên cạnh đó, cơ quan này thậm chí còn lập hẳn một trang web mang tên amdflaws.com để đăng tải những thông tin liên quan đến các lỗ hổng bảo mật này.

Thông tin về 13 lỗ hổng bảo mật này, suýt chút nữa đã gây ảnh hưởng nghiêm trọng đối với AMD, giống như những gì mà lỗ hổng bảo mật Spectre và Meltdown đã gây ra cho Intel hồi đầu năm. Thậm chí, thiệt hại mà AMD gặp phải có lẽ sẽ còn lớn hơn Intel rất nhiều - với số lượng lỗ hổng nghiêm trọng nhiều đến như vậy.

May mắn cho AMD, rất nhiều chuyên gia trong ngành đã nhanh chóng phát hiện ra những điểm bất thường trong bản báo cáo này, và đưa ra kết luận rằng CTS-Labs đang cố tình nói quá về mức độ nghiêm trọng của những lỗ hổng này nhằm phục vụ mưu đồ bất chính. Bên cạnh đó, cộng đồng mạng cũng nhanh chóng đặt dấu hỏi lớn về mức độ đáng tin cậy của CTS-Labs, khi họ tìm ra được một số bằng chứng cho thấy nhiều khả năng đây chỉ là một "công ty ma" mà thôi.

Vấn đề đầu tiên của CTS-Labs, đó là việc tuổi đời của công ty này có vẻ rất ngắn - khi mà tên miền CTS-Labs.com được đăng ký vào ngày 25/06/2017, trong khi tên miền AMDFlaws.com mới chỉ được đăng ký vào ngày 22/02/2018. Video đầu tiên trên kênh youtube của hãng này thì mới chỉ được tải lên cách đây vài ngày.

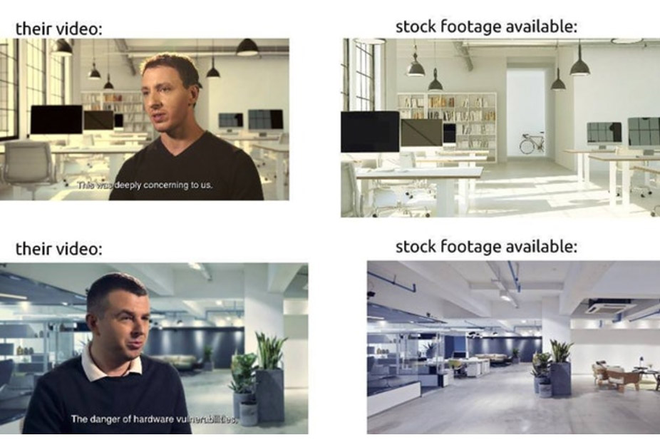

Bên cạnh đó, vấn đề tiếp theo nằm ở đoạn video phỏng vấn các thành viên của CTS-Labs về 13 lỗ hổng trong CPU AMD, được thực hiện tại nơi gọi là "văn phòng" của công ty này. Bởi lẽ, văn phòng trong đoạn video của CTS-Labs hoàn toàn không tồn tại, mà được dựng lên thông qua CGI:

Vấn đề trong Video của CTS-Labs ngay lập tức bị các thành viên trong Reddit nhìn ra. Có vẻ như bọn họ đã dựng lên "văn phòng" này bằng cách thay nền phông xanh.

Bên cạnh đó, trong đoạn video được CTS-Labs đăng tải, hoàn toàn không thấy xuất hiện bóng dáng của bất cứ nhân viên nào khác, ngoại trừ 3 người được phỏng vấn. Cùng với đó, trước vụ việc sáng nay, hoàn toàn không có bất cứ thông tin nào về bất cứ hoạt động nào của công ty này, và điều này khiến cho càng nhiều người nghi ngờ hơn về xuất thân của CTS-Labs.

Tất nhiên, những thông tin trên là chưa đủ để đánh giá rằng CTS-Labs có ý đồ bất chính, cho đến khi xuất hiện tiếp bản báo cáo chi tiết được thực hiện bởi một công ty nghiên cứu có tên "Viceroy Research". Bản báo cáo chi tiết này có độ dài 33 trang, được thực hiện chỉ trong vỏn vẹn 2 tiếng 50 phút sau khi lỗ hổng được công bố, với tên gọi vô cùng cực đoan: "Bản cáo phó dành cho AMD" (AMD: The Obituary).

Việc hoàn thiện và đăng tải một bản báo cáo dài 33 trang chỉ trong vòng chưa đầy 3 tiếng không phải là chuyện không thể, tuy nhiên mức độ chi tiết của bản báo cáo này khiến cho rất nhiều người phải cảm thấy hoài nghi, nếu như Viceroy Research (VR) và CTS-Labs hoàn toàn không có mối quan hệ nào với nhau. Lời giải thích hợp lý hơn trong trường hợp này là VR đã biết trước về việc CTS-Labs sẽ công bố 13 lỗ hổng bảo mật kể trên, và chuẩn bị sẵn bản báo cáo từ trước. Thậm chí, có lẽ sẽ chẳng ai ngạc nhiên nếu như CTS-Labs thực chất chỉ là một công ty ma được VR dựng nên để phục vụ cho ý đồ bất chính của mình.

Vậy ý đồ bất chính của VR là gì? Đó là kiếm lời thông qua các hành vi bán khống cổ phiếu (Giải thích đơn giản thì bán khống là việc vay cổ phiếu của một công ty rồi bán cho người khác ngay, sau đó sẽ hưởng lợi từ chênh lệch giá cổ phiếu ở thời điểm trả lại tiền cho công ty đó. Nếu giá cổ phiếu giảm ở thời điểm trả lại tiền, thì người bán khống cổ phiếu sẽ có lãi). Cái tên Viceroy Research là từng xuất hiện một lần vào hồi đầu năm nay, khi chính công ty này đứng đằng sau bản báo cáo trong một vụ việc vào hồi đầu năm nay, cáo buộc ngân hàng Capitec là bọn "cho vay nặng lãi", đẩy giá cổ phiếu của ngân hàng này tụt hơn 20%.

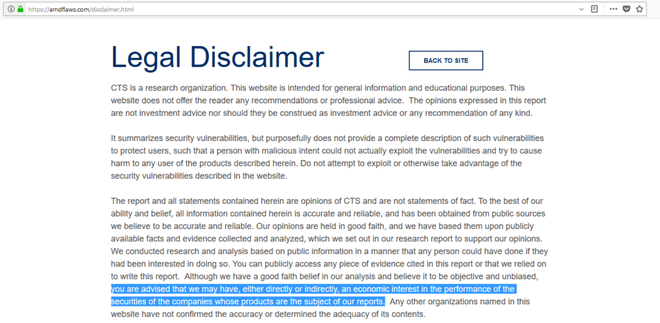

Đến đây mọi chuyện đã rõ, âm mưu của những kẻ thực hiện bản báo cáo này là khiến giá cổ phiếu của AMD sụt giảm, từ đó lặp lại một lần nữa kịch bản hồi đầu năm trong sự vụ ngân hàng Capitec. Trên thực tế, CTS-Labs còn ngang nhiên thừa nhận trên trang web thông báo lỗ hổng rằng họ "có mối quan tâm kinh tế đặc biệt đối với tình hình bảo mật của công ty được nhắc đến trong báo cáo". Trong khi đó, trong báo cáo của Viceroy Research, họ thậm chí còn nói rằng "Chúng tôi tin rằng giá trị của AMD sau vụ việc này chỉ đáng giá 0 USD, và công ty này sẽ không có lựa chọn nào khác ngoài phá sản khi đã để lọt 13 lỗ hổng bảo mật lớn đến như vậy".

"Chúng tôi có thể có mối quan tâm kinh tế đặc biệt đối với tình hình bảo mật của công ty được nhắc đến trong báo cáo"

Bản chất thực sự của báo cáo này càng trở nên rõ ràng hơn khi AMD cho biết rằng, họ chỉ được thông báo về sự tồn tại của những lỗ hổng này đúng 1 ngày trước khi CTS-Labs tung ra báo cáo lên trên mạng Internet. Trong khi đó, quy trình làm việc thông thường của các nhà nghiên cứu khi phát hiện ra lỗ hổng bảo mật là đợi 90 ngày rồi mới công bố rộng rãi các thông tin về lỗ hổng, để những lỗ hổng này có thể được vá trước khi tình hình trở nên xấu đi. Mặc dù CTS-Labs không tung ra bất cứ thông tin kỹ thuật nào hay PoC ra với đại chúng, nên những lỗ hổng này sẽ không dễ dàng bị kẻ gian lợi dụng khi chưa được vá; tuy nhiên việc làm của họ vẫn có thể coi là "thiếu đạo đức" khi tung ra những thông tin có thể gây ảnh hưởng nghiêm trọng trực tiếp đến cổ phiếu của AMD (do những lỗ hổng này chưa được vá).

Bên cạnh đó, cả CTS-Labs và Viceroy Research đều rất khôn ngoan khi nói rằng tất cả những gì họ đăng tải chỉ là ý kiến cá nhân mà thôi, từ đó từ chối tất cả những trách nhiệm pháp lý có liên quan đến những gì họ nói. Đây quả là một nước cờ thông minh, khi mà nếu những kẻ này thành công thì sẽ ăn lãi rất lớn, còn nếu thất bại thì AMD cũng sẽ khó mà có thể kiện chúng ra tòa.

Vậy những lỗ hổng này có tồn tại không? Trên thực tế là có, chỉ là chúng không hề nghiêm trọng như những gì mà CTS-Labs hay Viceroy Research nói trong báo cáo, và đương nhiên mức độ nguy hiểm của chúng còn lâu mới bằng lỗ hổng Meltdown/Spectre được công bố hồi đầu năm.

Cụ thể, nhà nghiên cứu bảo mật Dan Guido, CEO của TrailOfBits đã lên tiếng thừa nhận rằng những lỗ hổng này là có thật trên Twitter của mình:

Tuy nhiên vấn đề ở đây là mức độ nghiêm trọng của chúng đến đâu? Liệu chúng có dễ bị khai thác hay không? Câu trả lời có lẽ là không. Bởi lẽ, đây là những lỗi đã được phát hiện và hiểu rõ từ những năm 90, và là những vấn đề liên quan đến lập trình chứ không đến từ nền tảng chip:

Bên cạnh đó, có một vấn đề khác của những lỗ hổng được CTS-Labs chỉ ra, đó là nếu muốn khai thác những lỗ hổng này, tin tặc cần phải có được quyền Admin của máy. Ngay bản thân báo cáo của CTS-Labs cũng thừa nhận điều này, tuy nhiên hết sức ngắn gọn và dễ bị bỏ qua nếu không đọc kỹ. Mà vấn đề ở đây là, nếu như tin tặc đã có quyền Admin của server, thì hắn còn cần lỗ hổng làm gì nữa? Khi mà tất cả mọi thứ trong server đều đã nằm trong tay hắn rồi?

Mối đe dọa duy nhất đến từ những lỗ hổng này, đó là an ninh trong những hệ thống máy chủ ảo, trong môi trường giả lập. Tuy nhiên, hàng ngày Intel và AMD luôn phải tìm kiếm và đối phó với những lỗ hổng kiểu như vậy, và chính "quy trình 90 ngày" của giới bảo mật là thứ giúp cho các hãng này có thể vá lỗ hổng một cách êm thắm trước khi những tên tin tặc có thể lợi dụng chúng. Tuy nhiên, nếu tuân theo đúng quy trình này, thì liệu 13 lỗ hổng kể trên khi được công bố có thể khiến cộng đồng mạng dậy sóng, và gây ảnh hưởng đến giá trị cổ phiếu của một công ty hay không? Câu trả lời có lẽ là không.

Vậy thì vấn đề cuối cùng là, CTS-Labs và Viceroy Research có vi phạm pháp luật hay không? Với việc những báo cáo được công bố công khai nhưng không kèm theo các thông tin kỹ thuật hay PoC, cũng như những lỗ hổng được nhắc đến là có thật (dù mức độ nghiêm trọng đã bị nói quá lên rất nhiều), thì toàn bộ hành vi của CTS-Labs là hoàn toàn hợp pháp. "Quy trình 90 ngày" cũng chỉ là quy trình quen thuộc trong ngành bảo mật mà thôi, chứ không có bất cứ quy định pháp luật nào về chúng cả. Vậy nên, nếu có trách được điều gì về CTS-Labs và Viceroy Research, thì chỉ là những kẻ này là những kẻ thiếu đi đạo đức nghề nghiệp mà thôi.

Tham khảo wccftech

NỔI BẬT TRANG CHỦ

-

Tính năng "Quả Chuối" từng giúp Google Gemini vượt mặt ChatGPT được nâng cấp phiên bản Pro: tạo ảnh với độ chính xác gần như hoàn hảo

Thậm chí, giờ đây người dùng chỉ cần đưa bản vẽ thiết kế một căn phòng, công cụ mới của Google có thể tạo nên hình ảnh chính xác của căn phòng đó.

-

Mở hộp iPad Pro M5 11-inch Nano chính hãng: Sức mạnh của Mac trong thân máy 5.3mm, SSD siêu tốc, tương thích với phụ kiện sẵn có