Một khoản tiền dễ kiếm với một chuyên gia bảo mật, nhưng quá khó đối với FBI khi họ không thể làm được.

Nhà nghiên cứu cấp cao của Đại học Cambridge, Sergei Skorobogatov dường như đã vả một cú đau điếng vào mặt FBI (Cục điều tra Liên bang Mỹ) khi vượt qua được lớp mật khẩu của chiếc iPhone bằng bộ công cụ sao chép NAND có giá chỉ 100 USD.

Trước đó, giám đốc FBI James Corney cho biết, cơ quan này đã tổ chức một cuộc đấu thầu để tìm ra người có thể đánh bại được lớp mật khẩu khóa màn hình trên chiếc điện thoại iPhone 5c trong vụ nổ súng ở San Bernardino. Có thể xem cuộc đấu thầu này là kết quả của cuộc đấu khẩu giữa FBI và Apple, sau khi Cupertino từ chối giúp đỡ cơ quan này vượt qua lớp mật khẩu trên chiếc điện thoại. Sau đó FBI cho biết, họ đã trả cho một hãng bảo mật hơn 1 triệu USD để vượt qua lớp bảo mật này.

Trước đó, chuyên gia phân tích điện thoại Jonathan Zdziarsk đã đề ra một phương pháp nhằm đánh bại lớp mật khẩu và biện pháp kiểm soát bảo mật của iPhone, bằng cách ánh xạ chip NAND lên một thiết bị khác, để có thể xóa dữ liệu trên thiết bị sao chép đó sau mỗi lần nhập sai mật khẩu 10 lần liên tiếp.

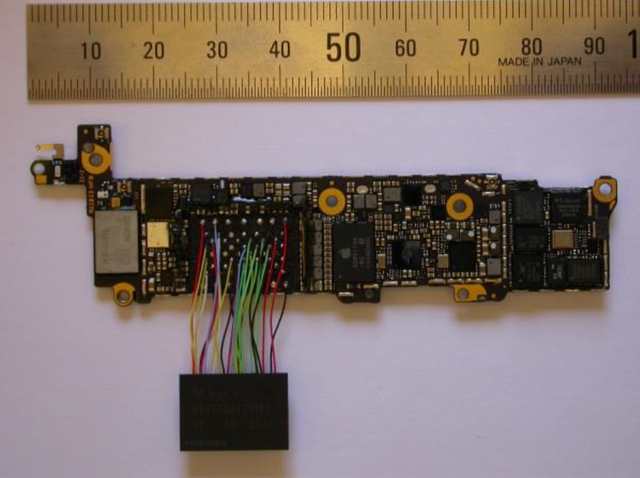

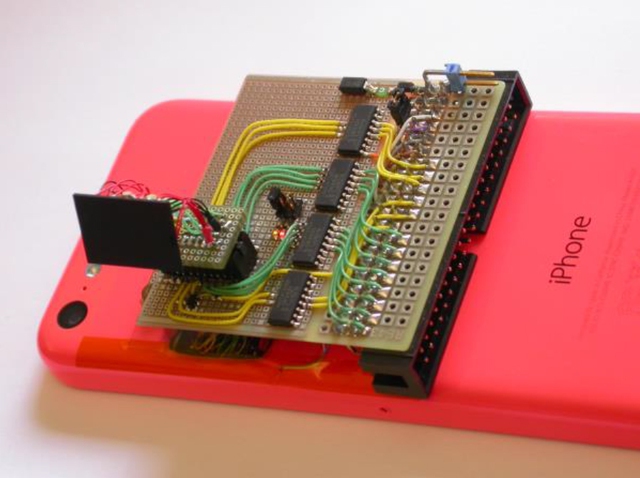

Skorobogatov đã thử chứng minh lý thuyết này bằng cách tạo ra một thiết bị mẫu từ các bộ phận có sẵn, có thể thực hiện việc ánh xạ chip NAND cho một chiếc iPhone 5c đã cập nhật, và tìm ra mật khẩu chỉ trong khoảng 24h. Nhà nghiên cứu này đã dành ra khoảng 4 tháng làm việc bán thời gian để thành công trong việc gỡ bỏ chip nhớ NAND của iPhone 5c, sao chép nó để ông có thể thực hiện các cuộc tấn công brute force nhằm phá lớp mật khẩu bảo vệ.

Ánh xạ chip NAND sang một con chip khác.

Skorobogatov cho biết công trình của mình là nguyên mẫu thiết bị đầu tiên chứng minh được, kỹ thuật ánh xạ chíp NAND hoàn toàn có thể thực hiện được, và ông cho rằng việc FBI trả số tiền lớn như vậy cho kỹ thuật này là "thiếu khôn ngoan."

"Việc xâm nhập có thể thực hiện bằng cách tháo chip NAND flash trên một chiếc điện thoại mẫu để truy cập một cách vật lý vào kết nối của nó tới bộ xử lý SoC (System-on-a-Chip) và đảo ngược từng phần giao thức thanh truyền (bus) độc quyền của nó." Ông Skorobogatov cho biết trong tài liệu của mình, mô tả cách thức thực hiện kỹ thuật này có tên, "The bumpy road towards iPhone 5c NAND mirroring".

"Quá trình này không đòi hỏi các thiết bị đắt tiền và phức tạp. Tất cả những bộ phận cần thiết đều có giá rất rẻ và có thể mua được từ các nhà phân phối đồ điện tử tại địa phương." Ông cho biết thêm. "Bằng cách thực hiện quy trình đã được mô tả trong tài liệu, việc ánh xạ phần cứng thành công có thể vượt qua được giới hạn về số lần nhập thử mật khẩu."

Thiết bị trung gian để can thiệp vào quá trình dò mật khẩu iPhone.

Ngoài ra, ông Skorobogatov cũng cho biết, cách tấn công này cũng có thể thực hiện trên chiếc iPhone bằng các phần cứng phức tạp hơn.

Ông nhận thấy Apple sử dụng các biện pháp bảo mật bất khả định (security-through-obscurity: bảo mật bằng cách che dấu các lỗ hổng trong hệ thống của mình) thay vì biện pháp bảo mật chặt chẽ hoàn toàn (fully thought through), có thể bảo vệ toàn bộ thiết bị trước các cuộc tấn công kiểu ánh xạ chip NAND flash.

Ông Skorobogatov cũng cho biết, các thiết lập của ông có thể giúp Apple và các công ty khác nhận ra các vấn đề về bảo mật cũng như về độ tin cậy phần cứng, khi ông phát hiện ra rằng một số chip NAND flash trên bảng mạch chính của iPhone 5c đã bị hỏng do thực hiện việc ghi đè lên nó quá nhiều lần.

"Điều này có thể xẩy ra bởi một lỗi trong thuật toán kéo dài tuổi thọ (wear-leveling algorithm) cho bộ nhớ Flash khi nó được cài đặt trong phần mềm." Ông cho biết thêm.

Tham khảo The Register

NỔI BẬT TRANG CHỦ

Google: Giải được bài toán 10 triệu tỷ tỷ năm chỉ trong 5 phút, chip lượng tử mới là bằng chứng về đa vũ trụ

Điều đáng ngạc nhiên hơn cả là nhiều người trên cộng đồng mạng thế giới lại đang đồng tình với kết luận của Google.

Gần 2025 rồi mà vẫn dùng USB để lưu công việc thì quả là lỗi thời