Một loại virus cửa hậu nguy hiểm ẩn nấp trong phần mềm đang được hơn 100 ngân hàng quốc tế sử dụng

Công nghệ phát triển kéo theo sự tinh vi của các loại virus. WannaCry hay chính Backdoor ShadowPad là một trong những ví dụ điển hình.

Chỉ trong 17 ngày, một loại virus cửa hậu (backdoor) cao cấp đã giúp tin tặc tấn công và kiểm soát hoàn toàn các phần mềm bản quyền kĩ thuật số. Nguy hiểm thay khi đối tượng đang sử dụng phần mềm này lại là hàng trăm ngân hàng, các công ty năng lượng và các nhà sản xuất dược phẩm. Sự việc này xảy ra vào hồi tháng 7 vừa qua.

Virus backdoor, hay còn gọi là ShadowPad đã được gài vào 5 sản phẩm được phân phối bởi NetSarang- công ty phát triển phần mềm có trụ sở tại hàn Quốc và Mỹ. Các sản phẩm độc hại này đã xuất hiện kể từ ngày 17/4- 4/8. Chúng sau đó đã bị phát hiện và được bí mật báo cáo tới các nhà nghiên cứu từ nhà cung cấp sản phẩm diệt virus Kaspersky Lab.

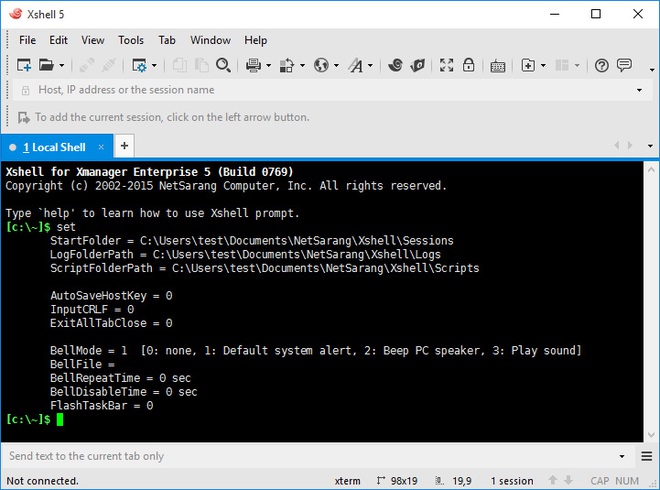

Bất cứ ai đang sử dụng năm phiên bản của NetSarang gồm Xmanager EnterPrise 5.0, Xmanager 5.0, Xshell 5.0, Xftp 5.0 hoặc Xlpd 5.0 đều ngay lập tức xem lại các thông báo từ NetSarang và Kaspersky Lab tại đây.

Vụ tấn công mới nhất của ShadowPad được thực hiện tiếp tục bằng việc sử dụng chuỗi cung ứng nhằm lây nhiễm đến toàn bộ các đối tượng có liên quan. Virus NotPetya trước đó cũng đã đánh sập nhiều hệ thống máy tính trên thế giới vào hồi tháng 6. Chúng đều có chung cách thức hoạt động đã được nâng cấp mới và được sử dụng rộng rãi ở Ukraina.

Hãy nhớ lại hai loại virus tiêu biểu cho các vụ tấn công bằng chuỗi cung ứng này là Plugx 2015 và WinNTi 2013. Cả hai đều nhắm vào các game thủ trực tuyến, đặc biệt những người dùng có tài khoản game giá trị. Chúng có khả năng tận dụng các lỗ hổng bảo mật trên trình duyệt và nhanh chóng chiếm quyền kiểm soát tài khoản của người chơi và sau đó yêu cầu tiền chuộc.

Các nhà nghiên cứu của Kaspersky Lab chia sẻ trên blog: “Với cơ hội thu thập dữ kiệu bí mật, tin tặc có thể áp dụng cách này lần nữa đối với các thành phần phần mềm được sử dụng rộng rãi khác. Thật may mắn khi NetSarang đã kịp thời phản hồi với các thông báo của chúng tôi và tung ra bản cập nhật phần mềm mới. Bản cập nhật này sẽ giúp khách hàng của họ yên tâm hơn trước hàng trăm cuộc tấn công ăn cắp dữ liệu đang hoành hành."

Đoạn mã backdoor được đặt trong một phiên bản của tệp nssock2.ddl. Tệp này đã được đăng lên trang chủ của NetSarang vào ngày 17/7 vừa qua. Theo đó các tệp tin độc hại đã được xác nhận hợp pháp và không hề bị phát hiện. Điều này chỉ xảy ra khi các nhà nghiên cứu của Kaspersky Lab thông báo với công ty về vụ giả mạo này. Trong bài phát biểu mới đây, công ty đã chính thức thừa nhận vấn đề:

“Chúng tôi xác nhận cơ sở hạ tầng của công ty đang bị phá hoại. Vì thế chúng tôi đã tạo ra một cơ sở hạ tầng hoàn toàn mới riêng biệt. Tất cả các thiết bị khi trước khi được đặt vào trong hệ thống mới này sẽ phải trải qua quá trình kiểm tra, quét bảo mật kĩ càng từng lượt một. Chính vì thế nên công ty sẽ mất nhiều thời gian để hoàn thành công việc này. Tuy nhiên chúng tôi vẫn chấp nhận vì sự an toàn của người dùng chính là thứ chúng tôi ưu tiên hàng đầu”.

Các nhà nghiên cứu của Kaspersky Lab tiếp tục phân tích:

“Module này có thể nhanh chóng trao đổi với máy chủ DNS kiểm soát và cung cấp thông tin đích cơ bản (tên miền và tên người dùng, ngày hệ thống, cấu hình mạng) tới máy chủ. Máy chủ DNS C&C sau đó sẽ gửi lại chìa khoá giải mã cho giai đoạn tiếp theo của mã. Dữ liệu trao đổi giữa mô-đun và C&C được mã hóa bằng một thuật toán độc quyền và sau đó được mã hoá bằng các ký tự Latin có thể đọc được. Mỗi gói tin cũng chứa một giá trị DWORD ma thuật được mã hóa "52 4F 4F 44" ('DOOR' nếu được đọc dưới dạng giá trị nhỏ).

Theo phân tích của chúng tôi, các mã nhúng đóng vai trò quan trọng như một nền tảng của mô đun backdoor. Nó có khả năng tải về và thực thu các mã tuỳ ý được cung cấp từ máy chủ C&C cũng như duy trì một hệ thống tập tin ảo VPS bên trong file registry. VFS và bật kì tệp bổ sung nào được tạo ra bởi mã sẽ được mã hoá và lưu trữ tại một vị trí duy nhất cho từng nạn nhân”.

Các nhà nghiên cứu cũng cho biết họ đã phát hiện ra backdoor nhờ một đối tác của Kasspersky Lab làm trong ngành tài chính. Anh đã vô tình quan sát thấy một máy tính được sử dụng để thực hiện các yêu cầu tra cứu tên miền đáng ngờ. Kết quả là họ đã tìm ra mô đun độc hại được bổ sung vào trong các sản phẩm của NetSarang.

Kể từ ngày 4/8, bất cứ người dùng nào cài đặt bản cập nhật mới sẽ được an toàn trước mối đe doạ này. Sự lây nhiễm cũng sẽ được kiểm tra và phát hiện bởi phần mềm chống virus của Kaspersky Lab. Để chắc chắn được an toàn, người dùng cần cẩn thận dành thời gian để xem xét các nhật kí trên các máy tính để biết được các dấu hiệu lây nhiễm.

Hiện vẫn chưa rõ ai là người đã tạo ra virus backdoor hay chính xác hơn là người đang phá hoại NetSarang. Theo nhận định ban đầu, nó có những điểm tương đồng với những cuộc tấn công được sử dụng trên virus WinNTi và PlugX được đề cấp ở phần đầu bài viết. Các nhà nghiên cứu đã tổng hợp lại và đưa ra nhận định chủ mưu của những cuộc tấn công này có thể là những đối tượng thuộc nhóm nói tiếng Hoa.

Các cuộc tấn công bằng chuỗi cung ứng thực sự đáng báo động bởi khả năng lan truyền cực kì nhanh của chúng. Nạn nhân là có thể là những đối tượng chỉ thực hiện cập nhật phần mềm mà họ đã sử dụng trong nhiều năm qua mà không hề làm gì khác. Vụ ShadowPad này nhấn mạnh tầm quan trọng của việc kiểm tra kĩ lưỡng hành vi mạng và sự hợp tác cùng các đối tác. Chỉ có như vậy, chúng ta mới có thể kiểm soát và phát hiện các hành vi đáng ngờ và có những phương án kịp thời trước khi quá muộn.

Tham khảo Arstechnica

NỔI BẬT TRANG CHỦ

Người Trung Quốc khoe có được GPU AI xịn nhất của NVIDIA bất chấp lệnh cấm vận của Mỹ

Chưa rõ tại sao những GPU này lại có thể xuất hiện ở Trung Quốc.

Thiết kế mới của iPhone 17 Pro được xác nhận bởi nhiều nguồn uy tín