Ngân hàng Mỹ báo động vì chiêu dùng keo dán đánh cắp tiền tại ATM: Đi rút tiền mà gặp dấu hiệu này thì dừng lại ngay!

Tài khoản của các nạn nhân bị rút cạn, hàng trăm USD không cánh mà bay. Tất cả diễn ra chóng vánh tới mức không tưởng.

- Vì sao "deepfake" dễ dàng giả mặt, giả giọng và trở thành công cụ lừa đảo hàng tỷ đồng?

- Cảnh báo hình thức lừa đảo bằng Deepfake để giả giọng, mặt người thân

- Từ cuộc gọi "con nhập viện" đến những hình thức lừa đảo không ngờ: Video call vẫn nghe được giọng nói và khuôn mặt người thân, mất ngay 75 triệu!

- Nhớ ngay 4 cách này để xác định số điện thoại lạ vừa gọi đến là ai, tiếp thị hay lừa đảo

Những khoản tiền "không cánh mà bay"

Máy rút tiền tự động (ATM) mang lại sự tiện lợi tuyệt vời, nhưng chúng cũng là mục tiêu thường trực của những tên trộm. Mới đây, các chuyên gia lên tiếng cảnh báo về một hình thức đánh cắp mới, diễn ra khi người dùng sử dụng chức năng "chạm" trên thẻ.

Cụ thể, kẻ trộm đã lợi dụng tính năng "chạm" này, kết hợp với một số loại keo dán thông thường để lấy cắp tiền của nạn nhân.

Pamela Bongiorno, một khách hàng của Chase Bank (tại New York, Mỹ) cho biết, cô đã trở thành nạn nhân khi rút tiền tại ATM của ngân hàng này.

"Tôi đã sử dụng máy ATM ở bên tay phải. Chồng tôi cũng có mặt ở đó, và có một người dàn ông khác đứng ngay sau anh ấy. Tôi cho thẻ của mình vào máy, nó không hoạt động" – Bongiorno nói.

Sau đó, người đàn ông (đề cập ở trên) đưa ra lời khuyên: "Ồ, nếu thẻ của cô có gắn chip, cô có thể dùng cách chạm thẻ".

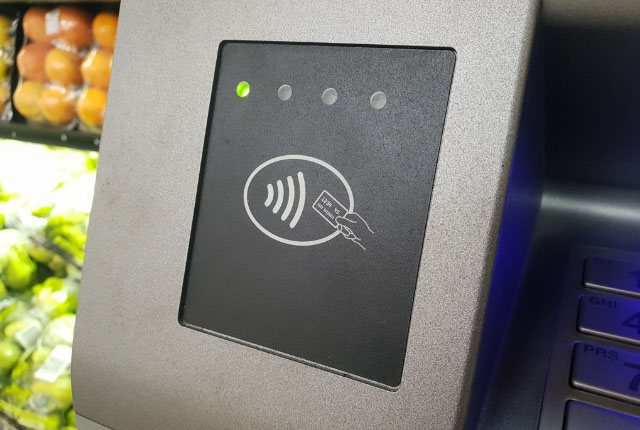

Kẻ trộm đã bôi keo dán vào đầu đọc thẻ của máy ATM, khiến nạn nhân không thể dùng thẻ theo phương thức thông thường để rút tiền (Ảnh minh họa)

Nghe theo, Bongiorno đã chạm thẻ của mình vào đầu đọc, lần này chiếc thẻ đã hoạt động bình thường. Cô nhận tiền, cảm ơn người đàn ông lạ mặt rồi rời đi.

Thế nhưng, sáng ngày hôm sau, khi Bongiorno kiểm tra lại tài khoản của mình, một điều đáng sợ đã xảy ra. Tài khoản của cô đã ghi nhận thêm 3 giao dịch rút tiền nữa, với tổng số tiền lên tới 940 USD (khoảng hơn 22 triệu đồng).

Kẻ gian lợi dụng tính năng 'chạm' của thẻ để đánh cắp tiền của nạn nhân (Ảnh minh họa)

Chuyện tương tự cũng xảy ra với Rob Bell tại cùng máy rút tiền ATM. Khi đầu đọc thẻ không hoạt động, một người tiến đến và nói với anh: "Dường như có vấn đề với khe cắm thẻ, chắc anh phải dùng tới tính năng chạm thôi".

Thấy có lý, Bell chạm thẻ, lấy tiền mặt và rời đi, sau đó anh phát hiện tài khoản của mình đã bị rút cạn. 560 USD (tương đương hơn 13 triệu đồng) đã "không cánh mà bay".

Justin Sindelar, một nạn nhân khác của chiêu trò đánh cắp tiền này, cũng phát hiện tài khoản của mình có thêm tới 5 lượt rút tiền liên tiếp. 960 USD (gần 23 triệu đồng) đã hoàn toàn biến mất.

Sau khi báo cảnh sát, các nạn nhân được thông báo rằng, những kẻ trộm này đã thực hiện chiêu trò của chúng bằng keo dán. Chúng bôi keo dán vào đầu đọc thẻ của máy ATM, khiến nạn nhân không thể dùng thẻ theo phương thức thông thường để rút tiền. Điều đó khiến họ phải chuyển sang sử dụng tính năng "chạm".

Hãy dùng tay che các nút bấm khi nhập mã PIN (Ảnh minh họa)

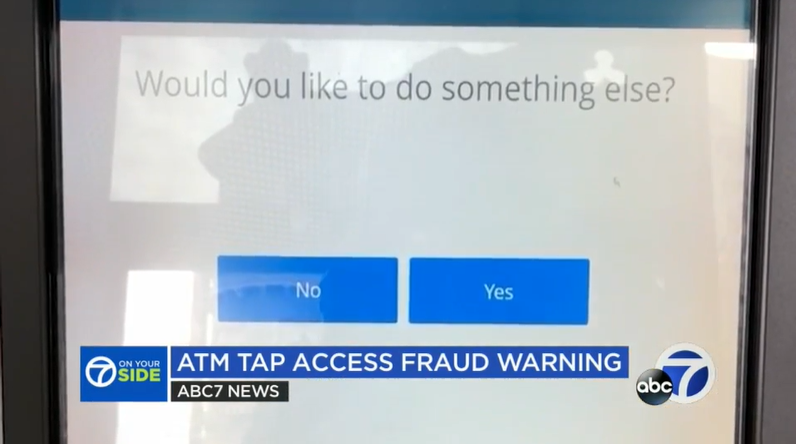

Đáng lưu ý, với tài khoản của Chase Bank, sau khi thực hiện thao tác chạm và tiến hành giao dịch rút tiền, khách hàng cần đăng xuất khỏi tài khoản. Nếu không, tài khoản của họ vẫn sẽ tiếp tục mở trong một quãng thời gian nhất định, cho phép tiến hành thêm một số giao dịch. Nhiều khách hàng không biết điều đó.

Những tên trộm sẽ đợi nạn nhân rời đi rồi lợi dụng thời gian thẻ vẫn mở để tiếp tục rút tiền từ tài khoản của họ.

Tuy nhiên, còn một điều đáng lưu ý khác. Chase Bank cho biết, mọi giao dịch của ngân hàng đều yêu cầu khách hàng nhập mã PIN. Do vậy, trong 3 trường hợp trên, những tên trộm dường như còn chụp được cả mã PIN của khách hàng.

Hình thức đánh cắp tiền trên mặc dù mới được ghi nhận ở Chase Bank và chưa phổ biến trên diện rộng nhưng từ vụ việc đáng báo động này, các chuyên gia khuyến cáo người dùng nên thận trong khi rút tiền ở ATM, hãy luôn che bàn phím khi nhập mã PIN và đảm bảo đã đăng xuất tài khoản trước khi rời đi.

Cần đăng xuất tài khoản sau khi hoàn tất giao dịch (Ảnh: ABC News)

Tính năng tiện lợi, nhưng vẫn phải thận trọng

Tính nặng chạm để rút tiền/thanh toán rất tiện lợi. Tuy nhiên, bên cạnh vụ việc của Chase Bank, trong thời gian qua cũng xuất hiện thêm một số báo cáo cho thấy kẻ gian lợi dụng tính năng này để chiếm đoạt tiền của người dùng.

Cụ thể, cách đây không lâu, công ty an ninh mạng Kaspersky đã phát hiện ra biến thể mới của phần mềm độc hại Prilex, cho phép chặn các giao dịch không tiếp xúc (NFC) trên hệ thống thanh toán PoS.

Khi cuộc tấn công diễn ra, sẽ có một thông báo cho biết, đã có "lỗi không tiếp xúc" trên hệ thống PoS, người mua hàng không thể chạm thẻ nữa, mà phải chuyển sang hình thức nhét hoặc quẹt thẻ. Một khi nạn nhân rơi vào tình huống này, Prilex có thể thu thập tất cả dữ liệu từ giao dịch.

Với thông tin chi tiết về thẻ tín dụng của nạn nhân trong tay, nhóm tội phạm mạng đứng sau Prilex có thể thực hiện hành vi gian lận thẻ tín dụng hoặc thậm chí cố gắng đánh cắp danh tính của chủ thẻ.

Để hạn chế rủi ro từ phần mềm độc hại Prilex, bạn cần hết sức cẩn thận khi thấy thông báo "lỗi không tiếp xúc" trong quá trình thanh toán. Khi điều này xảy ra, tốt hơn hết là bạn nên sử dụng tiền mặt (nếu có) hoặc cẩn thận hơn là hủy giao dịch hoàn toàn.

Đồng thời, bạn nên cân nhắc sử dụng một thẻ để thanh toán hóa đơn cứng, và một thẻ khác dành cho các giao dịch trực tuyến. Bằng cách này, bạn sẽ biết liệu thông tin thẻ tín dụng của mình bị đánh cắp tại địa điểm thực hay trực tuyến.

NỔI BẬT TRANG CHỦ

-

Video iPhone Fold in 3D so kè thiết kế với OPPO Find N5 và 17 Pro Max: To bè độc lạ, biết đâu thành tiêu chuẩn tỉ lệ màn mới?

Một mô hình iPhone Fold được in 3D dựa trên các tin đồn mới nhất cho thấy hướng tiếp cận khá khác thường của Apple với điện thoại gập, tập trung vào chiều ngang rộng và chiều cao ngắn, tạo ra sự khác biệt rõ rệt khi so sánh với các mẫu điện thoại gập hiện nay.

-

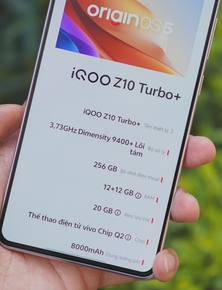

Điện thoại này giá 8 triệu pin 8.000mAh, hiệu năng cực mạnh đáng mua