Phần mềm độc hại WannaCrypt tấn công toàn cầu, Microsoft buộc phải phát hành bản cập nhật cho HĐH cũ Windows XP

Ngoài Windows XP, các phiên bản Windows cũ hơn như Windows 8 và Windows Server 2003 cũng nhận được bản cập nhật này.

Microsoft đã chấm dứt hỗ trợ cho các máy tính chạy hệ điều hành Windows XP từ năm 2014 nhưng hôm nay công ty đã buộc phải phát hành một bản vá khẩn cấp cho hệ điều hành đã 14 năm tuổi này.

Theo mô tả trên một bài đăng trên blog bảo mật của Windows, công ty thực hiện hành động “không bình thường” này sau khi khách hàng trên toàn thế giới bao gồm Dịch vụ Y tế Quốc gia của Anh bị ảnh hưởng bởi ransomware "WannaCrypt". Microsoft đã vá lỗi cho các hệ thống đang hỗ trợ từ tháng Ba nhưng hiện tại công ty cũng đã phát hành bản cập nhật cho các phiên bản Windows cũ hơn, bao gồm Windows XP, Windows 8 và Windows Server 2003. Bạn có thể tìm hiểu thêm thông tin về các bản cập nhật tại đây.

Tất nhiên, nếu bạn vẫn đang chạy một trong những phiên bản Windows cũ này, bạn nên vá lỗi ngay lập tức và nên cân nhắc nâng cấp lên một phiên bản đang được Microsoft hỗ trợ.

Nếu bạn đang chạy một hệ thống dễ bị tấn công và không thể cài bản vá vì một lí do nào đó, Microsoft có 2 lời khuyên cho bạn:

- Tắt SMBv1 với các bước cụ thể được quy định tại Microsoft Knowledge Base Article 2696547.

- Thêm cài đặt cho router hoặc tường lửa của bạn để chặn lưu lượng SMB đến cổng 445.

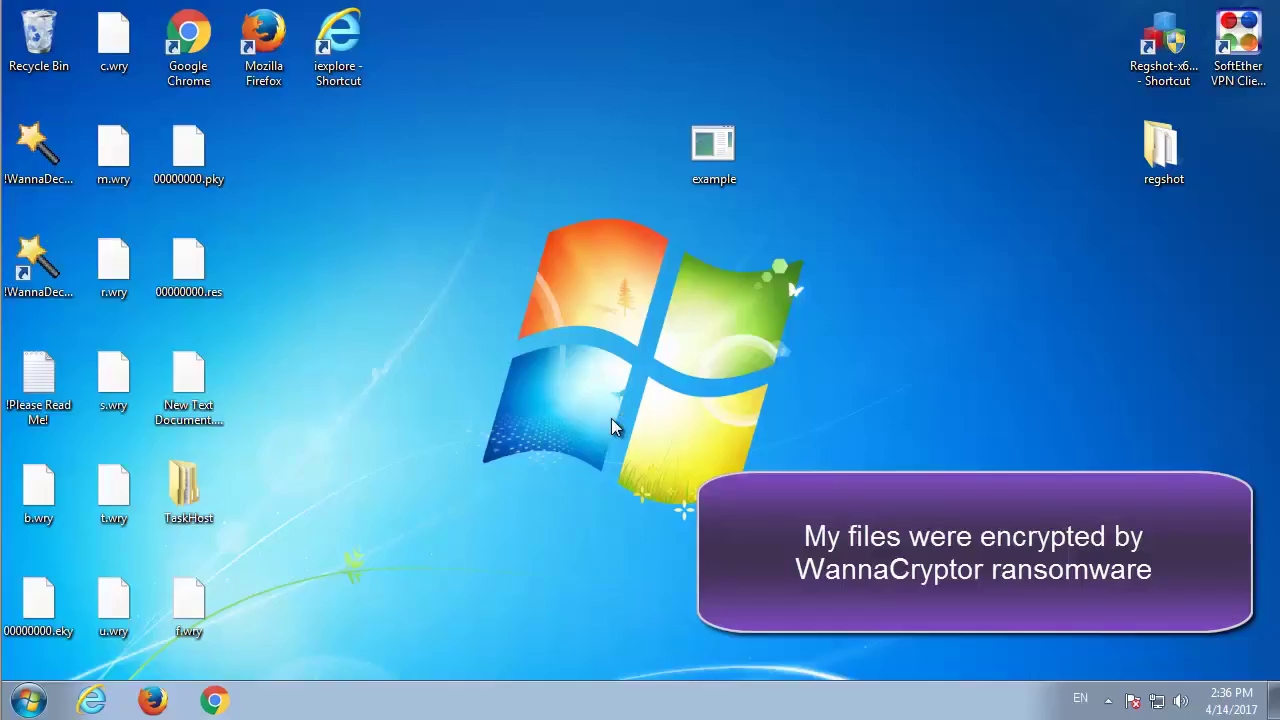

Các bước gỡ bỏ và giải mã file bị mã hóa bởi WannaCryptor (.WCRY)

Trong các phiên bản mới hơn như Windows Vista, 7, 8,1 và 10, bản cập nhật tháng 3 MS17-010 đã chỉ ra chi tiết lỗ hổng này (được tiết lộ vào đầu năm nay bởi "The Shadow Brokers" khi bộ nhớ cache một công cụ của NSA được tiết lộ). Mặc dù chưa xác định được nguồn lây nhiễm ban đầu nhưng trojan này đã được phát tán qua các liên kết trong email lừa đảo. Điều thú vị là nó đã không cố gắng tấn công vào Windows 10 mà chủ yếu tập trung vào Windows 7/8 và các phiên bản cũ hơn.

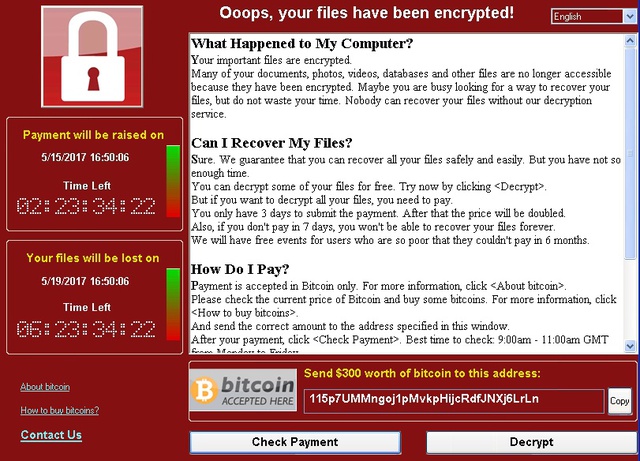

Một khi xâm nhập được vào máy tính, WannaCrypt sẽ khóa các tập tin của người dùng và thu thập các thông tin của họ để yêu cầu một khoản tiền chuộc. Sự lây lan của trojan ban đầu đã thực sự dừng lại (sau khi lây nhiễm trên 123.000 máy tính) vì các nhà nghiên cứu an ninh đã đăng ký một tên miền mà phần mềm độc hại kiểm tra trước khi sự lây nhiễm bắt đầu. Tuy nhiên, @MalwareTechBlog cảnh báo các biến thể của trojan này có thể được sửa đổi để thực hiện cuộc tấn công một lần nữa.

Tham khảo: Engadget

NỔI BẬT TRANG CHỦ

-

Nếu có trong tay tấm vải phát nhạc này của Nhật Bản, bạn sẽ may thứ gì?

Theo mô tả của startup, tiếng của "tấm" loa sẽ tương đương máy hút bụi trong nhà.

-

Điện thoại Android mini hãng lạ chỉ 4 inch, thiết kế đẹp, cấu hình khá, pin 3000mAh dùng thoải mái 2 ngày, ở Việt Nam giá tầm 3 triệu