File RAR này đã tấn công streamer Độ Mixi: Không chỉ 1, Độ Mixi đã nhiễm ít nhất 20 loại mã độc khác nhau

Qua file sample được Độ Mixi chia sẻ, chúng ta đã có thể biết được mã độc này đã vượt mặt các cơ chế bảo mật của antivirus như thế nào.

Mới đây, vụ việc streamer Độ Mixi (Phùng Thanh Độ) bị hack kênh YouTube đã thu hút được sự quan tâm lớn của cộng đồng công nghệ và game thủ trong nước. Sau 2 ngày tạm ngừng stream, vào ngày 3/4, kênh YouTube của Mixigaming đã được phục hồi trở lại nguyên trạng, và streamer này đã "on air" vào tối cùng ngày.

Trong buổi stream mới nhất, Độ Mixi đã chia sẻ cách thức mà hacker đã liên lạc và đánh lừa streamer này chạy mã độc trên máy tính cá nhân. Chúng tôi đã thu thập được file sample và đã tiến hành phân tích sơ bộ về cách thức mã độc này vượt mặt các trình diệt virus, cũng như danh sách những mã độc mà PC của streamer này đã nhiễm.

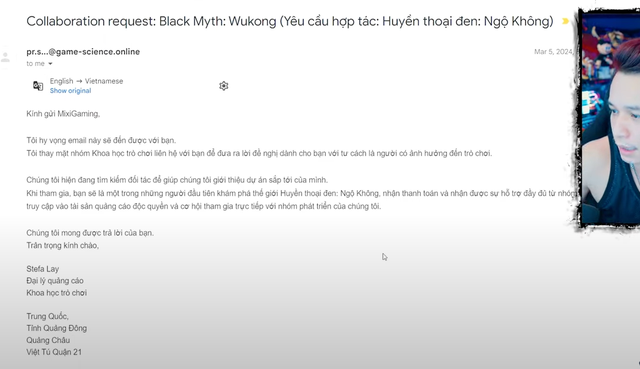

Trước khi đọc tiếp, chúng tôi khuyến khích bạn đọc tham khảo bài viết "Mật khẩu mạnh, bật bảo mật 2 lớp, tại sao những YouTuber "top đầu" như Độ Mixi vẫn bị hack?". Dù được hoàn thành trước thời điểm Độ Mixi xác nhận về cách thức tấn công, tuy nhiên bài viết này đã dự đoán chính xác kịch bản được hacker tạo ra, bao gồm giả dạng email chào mời hợp tác, gửi mã độc dưới dạng một file nén, cũng như cách thức để vượt mặt các phần mềm diệt virus.

File mã độc được gửi tới Độ Mixi được giả dạng là một tựa game mang tên "Black Myth Wukong" (hiện tại tựa game này vẫn chưa chính thức ra mắt, vì vậy tất cả các đường link tải về đều là giả mạo). "Tựa game" này được chia sẻ qua dịch vụ lưu trữ trực tuyến Google Drive và Dropbox.

Độ Mixi chia sẻ đoạn email "chào mời hợp tác" nhằm đánh lừa streamer này khởi chạy mã độc

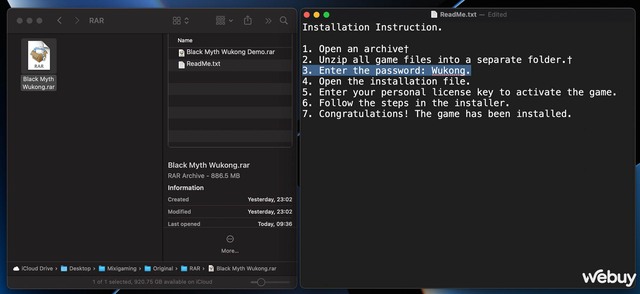

Đầu tiên, hãy cùng đến với file được hacker gửi tới Độ Mixi. File này có tên "Black Myth Wukong.rar", là dạng file nén của WinRAR với dung lượng 886.5MB. File này không yêu cầu mật khẩu để giải nén.

"Black Myth Wukong.rar" bao gồm 2 file nhỏ bên trong: "Black Myth Wukong Demo.rar" và "ReadMe.txt". Trong đó, Black Myth Wukong Demo.rar đã bị mã hóa (đặt mật khẩu), và Readme.txt chứa mật khẩu để giải mã. Mật khẩu của file RAR cũng được chia sẻ với Độ Mixi thông qua email trao đổi công việc.

Nội dung của file Black Myth Wukong.rar

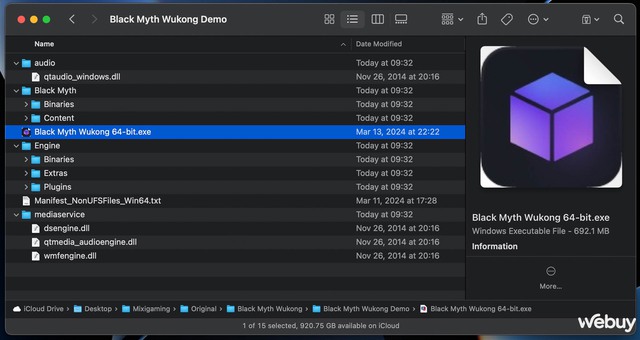

Sau khi giải nén, chúng ta sẽ có được một loạt các folder và file được bố cục như một bộ cài game thật. Tuy nhiên đây chỉ cách mà hacker đánh lừa thị giác của người dùng, bởi những folder và file này hoàn toàn không liên quan đến bất kỳ tựa game nào hay thậm chí là mã độc. Chúng chỉ có tác dụng "làm cảnh" một cách đúng nghĩa.

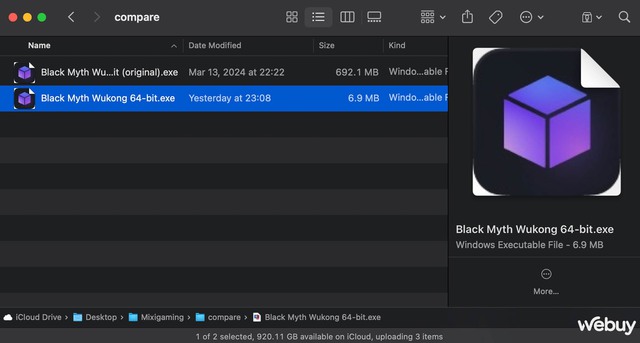

File "Black Myth Wukong 64-bit.exe" với dung lượng 692.1MB

Thay vào đó, mọi sự chú ý được đổ dồn vào file "Black Myth Wukong 64-bit.exe". Đây là một file .exe, có dung lượng 692.1MB và hash md5 05eb129bc331d556a3330bdb262cb132.

Như đã phân tích ở bài viết trước, việc file .exe này có dung lượng lớn đến như vậy là cách để mã độc vượt mặt các phần mềm diệt virus. "Sở dĩ làm điều này là bởi theo thiết lập mặc định, một số phần mềm diệt virus sẽ không quét các tệp tin dung lượng quá lớn để tránh làm ảnh hưởng tới hiệu năng của PC. Một số dịch vụ quét virus trực tuyến như VirusTotal cũng chỉ cho phép tải lên tệp tin với kích thước tối đa là 650MB, vậy nên mức 700-750MB có thể được coi là "con số lý tưởng" đối với những dạng tấn công này.", trích dẫn từ bài viết.

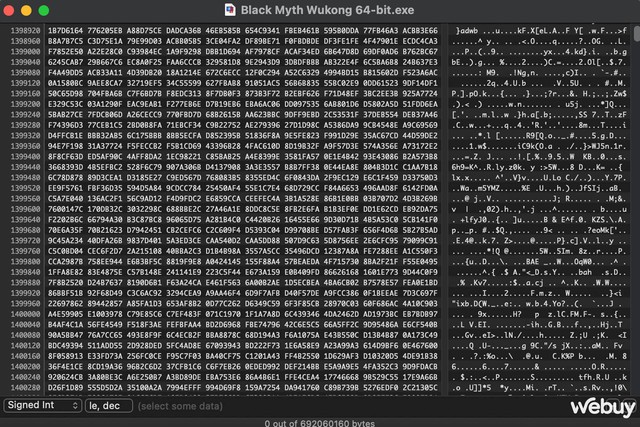

Cách thức mà hacker tăng kích thước file cũng đã được đề cập trong bài viết trước. Bên cạnh một phần rất nhỏ những đoạn mã độc, hacker đã chèn thêm một loạt những đoạn mã dư thừa ở đoạn cuối của file exe.

Bên cạnh những đoạn mã độc, hacker đã chèn hàng loạt những đoạn mã trống nhằm tăng dung lượng file

Chúng tôi đã tiến hành chỉnh sửa lại file .exe gốc, xóa các đoạn mã dư thừa. Hậu "làm thon gọn", Black Myth Wukong 64-bit.exe đã giảm dung lượng từ 692.1MB còn 6.9MB.

Sau khi chỉnh sửa, file exe giảm dung lượng từ 692.1 MB xuống chỉ còn 6.9MB

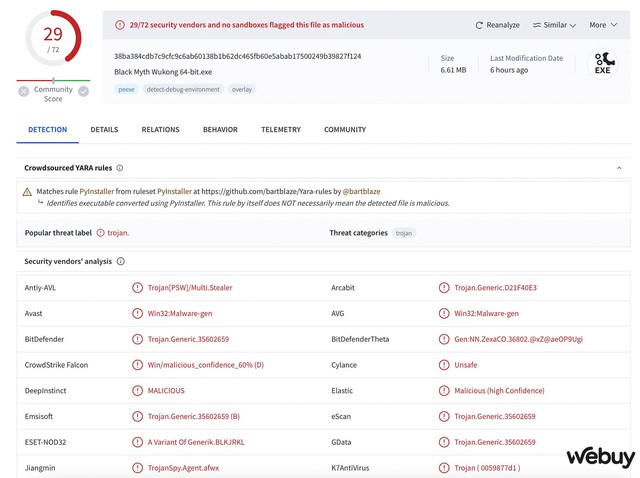

Đến đây, chúng tôi có thể dễ dàng upload file này lên công cụ VirusTotal để xác thực. Trong số 72 phần mềm quét virus trên VirusTotal, có 29 phần mềm nhận dạng là mã độc. Tiếc rằng, phần mềm diệt virus Bkav, được quảng cáo tích hợp hàng loạt công nghệ AI tiên tiến, lại không thể nhận diện được mã độc này. Xem báo cáo của VirusTotal với mẫu file chúng tôi đã chỉnh sửa tại đây.

File "Black Myth Wukong 64-bit.exe" sau chỉnh sửa đã được tải lên VirusTotal và nhận dạng bởi 29/72 trình diệt virus

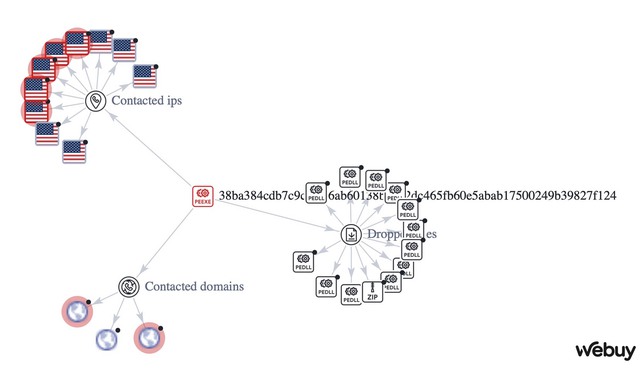

Thế nhưng, câu chuyện chưa dừng lại ở đó. Tiếp tục sử dụng công vụ VirusTotal Graph, chúng ta sẽ có một cái nhìn chi tiết hơn về cách mà mã độc này hoạt động.

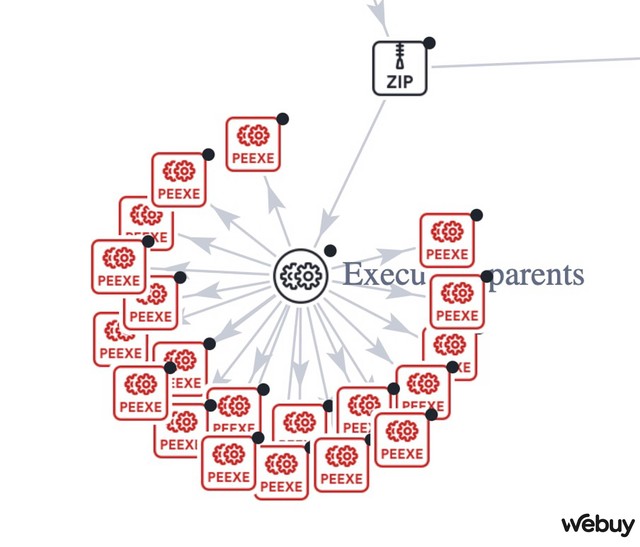

Có thể coi VirusTotal Graph là một dạng "bản đồ tư duy" (mindmap) nhưng dành cho mã độc. Khi người dùng tải một file lên công cụ này, VirusTotal sẽ phân tích xem file đó sẽ làm gì trên hệ thống máy tính, ví dụ như tạo ra những file nhỏ nào, kết nối với máy chủ ở đâu... Trên VirusTotal Graph, những đối tượng bị có vòng tròn đỏ xung quanh được đánh giá là mã độc.

Và, phân tích cho thấy một kết cục không mấy khả quan cho streamer Độ Mixi.

Phân tích mã độc thông qua công cụ VirusTotal Graph

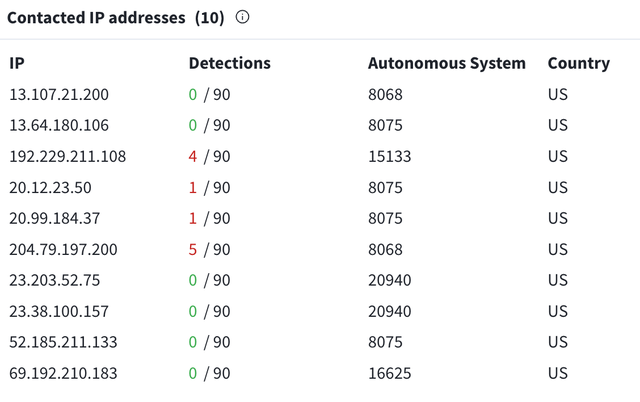

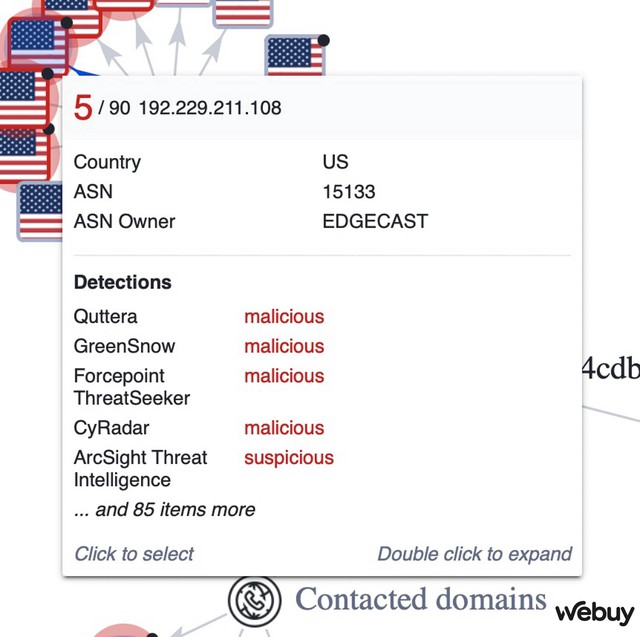

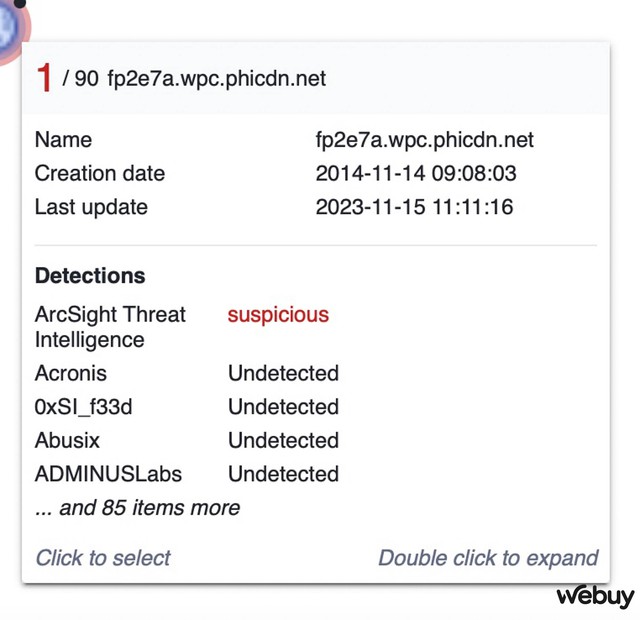

Đầu tiên về kết nối Internet, khi được khởi chạy, mã độc này sẽ tạo kết nối tới một số máy chủ tại Mỹ. Trong đó, có một số máy chủ đã nằm trong danh sách đen của các dịch vụ an ninh mạng. Đương nhiên, việc những dữ liệu nào của Độ Mixi được gửi tới các máy chủ đó sẽ cần thời gian phân tích sâu hơn.

Mã độc kết nối với hàng loạt địa chỉ IP nguy hiểm

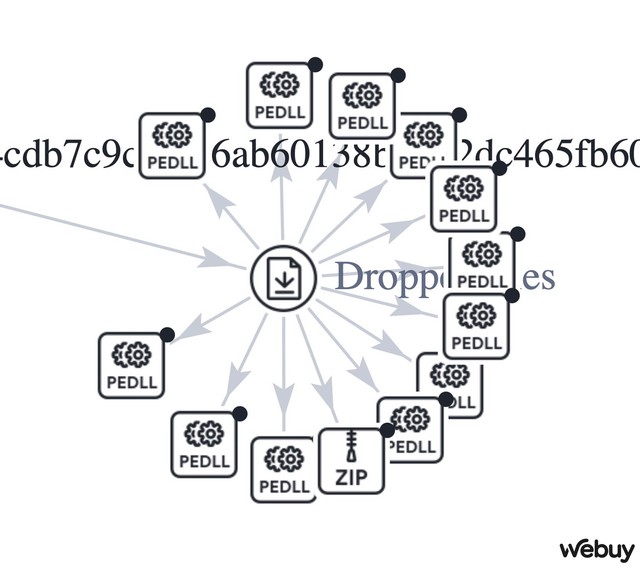

Điều mà chúng tôi muốn nhấn mạnh hơn là về những file đã được sản sinh ra trong quá trình mã độc này được kích hoạt. Như đã nói ở trên, cách thức hiển thị của VirusTotal Graph là những đối tượng bị có vòng tròn đỏ xung quanh được đánh giá là mã độc. Vànếu nhìn theo hình ảnh dưới đây, có thể thấy rằng không có một mã độc nào cả.

Các file được tạo ra trong quá trình mã độc được khởi chạy

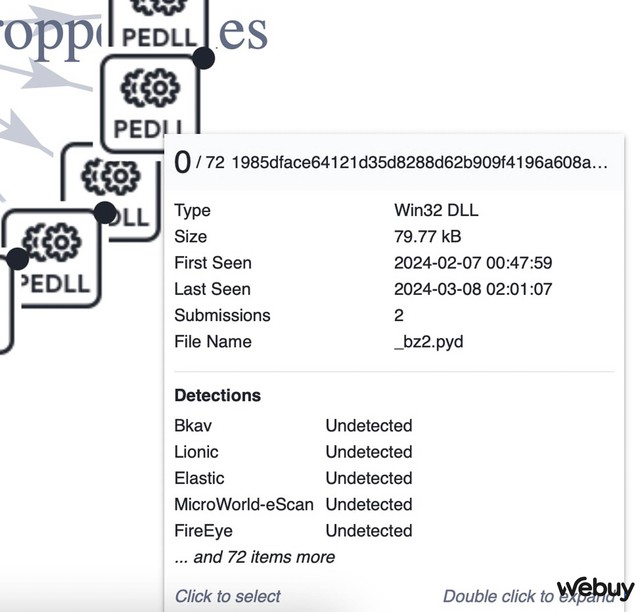

Bởi thực tế, toàn bộ các file bên trong đều là những thư viện .dll "chuẩn chỉ" và được xác thực. Tuy nhiên, chúng tôi đã nhận ra sự xuất hiện của bz2, một thư viện Python với nhiệm vụ giải nén file (tương tự như WinRAR trên Windows).

Thư viện bz2 với nhiệm vụ giải nén

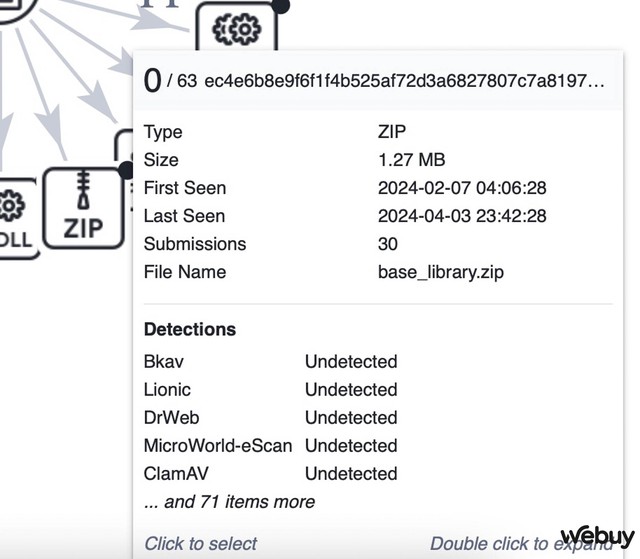

Và song song với đó, là một file zip mang tên "base_library.zip" với dung lượng 1.27MB.

File zip mang tên "base_library.zip" với dung lượng 1.27MB

Giải nén file zip, và đây là những gì chúng ta có được. Thật không thể tin nổi!

Hàng loạt mã độc được "ẩn náu" bên trong file zip này

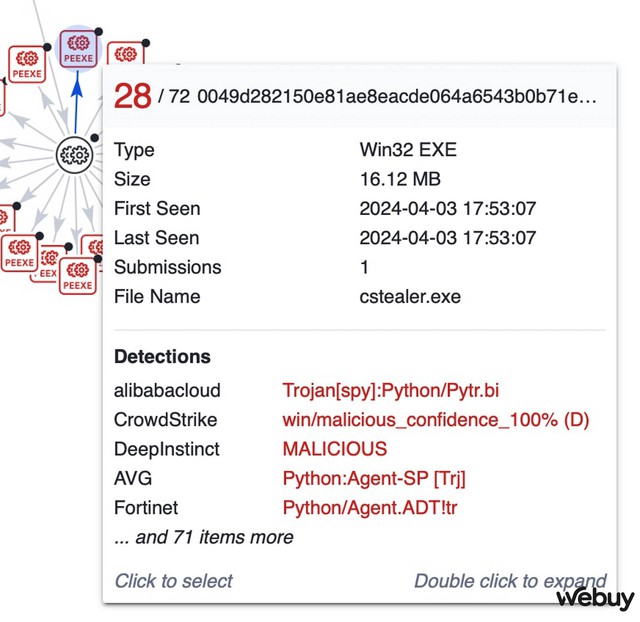

Một trong số vô vàn mã độc đã tấn công PC của Độ Mixi

Như vậy, nếu chỉ đếm "sơ sơ" bằng tay, Độ Mixi đã nhiễm ít nhất 20 loại mã độc khác nhau. Sau đây là liệt kê các file và loại mã độc được nhận dạng bởi các phần mềm antivirus khác nhau:

cstealer.exe: Trojan:Win64/CrealStealer.AMJ!MTB (Microsoft)

foodmethods.exe: UDS:Trojan-PSW.Multi.Stealer (Kaspersky)

gen.exe: W64.AIDetectMalware (Bkav)

payload.exe: UDS:Trojan.Win32.Generic (Kaspersky)

Free-Robux-fur-drinosch.exe: Trojan:Win32/Sabsik.FL.B!ml (Microsoft)

TwitchShop Ad Bot 1.0.6.exe: Backdoor.PHP.yj (Jiangmin)

base.exe: TrojanDownloader.Pyfatget.e (Jiangmin)

fn.exe: HEUR:Trojan-Banker.Win32.Clipbanker.b (Kaspersky)

creal.exe: Trojan:Win32/Phonzy.A!ml (Microsoft)

zobato2.scr: HEUR:Trojan-PSW.Python.Luna.gen (Kaspersky)

mitmweb.exe: Malware.AI.273182600 (Malwarebytes)

main.exe: Program:Win32/Wacapew.C!ml (Microsoft)

NitroDumpz-Updater.exe: Trojan:Win32/Wacatac.B!ml (Microsoft)

test rml.exe: W32.Common.4F5989E5 (Bkav)

Raft-Hard-Survie.exe: Win32.Trojan-Stealer.LunaGrabber.EYQP0B (GDATA)

text.exe: Python:KeyLogger-BO [Trj] (AVG)

PyInstaller.exe: Malware.AI.1280676777 (Malwarebytes)

try.exe: Trojan:Win64/CrealStealer.AMJ!MTB (Microsoft)

00040f10415f1c993c0d9cf46ca5e2f013cd9e9b4e935f7fffd6dc1d98333cc3.file: Trojan:Win32/Phonzy.B!ml (Microsoft)

defender.exe: Trojan-Ransom.Win32.Blocker.zmab (Kaspersky)

Đến đây, mặc dù có thể "bung" từng file để phân tích sâu hơn, nhưng có thể nói rằng số lượng mã độc đã quá lớn so với khuôn khổ bài viết. Và, có lẽ đến đây cũng đã là đủ để khẳng định rằng streamer Độ Mixi thật sự đã gặp rắc rối lớn. Do mỗi một mã độc được lập trình với một mục đích khác nhau, rất khó để có thể liệt kê đầy đủ rằng hacker đã khai thác được những gì từ máy tính của streamer này.

Sau khi bị hack kênh YouTube, Độ Mixi đã làm việc với đại diện của Google để lấy lại kênh. Đây là một điều không mấy ngạc nhiên, do Độ Mixi không phải trường hợp YouTuber lớn đầu tiên bị hack kênh để livestream tiền ảo. Google đã quá "quen" với các tình huống này và đều đã chuẩn bị sẵn các phương án dự phòng nhằm phục hồi kênh và tài khoản.

Tuy nhiên, cũng trong buổi stream hôm qua, đích thân Độ Mixi đã xác nhận hệ thống camera giám sát của anh cũng đã bị hack. Sau đó, cũng ngay trên stream, Độ Mixi mất thêm quyền kiểm soát tài khoản Steam với lượng game và kho đồ được ước tính có trị giá cả tỷ đồng. Liệu với những tình huống này, Độ Mixi có được hỗ trợ "tận tình" như YouTube?

Tính đến thời điểm bài viết, tài khoản Steam của Độ Mixi vẫn chưa được phục hồi. Và với lượng mã độc lớn như trên, rất có thể sẽ có thêm nhiều dữ liệu của streamer này bị khai thác trong tương lai.

NỔI BẬT TRANG CHỦ

Samsung và cuộc cách mạng AI: Hệ sinh thái toàn diện từ TV đến điện thoại di động đã thay đổi đời sống của người tiêu dùng như thế nào?

Với chiến lược toàn diện, Samsung đã sẵn sàng cho một cuộc cách mạng công nghệ tiếp theo, nơi AI đóng vai trò trung tâm. “Ông lớn" Hàn Quốc chứng minh trí tuệ nhân tạo không chỉ là một tính năng trong các thiết bị, mà còn là cốt lõi trong chiến lược đổi mới của họ.

Nhà sáng lập TSMC nhận định về Intel: Sẽ tốt hơn nếu không cố chen chân vào mảng sản xuất chip, đáng lẽ nên tập trung vào AI