Phát hiện một phương thức tấn công mã độc mới thông qua GPU trên các thiết bị Android

May mắn thay, việc tấn công thông qua GPU dựa trên nền tảng của Rowhammer tỏ ra hết sức tốn công và tốn kém, nên mối đe dọa của phương thức này ở thời điểm hiện tại là không lớn.

Vừa qua, các nhà nghiên cứu về bảo mật đã công bố một phương thức tấn công dựa trên nền tảng của Rowhammer - một hình thức tấn công giả định vào các thiết bị điện tử thông qua lỗ hổng về mặt vật lý của chip nhớ. Cụ thể, phương thức mới này sẽ khai thác lỗ hổng từ chip xử lý đồ họa (GPU) để chạy mã độc trên những chiếc điện thoại Android.

Lỗ hổng này mang tên GLitch, là lỗ hổng đầu tiên lợi dụng GPU để tấn công vào thiết bị. Với việc lợi dụng GPU, các tin tặc sẽ có nhiều lựa chọn để tấn công hơn so với các kỹ thuật tấn công lợi dụng CPU như trước đây. Bên cạnh đó, GLitch cũng là biến thể đầu tiên của Rowhammer dựa trên nền tảng JavaScript để chiếm quyền của điện thoại di động - đồng nghĩa với việc người dùng chỉ cần lỡ tay bấm vào một trang web có chứa mã độc là "xong đời". Thêm nữa, thời gian trung bình để chiếm quyền thiết bị thông qua GLitch là 2 phút, và đây là một tiến bộ vô cùng vượt bậc so với các biến thể Rowhammer trước đây.

Giống như nhiều biến thể của Rowhammer trước đây, proof-of-concept của GLitch mà các nhà nghiên cứu bảo mật đưa ra chưa đủ độ "chín" để có thể thực sự trở thành mối đe dọa với hầu hết người dùng hiện tại. Bởi lẽ, lỗ hổng này đòi hỏi phải thực sự hiểu rõ về thiết kế của thiết bị, cũng như bởi việc các nhà sản xuất cũng cố gắng hết sức để ngăn chặn Rowhammer, nên PoC của GLitch hiện tại chỉ có thể thực hiện trên chiếc Nexus 5, là mẫu điện thoại đã bị Google ngưng sản xuất từ năm 2015. Tuy nhiên, hướng tiếp cận của GLitch cho thấy mối nguy hiểm tiềm tàng đe dọa bảo mật của tất cả các thiết bị, mà chúng ta sẽ không bao giờ có thể vá lỗi do đây là vấn đề về mặt vật lý của thiết bị.

Onur Mutlu, một nhà nghiên cứu bảo mật đã công bố về lỗ hổng Rowhammer vào năm 2014 cho biết:

"Dạng thức tấn công GLitch cho chúng ta thấy một vấn đề rất đáng báo động, bởi GPU được sử dụng trong tất cả những thiết bị giải trí hiện tại. Nếu như có thể dùng Rowhammer để tấn công vào DRAM, tin tặc sẽ có khả năng chiếm quyền điều khiển hệ thống thông qua GPU."

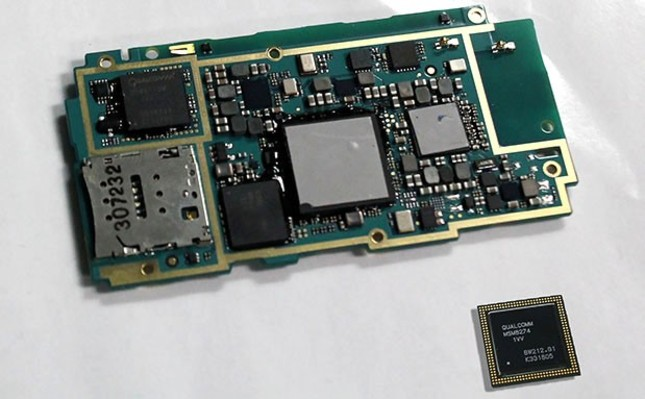

Các nhà nghiên cứu bắt đầu quá trình tấn công bằng cách Reverse-Engineering (phân tích ngược) SoC Snapdragon 800/801. Với những hiểu biết về kiến trúc chip thông qua quá trình này, đối tượng được lựa chọn để tấn công là chiếc Nexus 5. Về cơ bản, hình thức tấn công GLitch của các nhà nghiên cứu có thể thực hiện được ở trên tất cả những chiếc điện thoại sử dụng SoC Snapdragon 800/801. Cùng với đó, nhóm nghiên cứu tin rằng tất cả các mẫu SoC đều có thể bị tấn công theo mô hình này.

Khi các nhà nghiên cứu nhúng mã JavaScript tấn công vào trình duyệt Firefox chạy trên Nexus 5, trình duyệt sẽ thực hiện các đoạn mã lệnh theo ý muốn của họ. Tuy nhiên, khi ấy đoạn mã sẽ chạy dưới quyền giới hạn hệ thống giống như trình duyệt, do đó chỉ có thể đánh cắp những dữ liệu thuộc-về-trình-duyệt chứ không thể đánh cắp dữ liệu thuộc về các ứng dụng khác, hay can thiệp sâu hơn vào hệ thống như thực hiện root máy được. Nhưng chỉ cần làm thêm một bước nữa là dùng GLitch làm bước đệm để thực hiện thêm một dạng thức tấn công khác vào quyền hệ thống như Drammer, những rào cản nói trên sẽ có thể bị vượt qua.

Về mặt lý thuyết, PoC của nhóm nghiên cứu có thể thực thi trên nhiều chiếc điện thoại khác sử dụng SoC Snapdragon 800/801, chứ không chỉ trên mỗi chiếc Nexus 5 của Google

Pietro Frigo, một trong bốn nhà nghiên cứu dự án này cho biết, hầu hết quá trình nghiên cứu được thực hiện trên trình duyệt Chrome - là trình duyệt phổ biến nhất trên hệ điều hành Android ở thời điểm hiện tại.

"Nếu bạn đang băn khoăn là chúng tôi có thể thực thi PoC này trên trình duyệt Chrome hay không, thì câu trả lời là hoàn toàn có thể. Tuy nhiên, chúng tôi chuyển sang Firefox do những hiểu biết và tài liệu nghiên cứu sẵn có về trình duyệt này sẽ giúp việc tấn công trở nên dễ dàng hơn. Nhìn chung, với các trình duyệt khác, bạn sẽ phải thay đổi cách thức tấn công một chút, nhưng về mặt lý thuyết thì bất cứ trình duyệt nào cũng sẽ có thể trở thành nạn nhân."

Hiện tại, cả Chrome và Firefox đều đang được cập nhật để loại bỏ một số tính năng hỗ trợ hình thức tấn công GLitch thông qus GPU. Google đã nhanh chóng đưa ra thông báo về vấn đề này như sau:

"Chúng tôi đã phối hợp với nhóm nghiên cứu tại trường Đại học Vrije từ vài tháng qua, và mặc dù lỗ hổng này hiện vẫn chưa đủ nguy hiểm đối với hầu hết người dùng, chúng tôi vẫn sẽ tìm cách xử lý chúng để bảo vệ người dùng, cũng như để thúc đẩy các nghiên cứu bảo mật phát triển hơn nữa. Hiện tại, chúng tôi đã cập nhật Chrome để đối phó với lỗ hổng, và đang tiếp tục làm việc với các hãng trình duyệt khác để họ thực hiện những cập nhật tương tự."

Một thông báo với nội dung tương tự như trên cũng đã được đại diện Mozilla đưa ra.

Ở thời điểm hiện tại, GLitch, cũng giống như nhiều dạng thức tấn công khác dựa trên nền tảng Rowhammer, không đe dọa quá nhiều đối với hầu hết người dùng các thiết bị thông minh cũng như máy tính. So sánh với các dạng thức tấn công phổ biến khác sử dụng thư rác chứa mã độc hay phát tán malware thông qua các trang web độc hại, việc phát triển những dạng thức tấn công dựa trên nền tảng Rowhammer tỏ ra rất tốn kém tiền của cũng như công sức, trong khi kết quả thu được lại không mấy chắc chắn. Vậy nên về cơ bản, GLitch sẽ rất khó có thể xuất hiện trong đời sống bình thường, và nếu có xuất hiện sẽ là trong những dự án tấn công với nguồn vốn lớn, phục vụ các mục đích và âm mưu lớn hơn.

Tuy nhiên, việc nghiên cứu về GLitch vẫn vô cùng quan trọng, bởi nó cho giới bảo mật thấy một hướng tiếp cận hoàn toàn mới về việc tấn công thông qua lỗi phần cứng, những thứ sẽ không thể nào vá lỗi bằng phần mềm được. Với GLitch, chúng ta biết được rằng các chuyên gia bảo mật bao lâu nay đã vô tình bỏ qua hướng tiếp cận tấn công thông qua GPU, với mức độ hiệu quả cao hơn hẳn so với các lỗ hổng khai thác điểm yếu của CPU.

Quan trọng hơn hết, GLitch cho chúng ta thấy nếu bằng cách nào đó dạng thức tấn công này trở nên phổ biến và vượt kiểm soát, mối đe dọa của nó đối với thế giới sẽ lớn như thế nào, khi mà có hàng tỉ thiết bị sử dụng GPU trên toàn thế giới. Chính vì lý do này, trong báo cáo công bố ngày thứ 5 vừa rồi, nhóm nghiên cứu cũng đã yêu cầu các nhà phát triển phần cứng và phần mềm nên chú ý hơn nữa để thực hiện các phương án phòng trừ việc lỗ hổng này được khai thác:

"Nhiều năm qua, các nhà phát triển phần cứng và phần mềm thường bỏ qua những vấn đề liên quan đến nền tảng tấn công Rowhammer, bởi nó khó thực hiện và đòi hỏi rất nhiều công sức cũng như tiền của để thực hiện tấn công. Tuy nhiên, chúng tôi muốn nhắc nhở rằng, dù khó thực hiện đến thế nào đi chăng nữa, thì lỗ hổng này vẫn cực kỳ nghiêm trọng với mức độ đe dọa rất lớn, và chúng tôi không muốn các bạn xem nhẹ nó như vậy."

Tham khảo ArsTechnica

NỔI BẬT TRANG CHỦ

Google: Giải được bài toán 10 triệu tỷ tỷ năm chỉ trong 5 phút, chip lượng tử mới là bằng chứng về đa vũ trụ

Điều đáng ngạc nhiên hơn cả là nhiều người trên cộng đồng mạng thế giới lại đang đồng tình với kết luận của Google.

Gần 2025 rồi mà vẫn dùng USB để lưu công việc thì quả là lỗi thời