Tor là ông vua của "dark web" nhưng giờ đây, công nghệ mới từ học viện MIT sẽ thay đổi điều đó

Chắc hẳn các cơ quan thực thi pháp luật sẽ không thích thú với những bước tiến về công nghệ ẩn danh trực tuyến này.

Trong nhiều năm nay, Tor đã làm nên danh tiếng của mình khi tham gia vào lĩnh vực liên lạc trực tuyến ẩn danh, và điều đó đã làm nó trở thành một trong những mục tiêu hấp dẫn cho các cơ quan như NSA hay FBI. Tuy nhiên, một giao thức ẩn danh mới từ học viện MIT có thể tăng cường khả năng chống cự mạnh mẽ hơn trước những kẻ tấn công quyết liệt và giàu tiềm lực như vậy.

Vấn đề tiềm ẩn với Tor là nếu một nhóm nào đó có đầy đủ các điểm nút trên mạng lưới, họ có thể làm việc cùng nhau để lần theo hành trình của các tập tin. Cho dù họ không thể nói chính xác cái gì đã được gửi đi, nhưng họ có thể ghép các mẩu vụn dữ liệu lại với nhau để liên kết người dùng với băng thông thoát ra từ một nút thoát nào đó của mạng lưới – ít nhất, đó là tính khả thi về mặt lý thuyết.

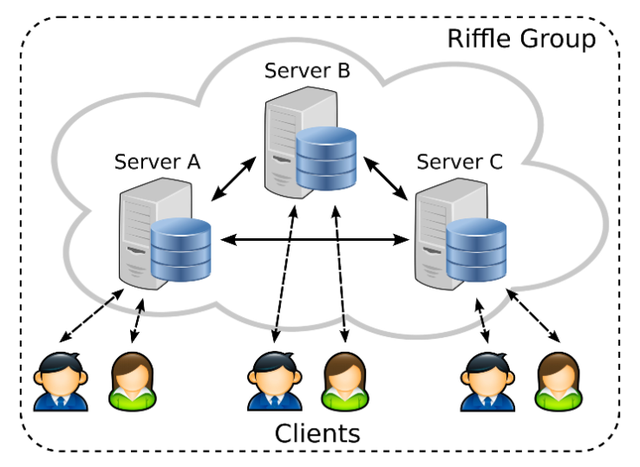

Một nhóm các nhà nghiên cứu dẫn đầu bởi sinh viên đã tốt nghiệp tại MIT, Albert Kwon (với sự giúp đỡ của EPFL) nhằm vượt qua kỹ thuật ẩn danh của Tor với một nền tảng hoàn toàn mới được gọi là Riffle.

“Tor nhắm đến việc cung cấp độ trễ thấp nhất có thể, điều này lại làm nó mở hơn cho những kẻ tấn công nào đó.” Kwon viết như vậy trong một email gửi cho trang Techcrunch. “Còn Riffle nhắm đến việc mang lại khả năng chống phân tích băng thông nhiều nhất có thể.”

Ngoài việc phủ lên trên các thông điệp nhiều lớp mã hóa (tương tự một kỹ thuật cùng tên của Tor, “The Onion Router”), Riffle còn bổ sung thêm hai biện pháp phụ nhằm gây trở ngại cho những kẻ tấn công.

Đầu tiên, các máy chủ thay đổi thứ tự nhận những thông điệp được chuyển qua nút tiếp theo, ngăn chặn bất cứ ai muốn rà soát băng thông đến và đi bằng việc theo dõi các gói tin sử dụng siêu dữ liệu (metadata).

Sau đó, giao thức này còn một biện pháp nữa để ngăn chặn một máy chủ độc hại có thể thay thế các thông điệp thật bằng các thông điệp giả và theo dõi một mục tiêu duy nhất. Các thông điệp được gửi từ người dùng đến tất cả các máy chủ, chứ không chỉ một – và các thông điệp đi ra phải được đăng ký với một bằng chứng toán học độc lập và có thể xác nhận, để đảm bảo rằng chúng đúng là các thông điệp mà máy chủ nhận được. Với cách làm này, bất kỳ máy chủ nào giả mạo các tin nhắn sẽ bị phát hiện cùng lúc.

Cả hai kỹ thuật ẩn danh này – mixnet và dining-cryptographer (DCN) – đã tồn tại độc lập trong nhiều năm qua, do rất nhiều các hạn chế nghiêm trọng đã ngăn chặn cả hai có thể chấp nhận lẫn nhau, tồn tại riêng biệt trong cùng hệ thống. Trong khi kỹ thuật DCN không thể gia tăng quy mô tốt, do nó đòi hỏi quá nhiều băng thông, và các lớp bảo vệ cần thiết của kỹ thuật mixnet quá phức tạp về mặt tính toán để có thể giữ độ trễ ở mức thấp nhất có thể.

Nhưng tiến bộ quan trọng mà Kwon và nhóm của anh tạo ra là thực hiện cả hai kỹ thuật theo một cách có thể tránh được các điểm yếu trên. Giao thức để làm được điều này xoay quanh việc sử dụng một hỗn hợp các khóa công khai và mã hóa đối xứng, cũng tương tự như cách nó hoạt động trên web.

Với thay đổi này, kết quả sẽ tạo ra mạng lưới không chỉ chống lại được cả biện pháp tấn công chủ động và bị động, mà còn thay đổi tốt quy mô và không tiêu tốn quá nhiều thời gian. Theo các nhà nghiên cứu ước tính, tập tin chia sẻ cho hàng trăm người dùng có thể đạt tốc độ lý thuyết đến 100 KB/s, sử dụng mật độ băng thông ít hơn giống như các microblog có thể xử lý 100.000 người sử dụng với độ trễ chỉ 10 giây.

Kwon cho biết, giao thức này đã được thực hiện trên ba máy chủ, chạy trên một đường mạng LAN 1 Gb. Nhưng khác với lẽ thường, khi bổ sung thêm các máy chủ, hiệu suất lại thực sự giảm đi một cách đáng kể.

“Càng có nhiều máy chủ, sẽ làm nó càng bảo mật hơn.” Kwon cho biết. “Tuy nhiên, về mặt hiệu suất, vì tất cả các thông điệp đều đi qua các máy chủ, nên càng có ít máy chủ hơn, thì hiệu suất sẽ càng tốt hơn.”

Vì vậy, các mạng lưới nhỏ và bảo mật thay vì những mạng lưới phổ biến trên toàn cầu sẽ là đối tượng lý tưởng với giao thức ẩn danh này, mặc dù 100.000 điểm nút ẩn danh là quá đủ để bảo mật ở nhiều quốc gia hay cộng đồng.

Hiện tại vẫn chưa có phiên bản nào có thể tải về của Riffle – Kwon cho biết trước tiên anh ấy muốn làm gọn các đoạn code một chút, vì nó mới chỉ là một bản mẫu khi biểu diễn. Anh cũng cho biết thêm hiện vẫn chưa có kế hoạch để thương mại hóa nó hay coi nó như một đối thủ cạnh tranh để thay thế Tor, cho dù nó làm một số việc tốt hơn đáng kể.

“Thực sự vẫn còn một số mục tiêu thiết kế không phù hợp.” Kwon cho biết. “Tuy nhiên, chúng có thể bổ sung cho nhau, tận dụng cả lợi thế về bảo mật của Riffle và các bộ ẩn danh kích thước lớn của Tor.”

Tham khảo Techcrunch

NỔI BẬT TRANG CHỦ

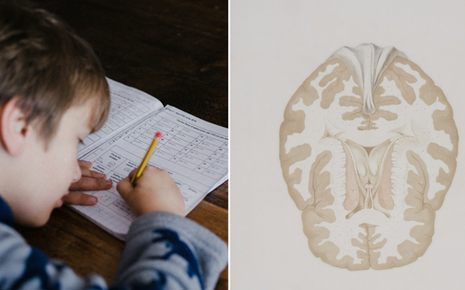

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Những tiểu tiết bạn có thể đã bỏ qua trong trailer The Witcher 4