Tôi đã thách thức một hacker và những gì diễn ra sau đó quả thực không thể tin nổi

Tôi phải thừa nhận rằng đây là một trò chơi khăm thú vị. Tôi không hề tức giận hay sợ hãi bởi chính tôi đã yêu cầu điều này.

Dựa trên lời kể của Kevin Roose

Cách đây vài tháng, khi tôi đang soạn email ở bàn ăn, laptop của tôi bỗng nhiên cất tiếng nói.

"Trông... bạn... rất là chán", giọng nói cất lên đều đều như của một con robot vọng từ hư không tới.

Tôi giật mình, kiểm tra các tab trình duyệt và danh sách ứng dụng đang mở để xem giọng nói này xuất phát từ đâu. Chẳng có gì cả. Tôi không xem bất cứ video YouTube nào, không duyệt bất cứ trang web nào tự động chạy quảng cáo và không nghe bất cứ đoạn audio nào khi giọng nói đó xuất hiện.

Tôi đã bị hack như thế nào?

Rồi tôi nhận ra: Đó chính là hacker. Chính hacker này, khoảng hai tuần trước đó, đã biến cuộc đời tôi thành địa ngục. Anh ta chiếm tài khoản email của tôi, đánh cắp thông tin ngân hàng và thẻ tín dụng của tôi, kiểm soát camera an ninh trong nhà tôi, theo dõi những trao đổi của tôi với đồng nghiệp trên Slack và cài đặt phần mềm độc hại trên laptop của tôi để kiểm soát webcam, chụp ảnh tôi hai phút một lần sau đó tải những bức ảnh này lên máy chủ của hắn.

Hôm đó, khi thấy mặt tôi không có chút phấn khích nào, hacker đã sử dụng tính năng text-to-speech của laptop để cho tôi biết rằng "trông bạn rất chán".

Tôi phải thừa nhận rằng đây là một trò chơi khăm thú vị. Tôi không hề tức giận hay sợ hãi bởi chính tôi đã yêu cầu điều này.

Yêu cầu tin tặc hack chính mình

Năm ngoái, sau khi đọc những báo cáo về các vụ hack Sony Pictures, JPMorgan Chase, Ashley Madison và các công ty lớn khác, tôi tò mò không biết cảm giác là một nạn nhân bị đánh cắp dữ liệu sẽ như thế nào khi mà hầu hết cuộc sống của chúng ta được chứa trong những container ảo khổng lồ nhưng rất mong manh trên Internet.

Vì vậy, tôi quyết định thử nghiệm dù ai cũng cho đó là một ý tưởng khủng khiếp. Tôi mời hai trong số những tin tặc giỏi nhất thế giới sử dụng mọi cách và mọi công cụ mà họ có thể để hack sâu và triệt để vào đời sống kỹ thuật số của tôi. Tuy nhiên, họ phải hứa không đánh cắp tiền hoặc tài sản khác của tôi, không tiết lộ thông tin cá nhân hay làm bất cứ điều gì gây hại cho tôi và dữ liệu của tôi hay bất cứ ai liên quan. Sau đó, khi hoàn thành công việc, tôi muốn họ cho tôi thấy những gì họ tìm thấy, xóa những bản sao mà họ đã lưu lại và giúp tôi vá những lỗ hổng bảo mật trên các thiết bị, tài khoản của tôi.

Các công ty trong danh sách Fortune 500 đều thực hiện điều này. Nó được gọi là "“penetration testing” hoặc “pentesting” và đó là yếu tố chính trong kho vũ khí bảo mật doanh nghiệp thời hiện đại. Các tập đoàn lớn và các cơ quan chính phủ trả cho các hacker mũ trắng hàng ngàn USD mỗi giờ, yêu cầu họ hack vào hệ thống với hy vọng họ sẽ tìm ra lỗ hổng bảo mật trước khi chúng được hacker mũ đen lợi dụng.

Tôi tất nhiên không phải một công ty Fortune 500 nhưng tôi vẫn muốn dấn thân vào một penetration testing cá nhân để đánh giả khả năng bảo mật của bản thân. Tôi là một thanh niên quan tâm tới sự riêng tư và đã thực hiện rất nhiều điều để giữ cho những dữ liệu của mình được an toàn. Tôi đã thiết lập xác thực hai yếu tố cho tài khoản của mình. Tôi dùng ứng dụng quản lý mật khẩu và đặt những mật khẩu mạnh. Và tôi còn dùng một VPN khi kết nối Internet bằng mạng WiFi công cộng.

Nếu được chấm điểm, tôi sẽ giành điểm A - cho khả năng bảo mật của bản thân.

Nhưng tôi nhận ra rằng những lớp bảo mật của tôi chẳng có ý nghĩa gì. Chống lại hai hacker đẳng cấp thế giới những lớp bảo mật của tôi như một tấm khiên bằng bìa các tông cố chặn một chiếc tên lửa vừa rời bệ phóng.

Trong nhiều tuần, hai hacker này biến cuộc sống của tôi thành địa ngục. Họ vượt qua mọi lớp phòng thủ mà tôi đã thiết lập, xâm nhập vào các thông tin nhạy cảm và riêng tư nhất mà tôi có, đảo lộn hoàn toàn cuộc sống số của tôi. Và sau đó, khi họ đã xong việc, họ hẹn gặp tôi ở DefCon (sự kiện lớn nhất của làng hacker trên thế giới được tổ chức hàng năm ở Las Vegas) để cho tôi biết những thiệt hại mà tôi phải chịu.

Bạn có thể xem toàn bộ câu chuyện đáng sợ xảy ra với tôi trong video nhưng dưới đây tôi tóm tắt một số điểm đáng chú ý:

Phần 1: Social Engineering

Hacker đầu tiên mà tôi liên lạc, Chris Hadnagy, là chuyên gia về một kỹ thuật có tên "social engineering" - phương thức tấn công mạng bằng cách khai thác những điểm yếu của con người chứ không sử dụng khả năng lập trình hay phần mềm độc hại. Hầu hết những khai thác bằng social engineering đều khá tinh tế. Ví dụ như một công ty truyền hình cáp có thể cung cấp địa chỉ khách hàng cho bất cứ ai mà không hề yêu cầu họ nói đúng mã PIN hoặc khi muốn truy cập danh sách chi tiết các khế ước bảo hiểm của khách hàng của một công ty bảo hiểm nào đó bạn chỉ cần cung cấp mã Social Security.

Social engineering rất nguy hiểm bởi hacker có thể dùng nó để thu thập dữ liệu cho các cuộc tấn công lớn hơn. Cuộc đời bạn tôi, Mat Honan, đã bị hủy hoại bởi social engineering sau khi Apple và Amazon tiết lộ cho hacker thông tin cá nhân của anh ấy.

Tôi chưa bao giờ gặp Chris, nhưng công ty Social-Engineer của anh ta khá uy tín nên tôi đã có một thỏa thuận với anh ấy. Chris và nhóm của anh ấy có hai tuần, được sử dụng mọi công cụ, để hack sâu vào đời sống số của tôi nhưng không được đánh cắp tiền hoặc dữ liệu. Họ cũng không được phép xóa dữ liệu của tôi.

Trước khi bắt đầu, Chris đã gửi email cho tôi: "Cầu chúa che chở cho anh ;)".

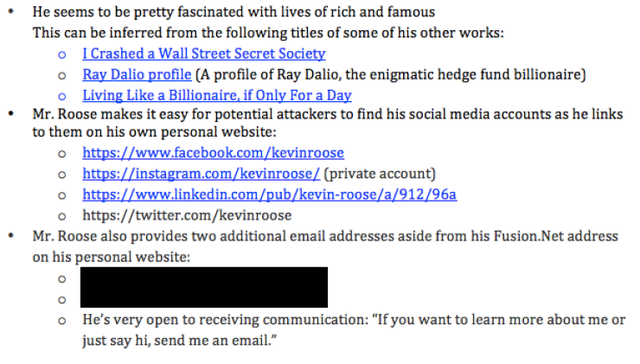

Chris bắt đầu lập hồ sơ về tôi, sử dụng những thông tin công khai như địa chỉ email của tôi, thông tin công việc và các tài khoản mạng xã hội của tôi. Hầu hết thông tin trên được tôi đăng tải trên mạng xã hội nhưng một số thì không. Họ tìm thấy địa chỉ nhà tôi bằng cách phóng to bức ảnh chụp chú chó của tôi được đăng trên Twitter. Địa chỉ nhà được khắc rất nhỏ trên chiếc thẻ ở cổ chú chó.

Khi đã có những thông tin cá nhân của tôi, Chris và nhóm của anh bắt đầu công việc. Họ gọi tới Time Warner Cable và Comcast, giả làm bạn gái tôi để kiểm tra xem tôi có lập tài khoản ở hai công ty này hay không. Họ cũng gọi tới điện lực địa phương để hỏi tài khoản của tôi ở đó, tôi có tài khoản ở điện lực nhưng đứng tên người khác. Họ tìm thấy mã Social Security của tôi nhờ một công cụ tìm kiếm đặc biệt và nghiên cứu các hoạt động trên mạng xã hội của tôi. Tất cả những thông tin mà họ thu thập về tôi lên tới 13 trang.

Báo cáo 13 trang tổng hợp những thông tin của tôi

Nếu Chris là một hacker mũ đen, anh có thể tàn phá toàn bộ cuộc sống của tôi với những thông tin mà anh có. Anh cắt điện ngôi nhà của tôi, truy cập vào tài khoản ngân hàng của tôi và đánh cắp toàn bộ số tiền. Ngoài ra, kết hợp những thông tin đã thu thập được với nhau Chris hoàn toàn có khả năng tổ chức một cuộc tấn công tinh vi hơn. Chris đã thử làm điều này.

Dựa vào Twitter, anh ta thấy tôi muốn đặt mua một chiếc hoverboard trên Alibaba. Sau đó, anh ta đã viết một email lừa đảo từ một tài khoản Alibaba giả mạo yêu cầu tôi nhấp vào một đường dẫn để xác nhận địa chỉ email với hải quan. Tôi đã bị lừa.

Để cho tôi thấy rõ cách tấn công, Chris đã nhờ Jessica Clark tiến hành một "vishing" - một vụ lừa đảo qua điện thoại. Cô ấy gọi tới nhà mạng của tôi, giả vờ là vợ của tôi và yêu cầu họ cấp quyền truy cập vào tài khoản của tôi. Để hành động này trở nên thuyết phục, cô ấy đã tìm một video có tiếng trẻ em khóc trên YouTube và bật trong khi gọi điện.

Cô nói trong tiếng nấc, trình bày một cách thuyết phục rằng tôi đang đi nước ngoài công tác và liệu cô ấy có thể truy cập vào tài khoản của tôi để tìm một số thông tin cô cần nhằm vay tiền trang trải cuộc sống trong lúc chờ tôi về. Bạn có thể xem cuộc gọi vishing của Jessica trong video ở đoạn 2 phút 13 giây.

Jessica thực hiện cuộc gọi vishing ngay trước mặt tôi

Vụ vishing này thành công. Nhân viên dịch vụ khách hàng tin rằng Jessica là vợ tôi và không chỉ có quyền truy cập vào tài khoản của tôi cô ấy còn có thể đổi mật khẩu, đoạt hoàn toàn quyền điều khiển trong tay tôi.

Social engineering rất đáng sợ bởi nó có thể xảy ra với bất cứ ai, bất kể họ thận trọng và bảo mật tốt như thế nào. Sau tất cả, tôi không hề sai mà chính nhà mạng của tôi đã sai. Tuy nhiên, tính chất liên kết của bảo mật kỹ thuật số khiến chúng ta đều dễ bị tổn thương nếu các công ty bảo vệ dữ liệu của chúng ta không hoàn thành công việc của công việc. Mật khẩu của bạn mạnh như thế nào chăng nữa cũng trở nên vô dụng nếu công ty điện địa phương lúc nào cũng sẵn sàng cung cấp thông tin của bạn qua điện thoại cho người lạ.

Một điều đáng sợ khác về social engineering đó là nó rất dễ thực hiện. Bất cứ ai cũng có thể thực hiện nó mà chẳng cần biết gì về lập trình. Tất cả những công cụ cần thiết chỉ là Google, một chiếc điện thoại và một chút khả năng diễn xuất. Tôi rùng mình khi nghĩ tới những gì một hacker có kỹ năng có thề tàn phá khi nhìn vào những gì Chris và nhóm của ông thực hiện mà không cần dùng tới những công cụ tinh vi.

Phần 2: The Shell

Phần thứ hai, tôi liên hệ với Dan Tentler, một nhà nghiên cứu bảo mật nổi tiếng và là người sáng lập của Phobos Group. Anh đã dành nhiều năm thực hiện các vụ penetration testing vào hệ thống máy tính của các công ty lớn. Phương pháp hack của Dan truyền thống hơn, anh thường viết phần mềm độc hại, chèn chúng vào hệ thống và sử dụng chúng để phá hoại hạ tầng an ninh của các công ty. Anh rất giỏi trong lĩnh vực này.

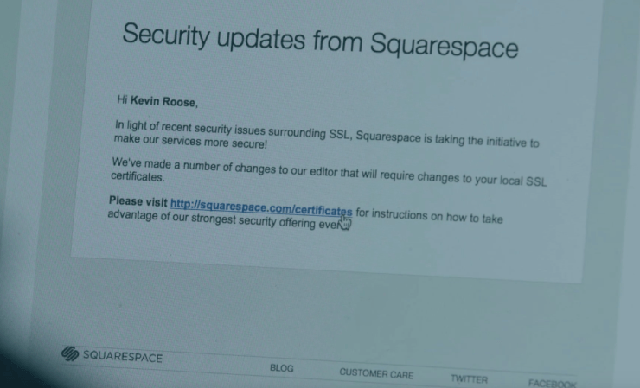

Dan bắt đầu hack tôi bằng một hình thức lừa đảo tinh vi. Anh ấy thực hiện phương thức tìm kiếm WHOIS trên trang web cá nhân của tôi nhằm tìm ra nhà cung cấp mà tôi đăng ký host. Anh ấy tìm ra đó là Squarespace. Ngay lập tức, Dan đăng ký một tên miền chỉ khác với tên miền của Squarespace một ký tự. Sau đó anh thiết kế một trang web giả mạo giống hệt trang bảo mật của Squarespace và gửi cho tôi một email cực kỳ thuyết phục giống như được gửi từ nhóm bảo mật của Squarespace, yêu cầu tôi truy cập vào trang mà anh đã thiết kế để cài đặt một phần mềm cải thiện bảo mật cho trang web của tôi.

Đây là email lừa đảo đẹp đẽ nhất mà tôi từng nhận trong số rất nhiều email lừa đảo trong vài năm qua. Tôi đã nhấp vào nói mặc dù đã tự dặn mình rằng phải cẩn thận bởi tôi đang là mục tiêu của một hacker.

Phần mềm mà tôi cài đặt tất nhiên không phải từ Squarespace, nó thực ra là một phần mềm độc hại mà Dan viết có tên "shell". Shell cho phép Dan truy cập từ xa vào máy tính của tôi và thực thi các lệnh cho phép anh ta kiểm soát toàn bộ máy tính.

Email lừa đảo cực đẹp mà Dan gửi cho tôi

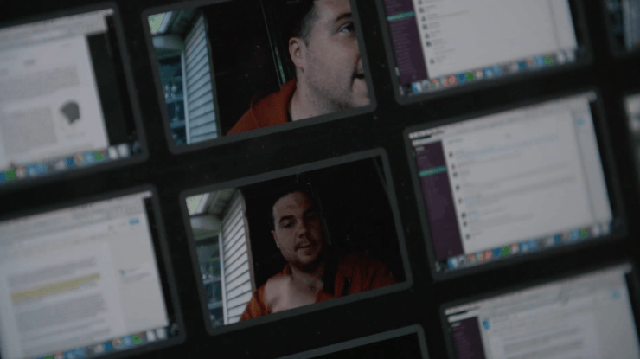

Khi đã cài đặt xong shell, hacker dễ dàng tìm những gì anh ta muốn và lấy nó. Dan tạo ra một cửa sổ thông báo giả, trông giống cửa sổ thông báo của OS X, yêu cầu mật khẩu quản trị của tôi. Anh ta cài đặt phần mềm keylogger để theo dõi toàn bộ mọi thứ mà tôi gõ trên bàn phím và sử dụng nó để đánh cắp thông tin đăng nhập vào phần mềm quản lý mật khẩu 1Password của tôi. Nhờ vậy, anh ta biết toàn bộ các mật khẩu của tôi. Anh ta tìm thấy thông tin Dropcam của tôi và dùng nó để theo dõi nhà tôi qua chính hệ thống an ninh mà tôi lắp đặt. Dan cài đặt một chương trình chụp ảnh tôi qua webcam trên laptop và chụp ảnh màn hình hai phút một lần sau đó gửi ảnh vào một máy chủ nơi anh ta có thể lưu trữ và xem chúng. Có nhiều đem Dan xem tôi ngủ gật khi đang xem phim trên Netflix.

Ảnh chụp màn hình, ảnh chụp webcam mà Dan thu được

Khi tất cả những điều này diễn ra, tôi có cảm giác mơ hồ rằng máy tính của tôi đang gặp vấn đề gì đó. Nó thông báo lỗi nhiều hơn bình thường và đèn màu xanh bên cạnh webcam của tôi luôn bật. Tuy nhiên, tôi chẳng hề tưởng tượng nổi mức độ nghiêm trọng của cuộc tấn công do Dan thực hiện cho tới khi tôi gặp anh ở DefCon.

"Thật lố bịch", Dan nói. "Tôi có quyền kiểm soát toàn bộ cuộc sống số của anh. Tôi có tất cả thông tin của anh. Tôi nắm được tài khoản ngân hàng, tất cả thông tin về công việc và tất cả thông tin cá nhân của anh. Tôi có thể chuyển tiền từ tài khoản ngân hàng hoặc tài khoản Amex của anh cho bất cứ ai. Có thể nói rằng: Tôi chính là anh".

Nếu anh ta là một hacker mũ đen, Dan cho biết, anh ta có thể gây ra những thiệt hại không thể kể hết. Dan có thể khiến tài khoản ngân hàng của tôi rỗng tuếch, xóa toàn bộ ảnh/video ý nghĩa và dữ liệu quan trọng trong nhiều năm qua của tôi, sử dụng những bí mật mà anh ta khai thác được từ email và Slack để khiến tôi mất uy tín...

"Tôi có thể biến anh thành một kẻ vô gia cư không chốn dung thân và không một xu dính túi", Dan nói.

Tôi tin anh ta. Và sau khi nghe Dan nói về mức độ hack mà anh ta có thể làm, tôi đã nghĩ về việc ném laptop của tôi xuống biển, lên núi ở và trở thành một ẩn sĩ.

Nhưng cuộc sống ẩn dật khong phải là một lựa chọn cho tôi. Tôi cần sống và làm việc trong thế giới kết nối kỹ thuật số đầy mối đe dọa này. Vì vậy, tôi đã nhờ Dan, Chris và một chuyên gia bảo mật kỹ thuật số khác - Morgan Marquis-Boire, một cựu nhân viên Google và hiện là giám đốc bảo mật tại First Look Media, tư vấn tôi cách nâng cấp đời sống số của mình khiến hacker khó tấn công hơn.

Phần 3: Giải pháp

Đầu đầu tiên Marquis-Boire nói với tôi là một hacker tay nghề cao như Chris Hadnagy hay Dan Tentler dường như chẳng bao giờ bỏ công hack một người như tôi. Vì sao? Vì tôi không phải quan chức chính phủ, không phải CEO một hãng lớn, không phải sĩ quan tình báo hay một người nổi tiếng. Và mặc dù một số nhà báo và người bình thường đã bị hack tới mức rất sâu, tôi không phải dạng mục tiêu mà tin tặc có hứng thú phá hoại.

Nguyên tắc này được gọi là "privacy through obscurity". Về cơ bản, bất cứ ai cũng có thể bị hack bởi một kẻ nào đó có kỹ năng và thời gian. Tuy nhiên, phần lớn chúng ta không đủ hấp dẫn khiến hacker phải quan tâm tới.

"Bạn có sợ mình bị đánh bởi một võ sĩ MMA trên đường phố hay không"?, Marquis-Boire hỏi tôi.

"Không hề", tôi trả lời.

"Nhưng bạn biết họ tồn tại", anh nói. "Bạn cũng biết rằng bạn chẳng thể làm gì nếu một trong số họ muốn đánh bạn bê xê lết trên phố".

Quan điểm của anh là mọi người nên thực hiện các biện pháp bảo mật cơ bản và không nên lo lắng về những vụ hack sâu như Dan và Chris đã thực hiện với tôi.

Những hacker mũ trắng này khuyên tôi một số điều có thể làm để tăng cường bảo mật. Hầu hết trong số đó là những điều cơ bản như: bật xác thực hai yếu tố, sử dụng VPN, không nhấp vào các đường dẫn đáng ngờ, thay đổi mật khẩu mạnh mỗi tháng một lần. Một kinh nghiệm mới mà tôi được khuyên đó là sử dụng một phần mềm có tên Little Snitch, nó sẽ giám sát lưu lượng mạng của bạn và cảnh báo cho bạn nếu một ứng dụng bạn đang chạy liên hệ với một máy chủ lạ.

Bạn cũng có thể thực hiện một số bước chủ động nhằm bảo vệ bạn trước phương thức tấn công social engineering. Sau khi Chris và Jessica đột nhập vào tài khoản thuê bao di cộng của tôi, tôi đã gọi tới nhà mạng để thiết lập lại mật khẩu và yêu cầu họ không cho bất cứ ai thực hiện thay đổi trên tài khoản của tôi trong tương lai nếu họ không cung cấp mã PIN bốn ký tự. Tôi cũng gọi điện tới nhà cung cấp ISP, ngân hàng và công ty điện lực để dặn họ điều tương tự.

Mục tiêu của những công cụ này không phải để giúp bạn miễn nhiễm với hacker, không có bất kỳ ứng dụng và dịch vụ nào có thể chống lại hacker. Nhưng sử dụng những biện pháp bảo mật tốt có thể ngăn chặn hacker gây thiệt hại nghiêm trọng hoặc ít nhất khiến họ gặp khó khăn và chuyển sang những mục tiêu dễ hơn.

Sau tất cả, tôi vui vì bị hack. Hiện tại, tôi biết những lỗ hổng trong cuộc sống số của mình và biết cách khắc phục chúng. Tôi cũng nhận thức được những điều mà tôi không thể khắc phục có thể khiến tôi gặp nguy hiểm. 30 phút trò chuyện với một chuyên gia nghiên cứu bảo mật cơ sở hạ tầng giúp tôi biết được rằng ngay cả một cây cầu hay một nhà máy điện hạt nhân cũng có thể bị hack. Thông tin này khiến tôi muốn trốn tới một hòn đảo nhỏ trên đại dương.

Trải nghiệm cảm giác bị hack khiến tôi nhận ra tầm quan trọng, sự tốt bụng của các hacker mũ trắng. Trong thời đại mà tất cả mọi thứ từ tủ lạnh tới nhà vệ sinh đều được kết nối với Internet và dễ bị tấn công, hacker trở thành một thế lực mới. Họ hiểu những vấn đề mà chúng ta phải đối mặt và có thể giúp chúng ta có những chính sách, bản vá nhằm giảm thiểu rủi ro. Có ai đó đã từng nói rằng: Điều duy nhất có thể chống lại một hacker xấu là một hacker tốt.

Khi DefCon gần kết thúc, Dan đã giúp tôi gỡ bỏ mọi phần mềm độc hại trên laptop, loại bỏ phần mềm shell mà anh đã cài đặt và xóa những tập tin mà anh ấy chuyển tới một sever khác. Sau đó, tôi đi tới một gian hàng bán miếng dán để bạn che webcam trên laptop ngăn chặn việc bị theo dõi. Tôi mua 10 miếng dán với giá 1 USD và dán ngay một miếng trên laptop của mình. Nó không thể bảo vệ tôi trước những mối nguy hiểm mà tôi phải đối mặt nhưng ít nhất nó sẽ giúp tôi ngủ bình yên hơn một chút

Tham khảo Fusion

NỔI BẬT TRANG CHỦ

iPhone 14 Pro Max phát nổ khiến người dùng bị thương

Vụ việc đang tiếp tục được điều tra, làm rõ.

Tại sao nhân loại lại cần đến máy tính lượng tử, chúng được dùng để làm gì?