Apple cần phải thực sự cân nhắc để tâm hơn đến những lỗ hổng nghiêm trọng trên sản phẩm của mình.

Trong thời đại hiện nay, có lẽ hầu hết trong số chúng ta đều hiểu rõ được nguy cơ tiềm ẩn khi để chiếc máy tính của mình rơi vào vòng tay kiểm soát của những kẻ xấu thâm nhập cơ sở dữ liệu, dù chỉ lơ là trong chốc lát thôi cũng vô cùng nguy hiểm. Và giờ đây, những khách hàng trung thành với sản phẩm của Apple lại càng có thêm lý do để dấy lên những lo ngại đó của mình.

Chỉ cần sử dụng một thiết bị chuyên dụng có giá thành khoảng 300 USD và khởi động một phần mềm mã nguồn mở, mật khẩu MacBook của bạn đã có thể dễ dàng bị đánh cắp ngay cả khi nó đang ở trạng thái khóa chỉ trong khoảng thời gian 30 giây. Qua đó, những rủi ro về các file nhạy cảm được lưu trữ trong bộ nhớ bị rò rỉ là rất đáng ngại.

Ulf Frisk, một hacker người Thụy Điển, đồng thời là chuyên gia thử nghiệm xâm nhập bảo mật, chính là tác giả của thủ thuật này trong nỗ lực chỉ ra thiếu sót chết người trong cách vận hành bảo vệ mật khẩu của macOS, cụ thể là cơ chế FileVault - nền tảng mã hóa toàn bộ hệ thống của Apple.

Theo bằng chứng được đưa ra, máy tính Mac sẽ lưu trữ password theo dạng văn bản thuần túy, và thiết bị không lọc nó khỏi bộ nhớ hiện tại kể cả khi máy tính đang ở trạng thái sleep hoặc khóa. Frisk khi giải thích cách tiếp cận của mình trên blog đã cho biết: dù trong trường hợp khởi động lại thì "vẫn có một khoảng thời gian nhỏ vài giây đủ để khai thác thông tin trước khi nó bị thay thế bởi dữ liệu mới của máy".

Ben cạnh đó, Frisk còn tiết lộ thêm rằng nền tảng cơ sở Mac EFI của máy tính (tương tự như BIOS của PC thông thường) thậm chí cho phép các thiết bị ngoại vi khác kết nối dữ liệu qua cổng Thunderbolt mà không hề kích hoạt giao thức bảo mật DMA (Direct Memory Access).

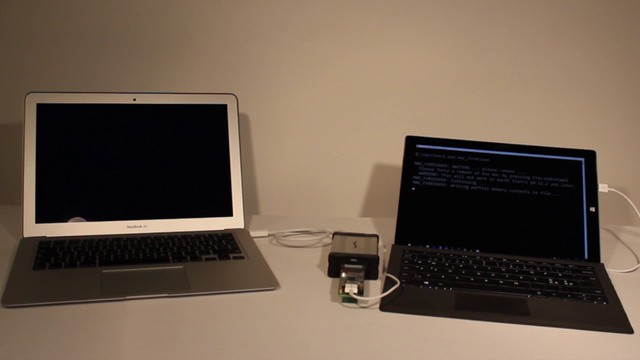

Retrieving MacBook Password

Do đó, theo như video minh họa của Frisk, tất cả những gì cần làm là cắm công cụ chứa phần mềm mã nguồn mở PCILeech của mình qua một thiết bị xử lý chuyển đổi kết nối chuyên dụng đến cổng Thunderbolt của MacBook. Sau đó, chạy chương trình trên laptop riêng chuẩn bị sẵn, khởi động lại MacBook, và xâm nhập, lấy được password trên chiếc máy tính kia.

"Nó gần như đơn giản đến nỗi chỉ cần cắm, thao tác một chut và hưởng thụ thành quả vậy," Frisk trả lời Motherboard trong một cuộc trò chuyện trên Twitter. "Tôi đang không biết những hậu quả đáng lo ngại về số phận của những chiếc Mac nếu vấn đề này không sớm được khắc phục."

Tin tốt là thứ 3 vừa qua, Apple đã ngay lập tức phát hành một bản vá cho macOS để sửa lỗ hổng nghiêm trọng này, theo như những gì Frisk nhận thấy.

.@XenoKovah @pimskeks does this prevent the deletion of .AppleSetupDone deletion user privledge escalation?

— RypeDub (@RypeDub) Ngày 16 tháng 12 năm 2016

Hiện tại, Apple chưa đưa ra bình luận gì về vụ việc, nhưng Xeno Kovah, chuyên gia an ninh làm việc tại Apple, đã đăng dòng tweet rằng macOS 10.12.2 là phiên bản hệ điều hành đưa ra để sửa chữa hoàn toàn lỗi nguy hiểm đó. Kovah tiếp đó còn gợi ý thêm một cách cài đặt mật khẩu ở tầng cơ sở ngay từ khi khởi động máy để tăng mức an toàn cho thiết bị của mình.

"Cập nhật OS kịp thời là một cách hữu hiệu nhưng để đảm bảo hiệu quả toàn diện, bạn nên chuẩn bị sẵn cho mình thêm một lớp bảo mật nữa ngay từ những lớp cơ sở cốt lõi. Có như vậy mới thực sự hiệu quả và triệt để," Frisk khuyến cáo.

Tham khảo: Motherboard

NỔI BẬT TRANG CHỦ

-

2025: Năm bước ngoặt của AI, không chỉ biết viết mà còn biết làm, cuộc chạy đua công nghệ thành chạy đua giành quyền lực, và sự trở lại của nhà vua

Năm 2025 đã đánh dấu một bước ngoặt mới trong quá trình phát triển của AI khi sự bùng nổ của nó đang bắt đầu lan tỏa sang nhiều lĩnh vực khác nhau trong đời sống thực của con người.

-

Đoạn phim 7 phút làm bằng AI gây xôn xao mạng xã hội Trung Quốc