Viễn cảnh về một thế giới hứng chịu hậu quả của những cuộc chiến công nghệ cao đang dần trở nên rõ rệt hơn...

Những tổ chức tin tặc đáng sợ và khét tiếng nhất trên thế giới cũng khiến các chuyên gia bảo mật và an ninh máy tính phải ngả mũ và phần nào ái ngại trước những hậu quả tiềm tàng có thể xảy ra, đặc biệt là loại hình tấn công kỹ thuật cao liên tục và có chủ đích (APT).

Khác hẳn so với những hacker thông thường chỉ đủ tầm đột nhập vào một server "nghịch ngợm và phá hoại" linh tinh hay các băng nhóm tội phạm chỉ quan tâm đến tiền chuộc, hình thức APT được hậu thuẫn và tài trợ bởi chính các cơ quan quốc gia có thẩm quyền mới là điều đáng lo ngại nhất trên thế giới.

Và một trong những nhiệm vụ tối quan trọng, cũng như sở trường mạnh nhất của họ, đó là ăn cắp các thông tin, dữ liệu bí mật mà không hề để lại bất kỳ dấu vết nào.

"APT" thường được coi là một trong những chủ đề nóng để đặt lên bàn thảo luận giữa các chuyên gia bảo mật thông tin, chính trị gia hàng đầu hay cả các hacker "mũ trắng" hoạt động vì mục đích chính nghĩa nữa.

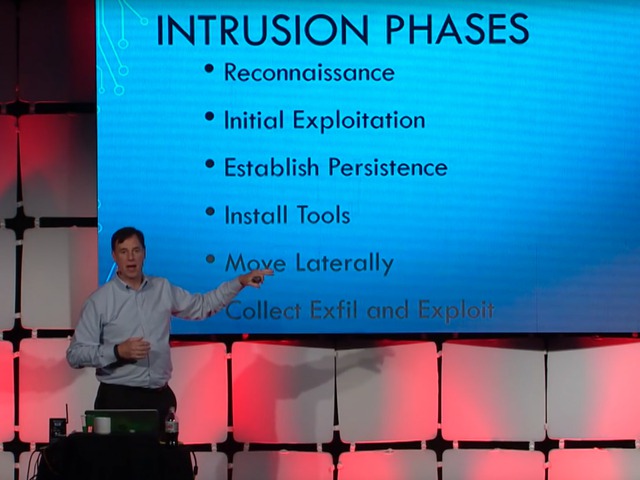

Đó là khái niệm chính xác và khái quát nhất diễn tả động thái xâm nhập của những tin tặc vào trong một mạng lưới và duy trì tình trạng kết nối trái phép đó - vốn không thể khắc phục và loại bỏ nếu chỉ đơn thuần cập nhật hay khởi động lại máy tính.

APT cũng được chia ra làm nhiều loại khác nhau. Một trong số đó là lợi dụng những email mang tính chất lừa đảo có tác dụng tiêm nhiễm những phần mềm độc hại vào máy chủ nạn nhân, trong khi những băng nhóm tinh vi hơn có thể sử dụng đến phương pháp khai thác dữ liệu "zero-day".

Sở dĩ cái tên "zero-day" ra đời là do chưa có một ai từng biết chính xác cũng như ghi chép lại thời điểm lần đầu tiên nó được áp dụng. Thông tin về phần mềm gián điệp đó cũng vô cùng kín kẽ, khiến cho nạn nhân chẳng còn chút thời gian cũng như cơ hội nào để có thể chuẩn bị phương án đối phó cũng như khắc phục.

Một trong những vụ việc liên quan đến APT nổi bật nhất là khi các tụ điểm sản xuất hạt nhân của Iran bị tấn công, với sự can thiệp của... 4 phần mềm zero-day.

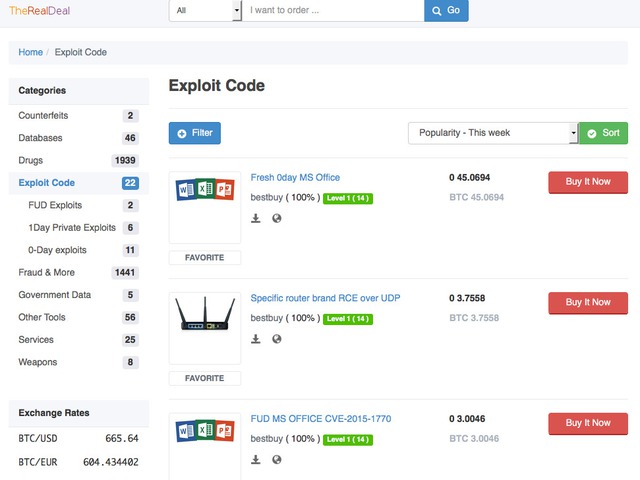

Giá trị và "danh tiếng" của zero-day từ đó cũng ngày một tăng theo, dẫn đến những phần mềm tương tự được chào mời giao dịch trắng trợn công khai trên Internet, với giá lên đến hàng trăm ngàn, thậm chí vài triệu USD.

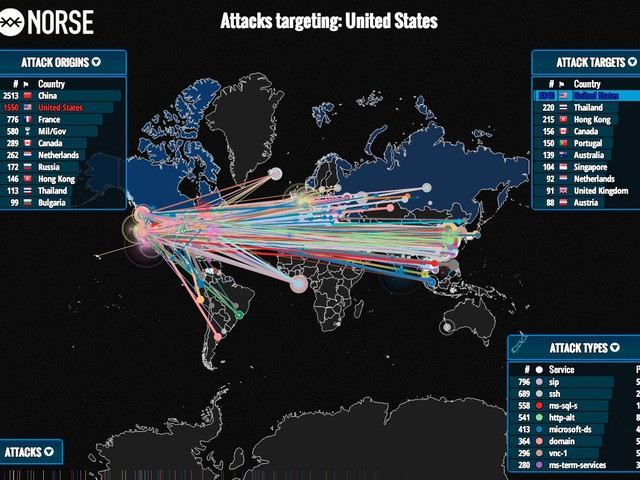

Rất khó để có thể nhận diện được một thủ phạm APT có xuất phát điểm từ đâu, đến từ nước nào, và nhất là liệu đứng sau nó có phải là những tổ chức được sự cho phép của chính phủ đất nước hay không.

Lý do dễ hiểu nhất cho những câu hỏi trên là việc các hacker lợi dụng nhiều proxy ủy quyền để ẩn danh, lẩn trốn đồng thời hoạt động trên rất nhiều máy tính trên thế giới. Một nhóm tin tặc Triều Tiên có thể tấn công Hàn Quốc thông qua một máy tính được ủy quyền trước đố tại Nhật Bản chẳng hạn.

Dù sao thì cách thức hoạt động, quy trình tiến hành cũng như chiến thuật tấn công của từng nhóm lại có những điểm đặc trưng khác nhau. Do đó, các công ty an ninh và bảo mật thông tin như Mandiant, Crowsstrike, Kaspersky Labs, Symantec thường gán cho họ những cái tên riêng biệt liên quan.

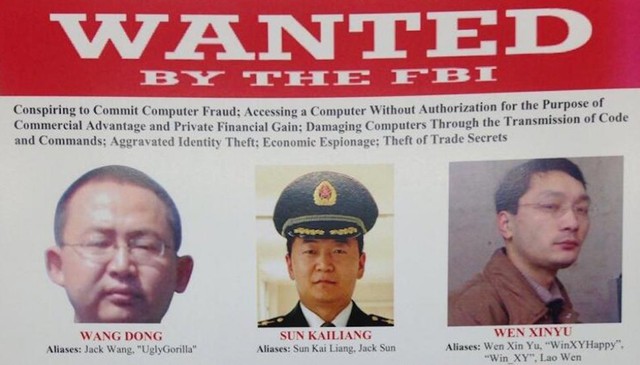

Một điều thú vị khi tìm hiểu về những nhóm APT có tên tuổi trên thế giới đó là Trung Quốc hiện đang đứng đầu về số lượng trên so với mọi quốc gia còn lại. Con số lên đến hơn 50 nhóm đã khiến cho "thành tích" 12 nhóm của Nga chỉ còn là hạt cát.

Trong số đố, nhóm tin tặc khét tiếng nhất Trung Quốc được biết đến với cái tên "Comment Crew". Hãng bảo mật Mandiant đã tổng hợp lại một tài liệu lên đến hơn 60 trang vào năm 2013, ghi chép lại những vụ tấn công vào Coca-Cola, RSA và cả các cơ sở hạ tầng thiết yếu từ phía Mỹ.

Không quá ngạc nhiên khi Trung Quốc phủ nhận mọi trách nhiệm liên quan đến mình.

Hiện có rất nhiều nhóm hacker Trung Quốc hoạt động như Naikon, Shell Crew, Toxic Panda... từng khiến dư luận xôn xao khi hack được cả những cơ quan chính phủ cũng như các dịch vụ tài chính và năng lượng của Mỹ.

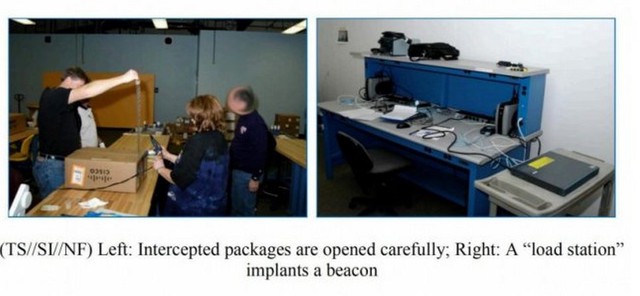

Mặc dù Trung Quốc đang dẫn đầu, nhưng không có nghĩa là các quốc gia khác chịu ngoảnh mặt làm ngơ. Một trong số đó chắc chắn phải kể đến Mỹ. Theo như những tài liệu bị để lộ ra bởi nhân viên tình báo Edward Snowden, khả năng thâm nhập và truy xuất thông tin của NSA thuộc vào hàng "đáng gờm" nhất trên thế giới.

Snowden cũng không ngần ngại tiết lộ phương pháp thường được sử dụng bởi những hacker nơi đây: Can thiệp vào những thiết bị kết nối mạng của máy tính, sau đó thiết lập những "mốc tín hiệu" có tác dụng tạo nên một "cửa sau" bí mật trong hệ thống, từ đó khai thác dữ liệu ẩn chứa sâu bên trong.

Hầu hết mọi tổ chức bảo mật an ninh trên thế giới đều cho rằng chính NSA hợp tác cùng nhóm Unit 8200 của Israel đã khởi động chiến dịch tấn công bằng malware Stuxnet, dẫn đến cả một hệ thống máy ly tâm hạt nhân tại Iran bị phá hủy hoàn toàn.

Một bộ phim cùng tên "Zero Days" mới ra mắt gần đây cũng diễn tả lại cách thức khó tin mà NSA thực hiện để loại bỏ cả một hệ thống cơ sở hạ tầng quan trọng của Iran, từ mạng lưới năng lượng cho đến dịch vụ tài chính, không hơn gì khác ngoài những câu lệnh máy tính.

Kể từ thời điểm bị đánh phủ đầu bởi Stuxnet như vậy, Iran đã rút ra bài học, đầu tư hơn 20 triệu USD vào lĩnh vực tấn công và bảo mật thông tin quân sự, trở thành quốc gia có tiềm lực đứng thứ 4 thế giới trong khía cạnh trên.

Đáp trả lại động thái của Mỹ là một cuộc tấn công với quy mô không kém từ Iran vào vài năm trước, cộng thêm "chiến tích" của nhóm hacker Shamoon thâm nhập và phá hoại toàn bộ hệ thống lưu trữ và vận hành của Saudi Aramco, hãng dầu khí nổi tiếng của Arab Saudi.

Một quốc gia khác cũng không chịu đứng ngoài cuộc chơi đó là Nga, với số lượng nhóm APT lên đến gần 1 tá, cùng những tên tuổi nổi trội trong giới hacker như Sandworm, Cozy Bear, Turla Group, và đặc biệt là Sofacy.

Mới tháng trước, Palo Alto Networks đã theo dõi và ghi nhận thấy động thái của Sofacy khi họ gửi những email lừa đảo trá hình đến chính phủ Mỹ. Được tin là có mối liên hệ với cơ quan tình báo của Nga, nhóm hacker này chủ yếu nhằm vào những quốc gia đối tác tại châu Âu và NATO.

Trong thời đại công nghệ hóa nhanh chóng như hiện nay, chiến tranh đang ngày càng trở nên đa dạng với nhiều loại hình mới, đặc biệt liên quan đến thông tin an ninh máy tính, được tiến hành âm thầm và lén lút ẩn phía sau bóng tối, ngoài vòng pháp luật.

"Chưa có một bộ luật quốc tế nào đủ quyền lực để can thiệp vào những động thái hoạt động và tổ chức can thiệp vào lĩnh vực thông tin ở tầm cỡ giữa các quốc gia," Bradley P.Moss - một luật sư an ninh chia sẻ với Tech Insider tháng 5 vừa qua. "Chúng ta hiện chỉ đang tự làm theo ý chủ quan của mình mà thôi, tùy vào cách mà các nước có quyết định nhân nhượng hay 'nhẹ tay' với nhau hay không."

Suy cho cùng, đó đã và đang là một cuộc chiến hỗn loạn giữa các cường quốc và tổ chức khét tiếng với nhau. Và có vẻ như tương lai không có gì là tươi sáng cho lắm, chỉ vỏn vẹn một màu ảm đạm và u tối.

Tham khảo: Tech Insider

NỔI BẬT TRANG CHỦ

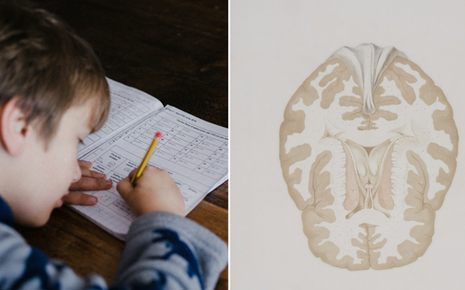

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming