Hacker kiếm tới 90.000 USD/năm nhờ mã độc tống tiền ransomware

Theo một báo cáo mới nhất, những tên tội phạm đứng đằng sau ransomware, mã độc tống tiền - mã hóa dữ liệu của người dùng và đòi tiền chuộc, có thể kiếm được tới 7.500 USD mỗi tháng.

"Ransomware đang giúp những tên tội phạm làm giàu phi pháp", Vitali Kremez, một nhà phân tích tìn báo tội phạm tại Flashpoint chia sẻ.

"Các doanh nghiệp và người dùng không may mắn phải đối mặt với thách thức lớn hơn trong việc bảo vệ dữ liệu tránh khỏi những kẻ "bắt cóc" kỹ thuật số này. Và cũng chẳng có gì đảm bảo rằng dữ liệu của họ sẽ được trả lại sau khi họ đưa tiền chuộc".

Để nắm rõ chiến thuật và các kỹ thuật của bọn tội phạm, Flashpoint đã theo dõi hoạt động của một tổ chức chuyên tấn công ransomware tại Nga từ tháng 12/2015 tới nay. Thông thường, có một tên trùm đứng đằng sau các chiến dịch ransomware.

Mỗi tháng có khoảng 30 nạn nhân gửi tiền chuộc, số tiền chuộc là 300 USD trên mỗi người, nên tên trùm nhận được khoảng 7.500 USD. Hắn chi một phần nhỏ trong số tiền này cho các thành viên trong nhóm.

Với mức lương trung bình hàng tháng tại Nga chỉ ở mức 500 USD, không khó hiểu khi ransomware trở thành công cụ kiếm tiền ưa thích của hacker nước này.

Bọn tội phạm hoạt động như thế này: Tên trùm sẽ tuyển các nhân viên cấp thấp hơn bằng cách trả khá nhiều tiền cho những người muốn kiếm tiền và không yêu cầu họ phải có kỹ năng hack. Sau đó, tên trùm phân phát các ransomware tùy chỉnh của hắn cho họ và yêu cầu họ phát tán nó vào máy tính của nạn nhân thông qua thư rác, email hoặc bất cứ phương thức nào hiệu quả.

Khi bị nhiễm ransomware, một tập tin văn bản sẽ cho nạn nhân biết cần liên hệ với hai hoặc làm thế nào để nộp tiền chuộc. Tên trùm sẽ là người nhận tiền chuộc bằng Bitcoin và gửi phần mềm giải mã cho nạn nhân. Một số nạn nhân trả tiền nhưng một số khác thì không. Tuy nhiên, càng nhiều máy tính bị nhiễm ransomware thì bọn tội phạm càng nhận được nhiều tiền chuộc.

Tên trùm này dường như chẳng phải lo lắng gì bởi sau khi nhận tiền, toàn bộ dấu vết của cuộc giao dịch sẽ được trình trao đổi Bitcoin xóa bỏ. Các đối tác được thanh toán từ một tài khoản Bitcoin không rõ vị trí.

Tuy nhiên, có một điều mà chúng ta nên chú ý đó là không có gì đảm bảo rằng dữ liệu của bạn sẽ được giải mã sau khi bạn trả tiền cho bọn tội phạm.

Flashpoint nhận ra rằng không phải lúc nào nạn nhân cũng nhận lại được dữ liệu của họ. Trong một số trường hợp đặc biệt, nhóm tin tặc Nga này chỉ thu thập dữ liệu mà không cung cấp công cụ hay bất cứ phương thức giải mã nào cho các nạn nhân.

Hầu hết các chuyên gia an ninh mạng đều khuyên người dùng không nên trả tiền chuộc bởi nó khuyến khích tin tặc tiếp tục tấn công những người khác. Thay vì trả tiền, người dùng nên chủ động sao lưu hệ thống để có biện pháp đối phó trong trường hợp bị nhiễm ransomware.

Số lượng các vụ tấn công ransomware gia tăng nhanh chóng trong năm vừa qua do sức hút của lợi nhuận. Trong báo cáo tội phạm internet hàng năm của mình FBI đã phải nhắc tới vấn đề này như một trong những chủ đề nóng. Có gần 2.500 khiếu nại liên quan tới ransomware trong năm 2015 và tổng số thiệt hại lên tới 1,6 triệu USD.

Tuần trước, một bệnh viện tại Kentucky cho biết họ phải hoạt động trong tình trạng khẩn cấp bởi phần mềm của họ bị nhiễm ransomware. Và để lấy lại quyền kiểm soát hệ thống, họ đã phải trả cho tin tặc 17.000 USD.

Hồi tháng ba, tổ chức MedStar Health tại Maryland thừa nhận rằng ransomware đã xâm nhập vào hệ thống và lây lan khắp mạng lưới 10 bệnh viện của họ.

Trong tháng Hai, tin tặc đã làm tê liệt hệ thống bệnh viện Hollywood, California và đòi 3,6 triệu USD tiền chuộc bằng Bitcoin. Vụ việc kết thúc sau khi tin tặc đồng ý mở khóa hệ thống với số tiền chuộc 17.000 USD.

Tham khảo TI

NỔI BẬT TRANG CHỦ

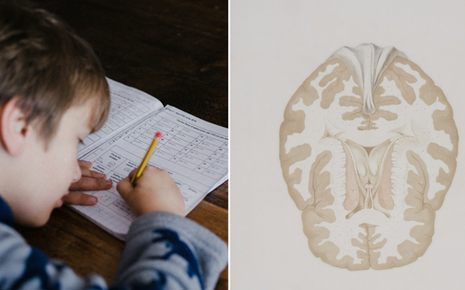

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming