Keylogger này ghi lại mọi mật mã và tất tần tật các nội dung mà cả admin lẫn người dùng gõ trên các website đã bị nhiễm.

Các nhà nghiên cứu vừa đưa ra cảnh báo hồi cuối tuần qua rằng hơn 2.000 website sử dụng hệ thống quản lý nội dung mã nguồn mở Wordpress hiện đang bị nhiễm một loại malware có khả năng ghi lại mật mã và gần như bất kỳ thứ gì mà quản trị viên hoặc khách gõ trong website đó.

Keylogger này là một phần trong một gói mã độc, mà bên cạnh việc lây nhiễm website, nó còn cài đặt một máy đào tiền ảo thông qua trình duyệt web và bí mật lợi dụng máy tính của những vị khách ghé thăm website đã bị lây nhiễm. Theo các số liệu thu thập được từ dịch vụ tìm kiếm website PublicWWW thì cho đến ngày hôm qua, gói mã độc kia đã xuất hiện trên 2.092 website.

Tập đoàn bảo mật website Sucuri cho biết đây là cùng một loại mã độc đã được phát hiện trên khoảng 5.500 website Wordpress hồi tháng 12 năm ngoái. Các website bị lây nhiễm sau đó đã được làm sạch sau khi cloudflare[.]solutions - website được dùng để chứa các đoạn mã độc nói trên - bị đánh sập. Các mã độc mới phát hiện lần này được lưu trữ trên 3 website riêng biệt: msdns[.]online, cdns[.]ws và cdjs[.]online. Không có website nào trong số này bị phát hiện có liên quan đến Cloudflare hay các công ty nào ngoài đời thực.

"Không may cho những người chủ và người dùng của các website bị lây nhiễm, keylogger này hoạt động y hệt đợt lây nhiễm trước đây" - nhà nghiên cứu Denis Sinegubko của Sucuri cho biết - "Chúng gởi dữ liệu thu được từ các website đến hacker thông qua giao thức WebSocket".

Đợt tấn công này hoạt động thông qua việc chèn nhiều mã khác nhau vào các website Wordpress. Các đoạn mã đã bị chèn vào các website trong tháng vừa qua bao gồm:

hxxps://cdjs[.]online/lib.js

hxxps://cdjs[.]online/lib.js?ver=…

hxxps://cdns[.]ws/lib/googleanalytics.js?ver=…

hxxps://msdns[.]online/lib/mnngldr.js?ver=…

hxxps://msdns[.]online/lib/klldr.js

Những kẻ tấn công đã chèn các đoạn mã cdjs[.]online vào cả cơ sở dữ liệu của một website Wordpress (wp_posts table) hoặc tập tin functions.php của theme (giống vụ tấn công hồi tháng 12 thông qua trang cloudflare[.]solutions. Sinegubko còn tìm thấy các đoạn mã cdns[.]ws và msdns[.]online bị chèn trong các tập tin functions.php của theme. Bên cạnh việc ghi lại thao tác gõ phím, các đoạn mã còn nạp thêm một mã khác khiến trang web mà khách đang xem chạy một mã JavaScript từ Coinhive để đào tiền ảo Monero mà không để lại dấu vết gì.

Hiện chưa rõ các website bị lây nhiễm theo cách nào, nhưng thông thường, các lỗ hổng bảo mật đều lợi dụng việc các phần mềm đã lỗi thời để xâm nhập hệ thống.

Để "dọn dẹp" website của mình, người dùng có thể làm theo các bước tại đây. Ngoài ra, bạn cần thay đổi mật mã toàn bộ mật mã trên các website, bởi các mật mã cũ đều đã có thể bị hacker chiếm đoạt.

Tham khảo: ArsTechnica

NỔI BẬT TRANG CHỦ

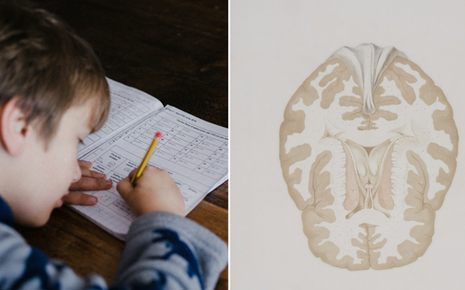

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming