Các chuyên gia vẫn chưa rõ cách thúc hoạt động chi tiết từng góc cạnh của loại malware này.

Gần đây, các chuyên gia an ninh đã khám phá ra một loại malware tấn công máy tính Mac mới, xuất phát từ nhóm hacker Nga APT28.

Cụ thể, một biến thể mới của phần mềm gián điệp X-Agent hiện đang nhắm vào hàng loạt các máy tính chạy macOS của Apple, và mục tiêu trước đó của nó cũng bao gồm cả Windows, iOS, Android và Linux. Malware này được tạo ra để ăn cắp các dữ liệu mật khẩu lưu trữ trên trình duyệt, tự chụp lại màn hình tương tác của thiết bị, xâm nhập cấu hình thiết lập hệ thống và lấy đi các thông tin sao lưu của người dùng.

Nhóm hacker APT20 từ Nga - cũng được biết đến bao gồm những cái tên Fancy Bear, Sofacy, Sednit và Pawn Storm - bắt đầu hoành hành và hoạt động từ năm 2007, và nhiều khả năng liên quan và can thiệp bởi cả chính phủ Nga.

"Những phân tích của chúng tôi trên mẫu malware mới ở macOS đã chỉ ra nhiều điểm chung với các động thái tấn công trước đó của APT28 trên Windows, Linux," Bitdefender công bố trong blog của mình.

"Có nhiều đơn vị và thành phần cấu thành giống nhau liên quan như FileSystem, KeyLogger, RemoteShell và mạng lưới HttpChanel."

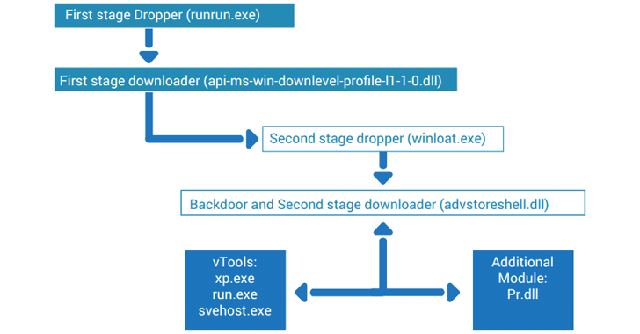

Biến thể của X-Agent trên macOS cũng hoạt động như một phương thức "backdoor" ngầm với khả năng ăn cắp và xâm nhập thông tin tinh vi, được thiết kế để phù hợp hoàn hảo với mục đích tấn công. Ngoài ra, X-Agent cũng có thể được cài vào máy tính qua một lỗ hổng bảo mật trong nền tảng MacKeeper cài đặt sẵn ở mục tiêu, đồng thời nhờ đến cả malware Komplex mà APT28 dùng để xâm nhập đối tượng xác định trước đó.

Nhìn chung, những bằng chứng tìm được thông qua quá trình điều tra đều chỉ về sự góp mặt của nhóm hacker người Nga trong vụ việc này.

Được biết, một khi đã được cài đặt thành công êm thấm lên máy tính mục tiêu, backdoor này sẽ kiểm tra xem có bất kỳ một chương trình an ninh sửa lỗi nào không, và nếu thấy, nó sẽ tự hủy để không bị phát hiện và tiêu diệt. Bù lại, nếu không có biện pháp an ninh nào đủ mạnh để khắc chế, nó sẽ chờ khi nào được kết nối đến Internet để tương tác với cơ sở server điều hành chỉ huy (C&C) từ xa.

"Sau khi kết nối được thiết lập, các dữ liệu được truyền qua nhiều đơn vị thực thi mệnh lệnh. Những điều tra mới nhất của chúng tôi có cho thấy hầu hết các URL C&C cố tính bắt chước và hóa thân đánh lừa thành tên miền Apple," phát biểu bởi Bitdefender.

Mọi công tác tìm hiểu vẫn đang được tiến hành và đội ngũ an ninh Bitdefender mới chỉ có được mẫu malware mà chưa tìm ra được cách thức rõ rệt mà chúng vận hành đầy đủ chi tiết.

Tham khảo: TheHackerNews

NỔI BẬT TRANG CHỦ

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming