Đúng là khóa bí mật này hoạt động, nhưng mục đích của hành động này vẫn rất khó hiểu.

Như chúng tôi đã đưa tin, vào cuối tháng 6 vừa rồi, một vụ tấn công sử dụng ransomware tên gọi NotPetya đã lây lan với mục tiêu chủ yếu là cơ quan, tổ chức tại châu Âu. Sau khi nhiều chuyên gia nghiên cứu mã độc này, họ đã đi tới kết luận NotPetya không phải là ransomware, hay ít nhất không giống như những ransomware khác. Thế nhưng với những động thái mới, có vẻ những kẻ tấn công phức tạp và khó hiểu hơn chúng ta tưởng.

Ở đây cần phải nhắc lại một chút, sở dĩ malware NotPetya có tên gọi như vậy, bởi sự tương đồng với ransomware Petya từng xuất hiện năm 2016, nhưng lại có khác biệt ở cách thức mã hóa thông tin. Cách mã hóa này không những có thể mã hóa nhiều loại file, mà còn có thể qua đó phá hoại ổ cứng của nạn nhân. Một dấu hiệu nữa giúp nhiều chuyên gia đi đến kết luận không coi Petya là ransomware, đó là nhóm hacker đằng sau nó có vẻ không quan tâm đến tiền chuộc, cũng như không quan tâm tới việc giải mã. Bằng chứng là có nhiều người đã gửi tiền chuộc mà không nhận được hồi âm từ chúng, và chúng cũng không đưa ra phương thức liên lạc khác sau khi địa chỉ email ban đầu bị nhà cung cấp dừng dịch vụ.

Thế nhưng, trong những diễn biến mới nhất chưa rõ mục đích, nhóm hacker này có vẻ lại đang làm những điều ngược lại. Vào 5h10 sáng ngày thứ Tư vừa rồi (giờ Hà Nội), nhóm hacker này đã chuyển toàn bộ hơn 10.000 USD trong tài khoản Bitcoin sang một tài khoản khác. Cùng lúc đó, có 2 giao dịch dạng ủng hộ được gửi tới Pastebin và DeepPaste từ tài khoản này. Những trang web này đều là các nền tảng cho phép người dùng đăng tải thông tin dạng văn bản mà có thể chia sẻ rộng rãi.

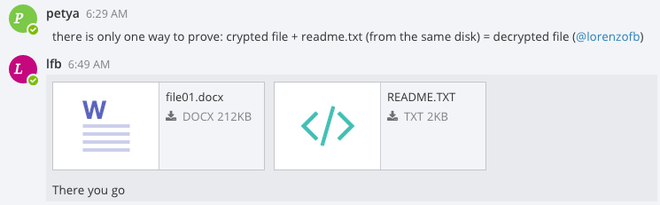

Theo dấu này, giới quan sát đã tìm ra được trước đó, vào 4h20 sáng giờ Hà Nội, ai đó đã đăng tải thông báo nhận mình là tác giả của NotPetya trên cả DeepPaste và Pastebin. Nội dung của thông báo bao gồm thông tin liên hệ (dưới dạng địa chỉ một phòng chat deep web), bản mẫu file và yêu cầu 100 Bitcoin cho mỗi khóa bí mật để giải mã các ổ đĩa. Mức giá này lớn hơn mức “mang tính minh họa” ban đầu rất nhiều lần, tương đương với 256.000 USD tại thời điểm viết bài.

Trang Motherboard đã thử liên lạc trong một phòng chat theo đường dẫn những kẻ tấn công đưa ra (hiện phòng chat này đã bị nhóm hacker này tắt), và nhận được giải thích từ một người được cho là thành viên của nhóm hacker về mức giá cao. Theo anh ta nguyên nhân là do “đây là giá cho khóa bí mật có thể giải mã mọi máy tính”. Sau đó, anh ta chủ động hỏi ngược lại: “Nếu bạn quan tâm có thể gửi 1 file bị mã hóa tới, chúng tôi sẽ giải mã miễn phí để chứng minh.”.

Ở thời điểm này, nhiều người vẫn không tỏ ra tin tưởng lắm. Một chuyên gia bảo mật, anh Matt Suiche đến từ Comae Technologies, cho rằng đây chỉ là động thái nhằm “gây nhiễu dư luận” của nhóm hacker này. Theo anh thì chúng chỉ muốn làm mọi người tiếp tục nghĩ đây là ransomware, chứ không phải là một malware phá hoại ổ đĩa như giới nghiên cứu nhìn nhận. Bởi vì, dù rằng nhóm hacker cũng đã ghi trong thông báo, nhưng rõ ràng là nếu ổ đĩa bị nhiễm và ảnh hưởng tới phân vùng MBR hay cung khởi động (boot sector) thì không thể được giải mã bằng bất cứ cách nào.

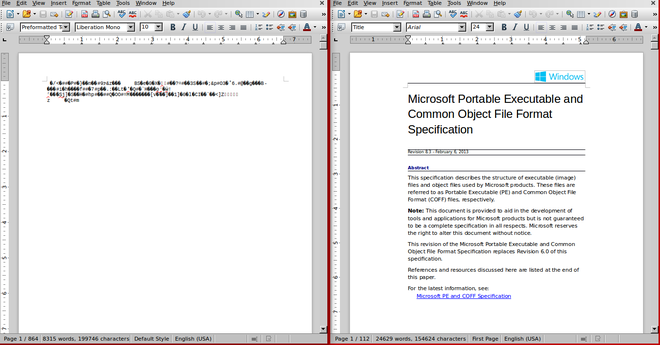

Tuy vậy, trang Motherboard cũng thử đồng ý lời đề nghị từ nhóm hacker này. Họ đã liên hệ với chuyên gia Anton Cherepanov từ hãng bảo mật ESET để được cung cấp file mẫu. Cherepanov sau đó đã kích hoạt NotPetya trên một máy ảo, mã hóa một file văn bản Word thông thường, rồi gửi lại cả file đã bị mã hóa và file gốc. Sau đó, file bị mã hóa bởi NotPetya được gửi tới cho hacker. Bạn có thể thấy file bị mã hóa không thể đọc được bởi Microsoft Word như hình dưới đây.

Khoảng 2 tiếng sau khi nhận được file đã bị mã hóa và file Readme.txt từ cùng ổ đĩa (theo yêu cầu của nhóm hacker), chúng đã gửi lại file Word hoàn toàn giống với file gốc. Điều này chứng tỏ đúng là nhóm hacker này đang sở hữu khóa bí mật để giải mã các file bị nhiễm NotPetya. Sau đó, phía Motherboard thử gửi một file nữa tới hacker (được một chuyên gia khác cung cấp), nhưng ở thời điểm này có vẻ chúng đã nhận ra điều gì đó, và không trả lời thêm gì nữa.

Từ điểm này, Cherepanov đưa ra nhận định: “Do tính chất của kiểu mã hóa này, nếu những kẻ này có khóa bí mật, thì chính chúng là tác giả của NotPetya.”. Tất nhiên nhận định từ nhiều hãng bảo mật vẫn đúng, tuy có phần hơi chủ quan trước đây, phía Kaspersky thậm chí cho rằng chính tác giả của NotPetya cũng không thể giải mã được file bị mã hóa với những thông tin được biết khi đó. Nhưng thực tế đã chứng minh: ổ đĩa bị lây NotPetya có thể được giải mã, chỉ cần boot sector chưa bị ảnh hưởng.

Nhưng vụ việc vẫn tồn tại nhiều nghi vấn, bởi sau khi file đầu tiên được gửi đi và giao lại, cả 2 chuyên gia – Cherepanov và Suiche – đều cho rằng trong NotPetya này có lỗi, khiến cho ngay cả tác giả của chúng cũng không thể giải mã file có dung lượng lớn hơn 1MB. File được phía Motherboard gửi đi chỉ có dung lượng hơn 200KB, chính vì thế họ tiếp tục gửi thêm file nữa, nhưng không hề nhận được hồi đáp.

Chúng tôi xin trích lời Suiche như để tổng kết lại vấn đề về những tên hacker khó hiểu này: “Dù có đưa ra khóa bí mật, chúng cũng chẳng ra sao. Chúng đã tự đẩy nạn nhân và bản thân vào tình cảnh dù có được khóa bí mật cũng chẳng thể giải mã file.”. Có thể nói, ở thời điểm hiện tại, những động thái từ nhóm hacker này, ngoài việc cố chứng tỏ chúng có khóa bí mật với khả năng giải mã rất hữu hạn ra, thì cũng không có ý nghĩa gì khác hơn. Vẫn còn đó những nghi ngờ về mục đích thực sự của đợt tấn công này mà có vẻ chúng đang cố che giấu.

NỔI BẬT TRANG CHỦ

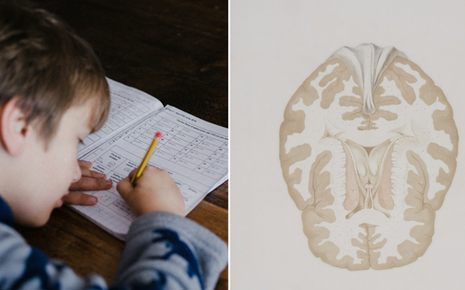

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming