Không chỉ cài cắm backdoor trên các thiết bị mạng như router, ZTE còn "cấy" cửa hậu lên smartphone bán ra cho người dùng.

Michael Maloof - cựu nhà phân tích của Lầu Năm góc từng phát biểu rằng, chính phủ Trung Quốc có thể theo dõi tới 80% hệ thống viễn thông trên toàn thế giới nhằm thực hiện các hoạt động gián điệp từ xa và thậm chí tiến hành các hoạt động phá hoại cơ sở hạ tầng cơ bản của các quốc gia. Trung Quốc có thể thực hiện được điều này là nhờ vào công ty "chân rết" như ZTE, theo lời các chuyên gia về viễn thông cho biết trên trang WND.

Công ty Trung Quốc này cung cấp thiết bị cho nhiều nhà khai thác viễn thông lớn nhất thế giới. ZTE nhiều lần đối mặt với lệnh cấm từ các nước như Mỹ, Ấn Độ, Úc... vì bị nghi ngờ là gián điệp. Và thực tế trong nhiều năm qua cũng cho thấy, các thiết bị router, điện thoại của ZTE đã nhiều lần bị tố chứa những lỗi bảo mật nghiêm trọng ảnh hưởng tới người dùng. 3 vụ việc điển hình dưới đây là những minh chứng cho nhận định này.

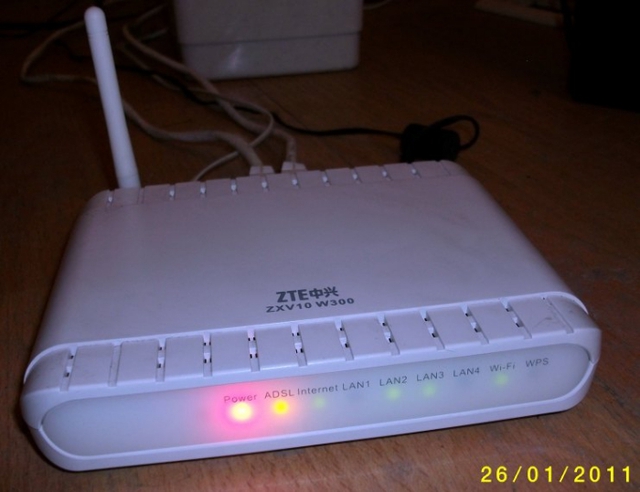

Vụ lùm xùm với router ZXV10 W300

Theo cảnh báo mà Trung tâm Phối hợp CERT tại trường đại học Carnegie Mellon (Mỹ) đưa ra hồi tháng 8/2015, router DSL của ZTE chứa một mật khẩu dễ đoán cho phép truy cập thiết bị bằng một tài khoản quản trị ẩn. Mẫu router của ZTE bị trung tâm này tố cáo có tên ZXV10 W300. ZXV10 W300 chứa một mật khẩu quản trị dạng "XXXXairocon" trong đó XXXX là 4 ký tự cuối của địa chỉ Mac của thiết bị. Địa chỉ Mac là mã duy nhất của thiết bị đó, và sử dụng một phần địa chỉ này không hề gây khó cho hacker khi muốn dò mật khẩu. Đó là bởi hacker có thể dễ dàng dò ra toàn bộ MAC bằng cách gửi một truy vấn đến giao thức quản lý mạng đơn giản (Simple Network Management Protocol - SNMP).

Đáng lưu ý, lỗ hổng này trên ZTE ZXV10 W300 từng được một nhà nghiên cứu bảo mật độc lập phát hiện từ năm 2014 nhưng ZTE không có động thái nào khắc phục. Bên cạnh đó, ngoài router của ZTE, hàng loạt router khác cũng bị ảnh hưởng, bao gồm ASUS DSL-N12E, DIGICOM DG-5524T, Observa Telecom RTA01N, và Philippine Long Distance Telephone (PLDT) SpeedSurf 504AN. Theo CERT, lỗi mật khẩu dễ đoán mà các thiết bị này gặp phải có cùng một định dạng, bởi vậy có khả năng firmware của chúng được phát triển bởi cùng một công ty. Ở thị trường thiết bị nhúng, đây không phải là thông tin gì quá gây ngạc nhiên. Một hãng nào đó có thể ký hợp động để công ty khác phát triển firmware hoặc thậm chí sản xuất luôn phần cứng cho họ.

Thêm nhiều router chứa backdoor

Router ZTE H108N.

Hồi tháng 3/2015, một chuyên gia bảo mật có tên Kyle Lovett cũng đưa ra cảnh báo, router do ZTE sản xuất và được các nhà cung cấp dịch vụ Internet phân phối cho người dùng chứa lỗi bảo mật cho phép hacker thực hiện các cuộc tấn công từ xa. Hai modem của ZTE bị tố cáo lần này là ZTE H108N và H108NV2.1.

Lovett cho biết, các router bị ảnh hưởng chứa lỗi bảo mật “directory traversal” trong một thành phần firmware có tên webproc.cgi. Nó cho phép hacker trích xuất các dữ liệu cấu hình nhạy cảm, bao gồm các dữ liệu liên quan đến việc quản trị. Một lần nữa, nó cũng không phải là lỗi bảo mật gì quá mới mà đã được cảnh báo từ năm 2011 trên nhiều model router khác nhau.

Ban đầu, Kyle Lovett phát hiện ra lỗi tồn tại ở một số router ADSL khi ông giành thời gian phân tích chúng trong thời gian rảnh. Tuy nhiên, sau khi mở rộng điều tra, ông phát hiện ra hàng trăm nghìn thiết bị bị ảnh hưởng (con số ước tính khoảng 700.000). Các thiết bị này không chỉ của ZTE mà còn được sản xuất bởi các công ty khác và được nhà cung cấp dịch vụ Internet phân phối cho người dùng ở hàng chục quốc gia khác nhau. Với lỗi bảo mật nói trên, hacker có thể giải nén file "config.xml" vốn chứa nhiều thông tin nhạy cảm trong đó có mật khẩu quản trị. Nếu khai thác thành công, hacker có thể đăng nhập vào router dưới quyền quản trị, thay đổi cài đặt DNS từ đó chuyển hướng người dùng sang các máy chủ DNS giả mạo. Những cuộc tấn công kiểu này thường được gọi với cái tên router pharming và đã trở nên phổ biến trước đó.

Chưa hết, Kyle Lovett cũng cảnh báo rằng, nhiều router còn có thêm các lỗi bảo mật khác. 60% trong số 700.000 thiết bị bị ảnh hưởng có một tài khoản hỗ trợ ẩn với mật khẩu dễ đoán. Một số thiết bị không có lỗi bảo mật "directory traversal" nói trên, nhưng lại có tài khoản backdoor này. Hay một ví dụ khác là khoảng 1/4 số router gặp lỗi cho phép chụp lại ảnh bộ nhớ đang hoạt động (active memory). Điều này gây ra nguy cơ lớn cho người dùng, bởi bộ nhớ có thể chứa các thông tin nhạy cảm, lưu lại các hoạt động của người dùng trên internet như mật khẩu ngân hàng... Tiến hành phân tích, nhà nghiên cứu này nhận thấy hacker đã tiến hành các hoạt động dò xét lỗ hổng, và hầu hết những hacker có địa chỉ IP từ Trung Quốc. Bên cạnh đó, một sự trùng hợp khác mà Lovett phát hiện ra là mặc dù các router bị ảnh hưởng đến từ nhiều nhà sản xuất khác nhau nhưng firmware của chúng đều cùng được sản xuất bởi một công ty Trung Quốc có tên Shenzhen Gongjin Electronics.

Smartphone cài cắm backdoor

Sự vụ xảy ra hồi tháng 5/2012, và ZTE bị tố cáo đã cài cắm backdoor vào chiếc smartphone Score M chạy Android bán ở thị trường Mỹ. Lỗ hổng cho phép hacker có thể điều khiển được điện thoại của người dùng. ZTE sau đó cũng đã lên tiếng xác nhận thông tin này. Đáng chú ý, backdoor này đã được ZTE cố tình cài cắm trong máy, chứ nó không hề vô tình tồn tại. Một thành viên nặc danh trên trang, người phát hiện ra lỗ hổng, thậm chí còn công khai cách thức tấn công.

Dmitri Alperovitch, đồng sáng lập và giám đốc công nghệ của hãng bảo mật CrowdStrike, mô tả sự tồn tại của backdoor này là "cực kỳ không bình thường" và đặt ra nhiều nghi vấn cho công ty Trung Quốc. Ông nói rằng, các nhà nghiên cứu của CrowdStrike xác định, ZTE dùng backdoor để phục vụ việc cập nhật phần mềm cho thiết bị, tuy nhiên, đây là một cách làm "mờ ám". "Backdoor trên điện thoại được ZTE dùng để cài đặt/gỡ bỏ các ứng dụng trên điện thoại, tuy nhiên, đây là cách làm không chính thống. Google hỗ trợ rất nhiều API phục vụ cho mục đích này và không gây ra bất kỳ nguy cơ bảo mật nào, bởi vậy, có khả năng backdoor được cài cắm để phục vụ mục đích khác" - Alperovitch cho biết.

Theo ICT News

NỔI BẬT TRANG CHỦ

Google: Giải được bài toán 10 triệu tỷ tỷ năm chỉ trong 5 phút, chip lượng tử mới là bằng chứng về đa vũ trụ

Điều đáng ngạc nhiên hơn cả là nhiều người trên cộng đồng mạng thế giới lại đang đồng tình với kết luận của Google.

Gần 2025 rồi mà vẫn dùng USB để lưu công việc thì quả là lỗi thời