Hình thức tấn công mới có thể biến cả phần mềm diệt virus nhà bạn thành malware, từ Windows XP cho tới Windows 10 đều không thoát

Tệ hại hơn, nó sử dụng mỗi lỗi có sẵn trong hệ điều hành của Windows, một lỗi không có khả năng sửa chữa.

Một đội ngũ nghiên cứu bảo mật tới từ Cybellum,Israel đã tìm ra một lỗ hổng trong Windows có thể cho phép hacker chiếm hoàn toàn quyền kiểm soát máy tính của bạn.

Với tên gọi DoubleAgent – Điệp viên Hai mang, kĩ thuật cài một đoạn code vào hệ điều hành này có thể được áp dụng trên TOÀN BỘ các phiên bản của Windows, từ Windows XP cho tới phiên bản mới nhất của Windows 10.

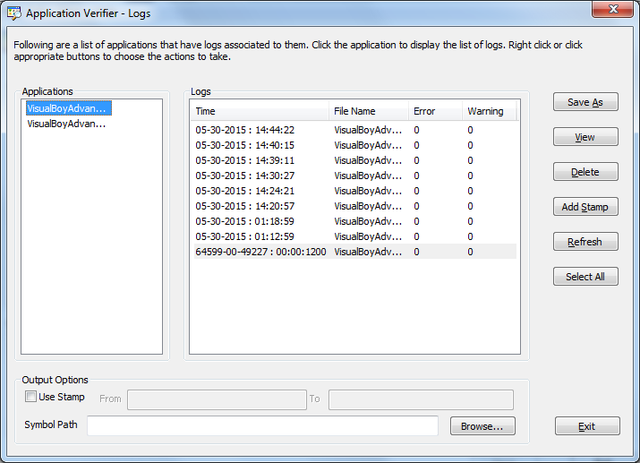

Để thực hiện hành vi chiếm quyền sử dụng, DoubleAgent lợi dụng một tính năng có sẵn trên Windows, đã có tuổi thọ 15 năm mang tên Application Verifier và tệ hơn, nó là tiện ích không thể vá sửa lỗi được. Bản thân Application Verifier là một công cụ chạy thực có trách nhiệm tải các file DLL (thư viện liên kết động – Dynamic link library) vào các quá trình xử lý của máy với mục đích thử nghiệm, cho phép các nhà phát triển có thể nhanh chóng phát hiện và sửa lỗi lập trình trong các ứng dụng của mình.

Lỗi không thể sửa được nằm ngay tại Application Verifier của Microsoft

Lỗ hổng ấy nằm ngay trong cách thức mà công cụ hữu ích này xử lý các file DLL. Theo như các nhà nghiên cứu tại Israel nói, trong giai đoạn Application Verifier xử lý file, các DLL được gắn kết với các tác vụ nằm ngay trong những cổng vào (entry) của Windows Registry – một cơ sở dữ liệu dùng để lưu trữ thông tin về những sự thay đổi, những lựa chọn, những cấu hình từ người sử dụng Windows và nó cũng bao gồm toàn bộ những thông tin liên quan tới phần cứng, phần mềm, người sử dụng máy tính.

Những kẻ tấn công sẽ tiến hành thay file DLL bằng một file độc, chỉ với một thao tác đơn giản là tạo ra một khóa Windows Registry có cùng tên với ứng dụng họ muốn chiếm quyền. File độc đó sau khi được nạp vào chương trình sẽ cung cấp toàn quyền điều khiển hệ thống cho kẻ tấn công. Hậu quả từ việc đó bạn có thể tự thấy được từ phim hành động cho tới những vụ hack ngoài đời thực.

Theo lời những nhà nghiên cứu tại Cybellum thì đây là cách thức hoạt động của phương pháp tấn công thông qua Application Verifier:

“DoubleAgent cho phép kẻ tấn công có được khả năng nhập file DLL độc vào bất kì quá trình xử lý nào của máy. Việc đưa mã lệnh vào sẽ được thực hiện ngay ở giai đoạn khởi động, vì thế kẻ tấn công sẽ có toàn quyền sử dụng ngay từ đầu, không có cách nào để quá trình xử lý có thể tự bảo vệ mình (bằng các biện pháp bảo mật khác)”.

Thông qua DoubleAgent, kẻ gian có thể chiếm quyền điều khiển ngay cả phần mềm anti-virus

Để thể hiện cách thức DoubleAgent tấn công một người sử dụng thông thường, đội ngũ đã tiến hành hack thẳng phần mềm anti-virus – một rào chắn đáng tin cậy với nhiều người sử dụng máy tính. Họ làm gì với nó? Biến chính phần mềm AV ấy trở thành một con malware.

Xem hacker biểu diễn cách thức DoubleAgent chiếm quyền kiểm soát Norton Antivirus.

Thông qua DoubleAgent, họ đã có thể “làm tha hóa” phần mềm chống virus và khiến nó hoạt động như một phần mềm ransomware có khả năng mã hóa dữ liệu (ransomware: phần mềm độc mã hóa thông tin trên đĩa để hacker có thể đòi tiền chuộc lại số thông tin đã bị khóa kia).

Đáng lo ngại hơn, phương thức tấn công này hoạt động được trên mọi phiên bản hệ điều hành Windows (từ XP cho tới 10 như đã nói ở trên) và rất khó có thể ngăn chặn được nó, bởi lẽ những dòng mã độc kia có thể được đưa vào một lần nữa khi ta khởi động lại hệ thống, nhớ khóa registry mà nó đã tự tạo khi được cài vào.

Và dưới đây là danh sách những phần mềm chống virus “bất lực” trước DoubleAgent:

Avast (CVE-2017-5567)

AVG (CVE-2017-5566)

Avira (CVE-2017-6417)

Bitdefender (CVE-2017-6186)

Trend Micro (CVE-2017-5565)

Comodo

ESET

F-Secure

Kaspersky

Malwarebytes

McAfee

Panda

Quick Heal

Norton

Sau khi tấn công và chiếm quyền điều khiển của phần mềm AV, kẻ gian có thể tiếp tục sử dụng DoubleAgent để vô hiệu quá những biện pháp bảo mật khác, khiến nó không thể tiếp tục chặn malware hay những cuộc tấn công thông qua mạng internet khác.

Nó còn sử dụng chính những sản phẩm được cho là sẽ bảo vệ chúng ta kia trở thành một proxy (một server mạng) lan truyền sang các máy được liên kết khác. Có được quyền, những hacker sẽ có thể truyền dữ liệu, phá hỏng hệ điều hành hoặc từ chối truy cập của những người sử dụng khác.

Trong clip trên, những nhà nghiên cứu tại Cybellum sử dụng phần mềm anti-virus làm ví dụ minh họa. DoubleAgent có khả năng tấn công bất kì ứng dụng nào, thậm chí ngay cả chính hệ điều hành Windows. Hãy dè chừng.

Sau 90 ngày được thông báo, vẫn nhiều hãng Antivirus chưa cập nhật hệ thống của mình

Cybellum nói rằng họ đã báo cáo nhưng lỗ hổng bảo mật có thể được khai thác bởi DoubleAgent với những công ty bán sản phẩm phần mềm anti-virus từ 90 ngày trước. Họ cũng kết hợp với một số công ty để viết ra bản vá cho những phần mềm này nhưng tới giờ, mới chỉ có Malwarebytes và AVG cho ra bản cập nhật mới, Trend-Micro dự định sẽ sửa chữa sớm nhất có thể.

Nếu bạn hiện đang sử dụng một trong ba chương trình trên, bạn hãy thấy rằng mình may mắn và hãy cập nhận phần mềm diệt virus của mình ngay đi. Các nhà nghiên cứu bảo mật cũng chỉ cho bạn một biện pháp “chữa cháy” tạm thời đó là đổi từ Application Verifier sang một công cụ mới mang tên Protected Processes.

Cơ chế hoạt động được bảo đảm của công cụ mới sẽ bảo vệ những phần mềm chống malware trước những đợt tấn công bằng cách chặn bất kì ứng dụng cài code lạ nào hoạt động. Nhưng hiện tại, cơ chế này mới được tích hợp trong Windows Defender có trên Windows 8.1.

Tham khảo TheHackerNews

NỔI BẬT TRANG CHỦ

Nhà sáng lập TSMC nhận định về Intel: Sẽ tốt hơn nếu không cố chen chân vào mảng sản xuất chip, đáng lẽ nên tập trung vào AI

Morris Chang, nhà sáng lập TSMC, đã thẳng thắn nhận định chiến lược kinh doanh của Intel, cho rằng "Đội Xanh" đáng lẽ không nên bước chân vào lĩnh vực sản xuất chip và thay vào đó nên tập trung vào thị trường AI.

Nửa đêm, Facebook sập trên toàn cầu, Instagram, Threads cũng không thể truy cập