Lỗ hổng bảo mật của bàn phím không dây giúp hacker biết được những gì bạn gõ

Trong kỉ nguyên số với mọi thứ dần chuyển thành không dây, liệu quyền riêng tư và thông tin cá nhân của bạn có thật sự an toàn

Trong vài tháng gần đây, rất đông người dùng đã bàn tán, thậm chí chỉ trích Microsoft và Windows 10 vì hành động được coi là keylog của người khổng lồ thung lũng Sillicon này. Tuy nhiên, thông tin cá nhân của bạn không chỉ bị đe doạ bởi các hệ điều hành và phần mềm, ứng dụng.

Trong kỉ nguyên Internet of Things, các thiết bị phần cứng, đặc biệt là các thiết bị ngoại vi đều chạy theo xu hướng không dây, vốn là một miếng mồi ngon cho các hacker. Webcam, tủ lạnh hay các thiết bị “thông minh” trong nhà bạn đều chỉ là bề nổi. Có nhiều thiết bị không dây mang nhiều thông tin cá nhân của bạn còn dễ tấn công hơn rất nhiều.

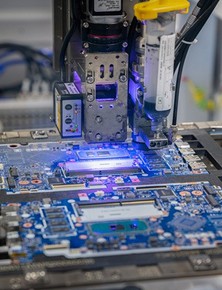

Cách thức tấn công bàn phím không dây

Về cơ bản, máy tính, điện thoại di động cũng như các thiết bị di động đều có thể bị tấn công. Mặc dù vậy, công sức bỏ ra so với kết quả nhận được có vẻ không tương xứng. Điều này lại không áp dụng với các thiết bị ngoại vi không dây. Khá nhiều bàn phím không dây có cơ chế hoạt động khá đơn giản khi gửi thẳng dữ liệu không mã hoá tới đầu thu 2,4 GHz. Với kết nối không hề được mã hoá, hacker có thể dễ dàng gửi lệnh từ xa hoặc ghi lại những thao tác trên bàn phím của người dùng.

Một công ty bảo mật tên Bastille đã tìm ra một phương pháp tấn công mới, đặt tên là KeySniffer. Công ty này dự định sẽ giới thiệu về phương thức tấn công này tại Defcon, một hội thảo về hacking, tháng 8 tới đây. Họ cũng đã chia sẻ thêm một vài thông tin như chỉ với một thiết bị thu phát sóng giá 12 USD, hacker có thể can thiệp vào kết nối giữa bàn phím không dây và máy tính.

Một khi thành công, hacker có thể chiếm quyền điều khiển bằng cách gửi các dòng lệnh thông qua các thao tác trên bàn phím hoặc ghi lại các thao tác từ người dùng. Hồi đầu năm, Bastille cũng từng chia sẻ MouseJacking với chức năng tương tự là chiếm quyền điều khiển thiết bị ngoại vi không dây.

Tầm ảnh hưởng

Bastille đã thử nghiệm khá nhiều bàn phím không dây không sử dụng Bluetooth từ 12 nhà sản xuất. Kết quả cho thấy chỉ có những bàn phím cao cấp từ Lenovo, Dell và Logitech được coi là miễn nhiễm với KeySniffer. Phần còn lại là các bàn phím bình dân đến từ HP, Toshiba, Kensington, Radio Shack, Anker, Insignia, General Electric và EagleTech đều dễ dàng bị tấn công bằng KeySniffer.

Các chuyên gia từ Bastille cho rằng, với việc không sử dụng Bluetooth cũng như không mã hoá kết nối, các nhà sản xuất có thể tiết kiệm khá nhiều giá thành sản xuất. Khả năng bảo mật của các chuẩn kết nối này vẫn thua kém rất nhiều so với tiêu chuẩn của Bluetooth. “Chúng tôi đã rất bất ngờ. Không thể ngờ rằng 2016 rồi mà vẫn còn những công ty bán bàn phím mà không hề mã hoá hay gì.” trích bình luận của Ivon O’Sullivan, Trưởng bộ phận nghiên cứu của Bastille.

Với phương thức truyền tải dữ liệu bằng cách gửi thẳng các kí tự được gõ về đầu thu, hacker có thể dễ dàng sử dụng đầu thu sóng tầm xa để ghi lại các thao tác trên phím của nạn nhân. Mật khẩu và tài khoản email, ngân hàng đều có thể bị ghi lại. Không những thế, các hacker mũ đen có thể lợi dụng KeySniffer để chiếm quyền kiểm soát máy để cài malware, ransomware hay backdoor.

Rõ ràng các thiết bị Internet of Things hiện này đều chưa có được khả năng bảo mật tối thiểu cũng như khả năng nâng cấp hay cập nhật bảo mật. Để đảm bảo an toàn cho các thông tin cá nhân của mình, có lẽ chúng ta nên quay về với bàn phím có dây hoặc đầu tư thêm một chút để sử dụng những thiết bị ngoại vi không dây kết nối bằng Bluetooth.

Tham khảo WCCFTech

NỔI BẬT TRANG CHỦ

-

Hy hữu: Game thủ nhận miễn phí "quái vật" đồ họa RTX 5080 trị giá gần 2.000 USD nhờ lỗi hệ thống của Amazon

Một câu chuyện khó tin nhưng có thật vừa gây xôn xao cộng đồng công nghệ: Một người dùng Reddit đã may mắn sở hữu chiếc card đồ họa ASUS ROG Astral RTX 5080 (phiên bản màu trắng) trị giá 1.850 USD (khoảng 48,6 triệu đồng) mà không tốn một xu, tất cả nhờ vào sự nhầm lẫn hy hữu từ phía Amazon.

-

Vì sao chip 28 nm vẫn giữ vai trò quan trọng trong ngành bán dẫn?