Một chuyên gia bảo mật đã thử hack máy tính của chính mình để tìm và khắc phục "lỗ hổng nghiêm trọng nhất từ trước đến nay" trong chip Intel

Lỗ hổng bảo mật Meltdown đã có thể khắc phục bằng một biện pháp có tên gọi là KAISER. Trong khi đó, lỗ hổng Spectre vẫn chưa có bản vá sửa lỗi.

Daniel Gruss đã thức trắng nhiều đêm trong phòng làm việc của mình, giữa những chiếc máy tính và các dòng lệnh chạy dài. Ông phát hiện ra điều mà trước đây không ai nghĩ rằng có thể xảy ra, mặc dù nó đã tồn tại suốt hai thập kỷ.

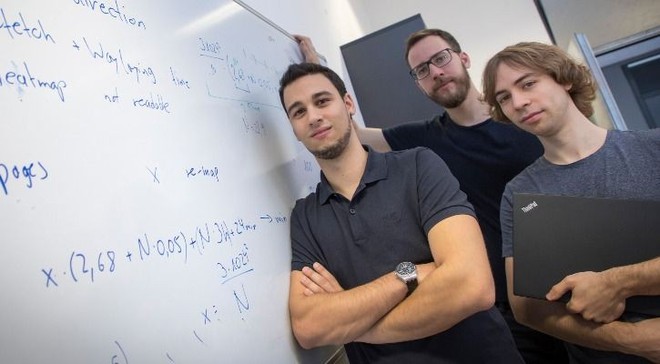

Chuyên gia bảo mật 31 tuổi này đã từng tốt nghiệp tiến sĩ tại trường Đại học Kỹ thuật Graz của Áo. Cùng với hai người đồng nghiệp của mình là Moritz Lipp và Michael Schwarz, vị chuyên gia bảo mật này tin rằng một cuộc tấn công vào bộ nhớ kernel của bộ vi xử lý trong hệ thống máy tính là điều chỉ có trong lý thuyết.

Michael Schwarz (trái), Moritz Lipp (giữa) và Daniel Gruss (phải).

Bởi bộ nhớ hạt nhân của CPU chứa rất nhiều thông tin quan trọng của hệ thống và hoàn toàn không thể tiếp cận bởi người sử dụng, cũng như các phần mềm và ứng dụng ở cấp người dùng. Đây là một phân vùng đặc biệt, chỉ cho phép tạo cầu nối giao tiếp giữa các phần mềm người dùng và phần cứng hệ thống. Nó ngăn chặn và không cho phép các phần mềm truy cập vào dữ liệu bên trong.

Thế nhưng vào buổi tối hôm đó, sau nhiều đêm thức trắng, Daniel Gruss đã hack thành công chiếc máy tính trang bị bộ vi xử lý Intel của mình. Sau đó là truy cập và đánh cắp các dữ liệu bên trong bộ nhớ kernel của CPU, điều mà ông đã từng nghĩ rằng không bao giờ có thể xảy ra.

“Tôi thực sự bị sốc. Chúng tôi đã ngồi nhiều giờ trong sự hoài nghi và cố gắng tìm ra bất kỳ khả năng nào làm cho các kết quả này bị sai”, Daniel Gruss cho biết. Tuy nhiên sau đó ông và các đồng nghiệp của mình đã phải thừa nhận rằng, họ đã phát hiện ra một “lỗ hổng bảo mật nghiêm trọng nhất của các bộ vi xử lý từng được phát hiện từ trước đến nay”.

Lỗ hổng bảo mật được gọi tên là Meltdown, đã được tiết lộ vào thứ 4 tuần trước và ảnh hưởng tới gần như toàn bộ các chip Intel được sản xuất từ năm 1995 đến nay. Ngoài ra còn có một lỗ hổng bảo mật thứ hai, được gọi tên là Spectre, phát hiện trong các bộ vi xử lý Intel, AMD và cả ARM.

Cả hai lỗ hổng bảo mật này cho phép hacker tấn công vào bộ nhớ hạt nhân của hệ thống, đánh cắp nhiều dữ liệu quan trọng trong các hệ thống máy tính, smartphone và trung tâm dữ liệu đám mây.

Đi tìm biện pháp ngăn chặn

Nhóm nghiên cứu Đại học Graz đã và đang tìm kiếm công cụ để chống lại những cuộc tấn công của hacker nhắm vào bộ nhớ kernel của CPU. Trong một báo cáo được công bố vào tháng 6 năm ngoái, họ đã tìm ra một biện pháp được gọi là KAISER (Kernel Address Isolation to have Side-channels Effectively Removed).

Giống như tên gọi, KAISER bảo vệ bộ nhớ kernel khỏi một cuộc tấn công “side-channel” - tấn công vào điểm yếu của các bộ mã hóa bảo mật thay vì tấn công trực tiếp và giải mã bảo mật.

Nhà nghiên cứu Anders Fogh của Đại học Graz đã viết trong báo cáo của mình về một khả năng xảy ra cuộc tấn công side-channel, dựa trên một tính năng của các bộ vi xử lý hiện đại nhằm tăng tốc độ xử lý. Tính năng này giúp các tác vụ được thực hiện không theo trình tự dữ liệu đầu vào, mà được thực hiện xử lý ngẫu nhiên cùng lúc. Nếu trình tự nào sai, nó sẽ được loại bỏ luôn để không mất thời gian.

Tuy nhiên đây chỉ là lý thuyết trên giấy, nhà nghiên cứu Anders Fogh cho biết ông vẫn chưa thể thực hiện và cũng chưa từng thấy một cuộc tấn công nào như vậy trong thực tế.

Sau khi những lỗ hổng bảo mật trong thiết kế của các bộ vi xử lý Intel được phát hiện, chứng minh rằng một cuộc tấn công side-channel vào bộ nhớ kernel là hoàn toàn có thể thực hiện. Khi đó, kết quả nghiên cứu của Đại học Graz mới tỏ ra thực sự có tác dụng.

Nó cho thấy rằng biện pháp KAISER hoàn toàn có thể được dùng để chống lại lỗ hổng bảo mật Meltdown. Nhóm nghiên cứu đã nhanh chóng liên hệ với Intel sau khi sự việc được công bố rộng rãi.

Chuyên gia bảo mật Gruss cho biết: “Các nhà nghiên cứu khác đã có được những phát hiện tương tự. Jann Horn của Google Project Zero đã đưa ra kết luận giống nhóm nghiên cứu 10 người của chúng tôi, một cách hoàn toàn độc lập. Điều đó thật ấn tượng”.

Hiện tại các công ty công nghệ lớn như Microsoft, Apple và các hệ thống mã nguồn mở Linux đều đang phát triển các bản vá lỗ hổng Meltdown dựa trên biện pháp KAISER. Nó cho thấy hiệu quả trong thực tế, có thể ngăn chặn các cuộc tấn công của hacker dựa trên lỗ hổng bảo mật này.

Tuy nhiên đáng lưu ý là lỗ hổng bảo mật Spectre hiện chưa có bản vá sửa lỗi. Nhưng theo chuyên gia bảo mật Gruss: “Spectre khó khai thác hơn để các hacker có thể thực hiện được một cuộc tấn công. Vì vậy vấn đề trước mắt vẫn là lỗ hổng Meltdown. Nhưng tiếp theo, chúng tôi sẽ tiếp tục nghiên cứu để tìm ra biện pháp khắc phục hoàn toàn lỗ hổng bảo mật này”.

Tham khảo: Reuters

NỔI BẬT TRANG CHỦ

Sự thật từ nghiên cứu khoa học: Chơi trò chơi điện tử có ảnh hưởng bất ngờ đến chỉ số IQ của trẻ em!

Trò chơi điện tử từ lâu đã là chủ đề gây tranh cãi khi nhắc đến ảnh hưởng của chúng đối với trẻ em. Trong khi nhiều ý kiến chỉ trích việc chơi game có thể gây hại cho sự phát triển trí não, thì một nghiên cứu khoa học đã mang đến cái nhìn khác biệt, cho thấy mối liên hệ tích cực giữa việc chơi game và sự gia tăng trí thông minh ở trẻ nhỏ.

Trải nghiệm game trên Mac mini M4 Pro: Cậu bé tí hon bước ra biển lớn gaming