TrickBot: trojan hướng người dùng tới một website ngân hàng giả mạo y như thật, có chứng chỉ SSL

Website giả mạo được TrickBot điều hướng giống website thật cả về URL lẫn giấy phép.

Một Trojan ngân hàng khét tiếng đang nhắm tới khách hàng của một ngân hàng lớn với chiến dịch spam email mới nhằm hướng nạn nhân tới một trang đăng nhập giả mạo mà không thể phân biệt được với website chính thức của ngân hàng.

Malware Trickbot đã bắt đầu nhắm vào lĩnh vực tài chính từ năm ngoái với mục tiêu là khách hàng từ các ngân hàng trực tuyến ở Mỹ, Anh, Úc và một số nước khác.

Những người đứng sau Trojan ngân hàng đặc biệt này liên tục phát triển nó, thậm chí họ đã thử nghiệm nó với EternalBlue, một lỗ hổng trên Windows đã giúp lan truyền malware WannaCry và Petya gần đây.

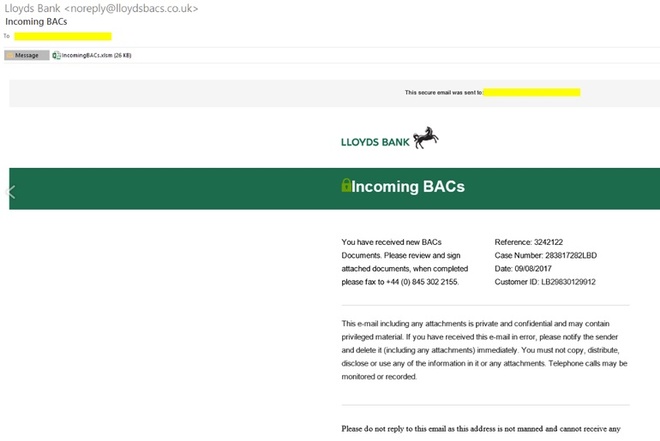

Được phát hiện bởi các nhà nghiên cứu an ninh mạng tại Cyren, chiến dịch phát tán Trickbot mới nhất đã gửi hơn 75.000 email trong 25 phút, tất cả đều tự nhận là từ Lloyds Bank, một trong những ngân hàng lớn nhất của Anh.

Email đã được gửi với chủ đề “Incoming BACs”, đề cập đến BACs, một hệ thống thanh toán trực tiếp từ một tài khoản email tới một tài khoản khác và người dùng cần phải xem xét, sau đó ký vào các tài liệu đính kèm.

Sau khi tải và mở tệp đính kèm trong Excel - IncomingBACs.xlsm - người dùng được yêu cầu bật macro để cho phép chỉnh sửa tài liệu, nhưng cũng giống như với nhiều chiến dịch email độc hại, quá trình này sẽ tự động tải phần mềm độc hại về máy.

Trong trường hợp này, Trojan sử dụng PowerShell để tải tập tin thực thi “Pdffeje.exe”, quá trình chính của TrickBot, và cài đặt phần mềm độc hại vào máy.

Khi máy tính bị nhiễm Trickbot, phần mềm độc hại chạy ẩn và đợi nạn nhân đến thăm ngân hàng trực tuyến của họ.

Khi nạn nhân truy cập ngân hàng trực tuyến của họ, Trickbot chuyển hướng họ đến một trang web độc hại, trong trường hợp này là một phiên bản giả mạo của trang web Lloyds trông giống hệt như thật – với URL chính xác của ngân hàng trực tuyến và chứng chỉ SSL hợp pháp. Vì vậy, người dùng sẽ không nghi ngờ họ đã bị lừa.

Sigurdur Stefnission, phó chủ tịch nghiên cứu về các mối đe doạ tại Cyren nói với ZDNet: “Bằng cách sử dụng HTML và JavaScript, trang độc hại có thể hiển thị đúng URL và chứng chỉ số từ trang web chính thức”.

Bằng cách này, kẻ tấn công có thể nhìn thấy và ăn cắp thông tin ngân hàng trực tuyến của nạn nhân và thực hiện các giao dịch với dữ liệu cá nhân của họ.

Mặc dù chiến dịch lừa đảo có vẻ chính xác cao - thậm chí những cho người sử dụng biết URL chính xác của ngân hàng trực tuyến và giấy chứng nhận SSL hợp pháp cũng không thấy bất cứ điều gì bất thường – nhưng có một phần email không phải là từ Lloyds vì nó sai về cách đánh vần.

Thay vì là từ lloydsbank.co.uk, thông điệp được gửi từ lloydsbacs.co.uk, một tên miền với địa chỉ IP từ Hà Lan.

Ở cốt lõi của nó, TrickBot vẫn tương tự như người tiền nhiệm: ăn cắp dữ liệu từ các thao tác người dùng trên trang web giả mạo.

Mặc dù không giống như Zeus, Gozi, Ramnit và Dridex, các nhà nghiên cứu vẫn cảnh báo rằng Trickbot sẽ tiếp tục là "lực lượng mạnh mẽ" trong tương lai, vì các tác giả của nó sẽ bổ sung thêm nhiều năng lực tiềm ẩn để phát tán các phần mềm độc hại.

Stefnission nói: “TrickBot phát triển và thay đổi gần như hàng ngày và nhắm tới các ngân hàng mới trên toàn thế giới, do đó tất cả các ngân hàng cần phải cảnh giác”.

Hiện chưa rõ ai đứng đằng sau Trickbot, nhưng cách mà phần mềm độc hại đang liên tục phát triển cho thấy đây là công việc của một nhóm tội phạm không gian mạng được tổ chức tốt.

ZDNet đã liên hệ với Lloyds Bank để tìm hiểu vấn đề nhưng chưa nhận được câu trả lời chính thức.

Tham khảo: ZDNet

NỔI BẬT TRANG CHỦ

Google: Giải được bài toán 10 triệu tỷ tỷ năm chỉ trong 5 phút, chip lượng tử mới là bằng chứng về đa vũ trụ

Điều đáng ngạc nhiên hơn cả là nhiều người trên cộng đồng mạng thế giới lại đang đồng tình với kết luận của Google.

Gần 2025 rồi mà vẫn dùng USB để lưu công việc thì quả là lỗi thời