Công ty Bkav vừa cho biết, qua phân tích, virus ẩn nấp trong file văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng là một biến thề của “Virus Biển Đông” và được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Hôm qua, ngày 5/6/2015, Công ty an ninh mạng Bkav đã có thông báo cảnh báo hiện tượng giả mạo email với những tiêu đề có nội dung quan trọng như thông báo kết luận của Thủ tướng hay Hội nghị TW 11 để phát tán virus. Theo thông báo, chiều ngày 4/6/2015, Bkav đã nhận được thông tin và các mẫu email giả mạo được gửi đến phóng viên của một tờ báo điện tử.

Cụ thể, phóng viên này đã nhận được 1 email gửi từ địa chỉ phamhongsambtctw@gmail.com có tiêu đề “Thấy gì từ Hội nghị TW 11” và 1 email “Thông báo kết luận của Thủ tướng Nguyễn Tấn Dũng tại cuộc họp 03.6 về Luật ĐƯQT” được gửi từ địa chỉ thuhuyenvpcp@gmail.com. Các email giả mạo này không có nội dung, chỉ đính kèm một tệp tin văn bản (Word) có tên giống với tiêu đề thư. Kết quả nghiên cứu ban đầu của chuyên gia Bkav cho thấy file văn bản đính kèm các email giả mạo đều có chứa mã độc.

Được biết trước đó, vào tháng 7/2014, phóng viên tờ báo điện tử này cũng từng nhận được email của hacker mời gọi đọc “Bản thuyết minh về bảo vệ vùng biển, vùng trời trong sự nghiệp xây dựng và bảo vệ Tổ quốc Việt Nam xã hội chủ nghĩa của Tư lệnh Hải quân”. Tuy nhiên, tập tin có tên “Phương án bảo vệ vùng biển-QTtacchienA-6-2014.doc” đính kèm email này sau đó được các chuyên gia Bkav xác định có chứa mã độc (được các chuyên gia gọi tên là “Virus Biển Đông” - PV) và mã độc được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Trao đổi với ICTnews vào sáng nay, ngày 6/6/2015, ông Ngô Tuấn Anh, Phó Chủ tịch phụ trách An ninh mạng của Bkav cho hay, theo kết quả nghiên cứu chuyên sâu của các chuyên gia an ninh mạng của Công ty này, mã nguồn của virus ẩn nấp trong file văn bản đính kèm các email giả mạo lần này tương tự với “Virus Biển Đông” được phát hiện hồi tháng 7/2014. Đồng thời, máy chủ điều khiển cũng cùng thuộc tên miền dubkill.com (máy chủ điều khiển vụ email giả mạo hồi tháng 7/2014 là moit.dubkill.com). “Có thể thấy đây vẫn là cùng một nhóm hacker với vụ tháng 7/2014, đã âm thầm tấn công và phát tán mã độc trong vòng 1 năm qua”, ông Ngô Tuấn Anh nhận định.

Phân tích kỹ hơn về mã độc ẩn nấp trong tệp tin văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng, theo chuyên gia Bkav, đây là một loại mã độc RAT (Remote Access Trojan), mở cổng hậu trên thiết bị của nạn nhân và cho phép hacker truy cập điều khiển từ xa (Remote Access). Virus ẩn nấp trong file văn bản được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký. Hacker đã khai thác lỗ hổng CVE-2012-0158 của Microsoft Office để chèn mã độc vào tập tin văn bản.

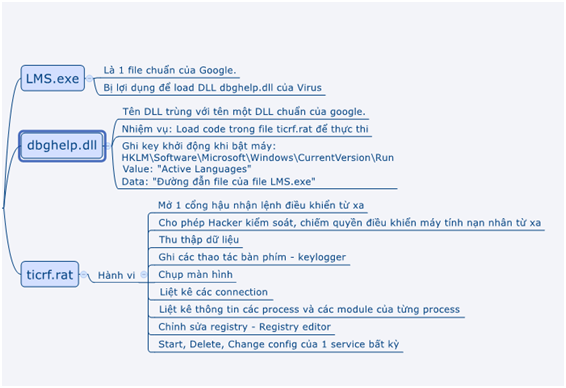

Cụ thể, người sử dụng sau khi tải và mở tập tin này, virus sẽ cài 3 thành phần độc hại vào hệ thống của thiết bị, bao gồm “LMS.exe”, “dbghelp.dll” và “ticrf.rat”.

Trong đó, “LMS.exe” là một file chuẩn của Google Chrome bị lợi dụng với mục đích load và thực thi code của virus. Khi người dùng bình thường sẽ khó có thể phát hiện ra được virus đang chạy trên máy vì nó được chạy gầm trong chương trình LMS.exe chuẩn của Google.

“dbghelp.dll” là thư viện của virus có tên trùng với một thư viện của Google. Mục đích là khi file này đặt cùng thư mục với file “LMS.exe” thì sẽ được file “LMS.exe” tự động load và thực thi thư viện này. Mục đích của file này là sẽ đọc code virus chính trong file “ticrf.rat”, giải mã và thực thi code.

Và “ticrf.rat” là file data có chứa toàn bộ mã độc chính của virus. File này được nén và mã hóa. Nhìn bình thường thì ta sẽ chỉ có thể biết đây là một file dữ liệu rác bình thường. Nhưng khi được file dbghelp.dll giải mã thì ta sẽ thấy toàn bộ các hành vi độc hại của virus được chứa trong file này.

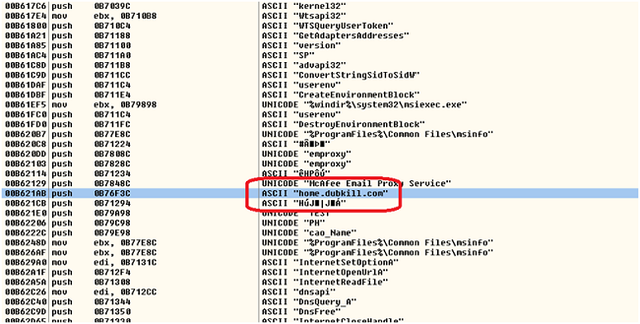

Khởi chạy, virus sẽ kết nối tới C&C Server (máy chủ điều khiển) có địa chỉ “home.dubkill.com”. Tên miền này được đăng ký bởi một công ty của Trung Quốc. Địa chỉ IP của máy chủ điều khiển được hacker che giấu bằng địa chỉ giả (127.0.01), khi nào cần điều khiển sẽ cập nhật địa chỉ IP chính xác của máy chủ điều khiển thông qua việc update bản ghi DNS, kỹ thuật này được sử dụng để tránh bị phát hiện bởi các công cụ phân tích mạng và cho phép hacker thay đổi địa chỉ IP máy chủ điều khiển tùy ý ở từng thời điểm. Điều này chỉ được phát hiện khi đọc mã nguồn của virus.

Đánh giá về khả năng tấn công của loại mã độc này, chuyên gia Bkav cho rằng, việc mở một cổng hậu nhận lệnh điều khiển từ xa, cho phép hacker kiểm soát, chiếm quyền điều khiển máy tính của nạn nhân. Như vậy, tin tặc có thể thu thập dữ liệu, ghi các thao tác bàn phím (keylogger), chụp màn hình, liệt kê các kết nối hiện tại… của máy tính nạn nhân.

Chuyên gia Bkav khuyến cáo người dùng cần cập nhật bản vá Microsoft Office trên máy; đồng thời nên mở các file văn bản nhận từ Internet trong môi trường cách ly và cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. “Hiện tại mẫu virus này đã được cập nhật vào phiên bản mới nhất của phần mềm Bkav”, đại diện Bkav cũng cho hay.

Theo ICTnews

>>Xuất hiện thông tin cấu hình, giá bán BPhone: Nghi ngờ chỉ là giả mạo?

NỔI BẬT TRANG CHỦ

-

Nhìn lại làng công nghệ năm 2025: Smartphone bớt hào nhoáng, AI hạ nhiệt, TikTok “bán mình” và cơn khủng hoảng chip nhớ mở đường cho 2026 đầy áp lực

Năm 2025 đánh dấu giai đoạn bản lề của ngành công nghệ, khi smartphone dần trưởng thành, AI bớt hào nhoáng, các nền tảng số biến động mạnh và những áp lực chi phí bắt đầu lộ rõ, mở ra nhiều dấu hỏi cho năm 2026.

-

Kỷ nguyên chiến tranh mới: Startup Mỹ tham vọng xây dựng quân đoàn 50.000 robot hình người tham chiến vào năm 2027